在实际应用场景中,由于制造车辆和无人机的厂商不同,车辆与无人机可能会配置不同的密码体制. 此外,车辆与无人机对应的监管体系不同也会导致设备出现不同的密码体制,如公钥基础设施(public key infrastructure, PKI)密码体制[4],基于身份密码体制(identity-based cryptosystem, IBC)[5]和无证书密码体制(certificateless cryptosystem, CLC)[6]. 不同密码体制由不同管理机构提供支持服务,认证机制各不相同,在这种情况下实现车辆与无人机的异构认证是具有挑战性的工作. 电池续航问题限制着无人机的应用[7],逐渐下降的电量将导致无人机无法长时间飞行[8]. 无人机电池的续航能力与执行操作的复杂性密切相关[9]. 无人机在认证过程中进行的多次交互和复杂度较高的计算会增加无人机的能量消耗,减少电池续航. 无人机执行身份验证操作虽然是必要步骤,但是不应该消耗过大的能量.

本研究提出适用于空地协同场景的车辆与无人机异构认证方案,通过设计切换认证协议,降低无人机在认证过程中的能量消耗,采用模糊提取器与身份令牌设计假名生成方法来保护用户的隐私:设计基于Schnorr签名和物理不可克隆函数(physical unclonable function, PUF)的高效异构认证协议,实现无需第三方参与的车辆与无人机间的双向异构认证与密钥协商;设计基于模糊提取器和身份令牌的车辆假名生成方法,车辆可以按需生成假名而不依赖可信中心,当发现恶意车辆时,注册中心能够追溯车辆的真实身份,形成有条件的隐私保护;设计基于密钥共享的车辆与无人机间的切换认证协议,通过减少不必要的计算来降低认证过程中无人机的能量消耗.

1. 相关工作

1.1. 空地协同场景下的安全认证研究

随着无人机技术和商业无人机产品的成熟,空地协同场景中的安全认证问题备受关注. Zhang等[10]将无人机作为偏远山区的移动路边单元(road side unit, RSU),提出无人机辅助车辆的匿名认证与密钥协商协议,采用混合加密方法和第三方控制中心在认证过程中进行辅助验证,实现了认证的安全性与车辆身份的隐私;但该协议无法保证车辆与无人机的物理安全. Tan等[11]提出高效的无人机无证书组认证方案,在无基础设施的情况下完成了对无人机群组的安全认证,通过部署系留无人机作为特定的移动基站并使用中国剩余定理(Chinese remainder theorem),实现了可靠高效的无人机组密钥生成;然而,该方案无法从无人机的临时身份获得真实身份,不具备有条件的隐私保护. Son等[12]提出基于区块链技术的无人机与RSU安全认证方案,通过区块链存储无人机伪身份的哈希值,RSU可以通过检索相应的事务进行无人机身份验证,使用PUF防止无人机被物理捕获攻击;但该方案无法从无人机的伪身份中追溯其真实身份. Khan等[13]提出基于超椭圆曲线密码加密与哈希函数的身份验证方案,实现了无人机间的认证,使用超椭圆曲线密码加密技术降低了认证中的计算开销;但该方案没有达到对无人机有条件的隐私保护,也没有考虑无人机可能面临的物理攻击.

现有空地协同场景的安全认证方案基于安全、认证效率,大多在同一密码体制下解决安全认证问题,没有考虑在现实场景中车辆与无人机可能处于不同密码体制下的异构认证情况,不适用于空地协同中的异构认证场景. 此外,这些认证方案不能同时达到有条件的隐私保护和认证实体的物理安全.

1.2. 物联网异构认证研究

空地协同场景属于物联网环境中的一部分,物联网中的设备不仅种类多,而且差异较大,因此不同类型的密码体制可能会部署在不同的实体中[14]. 为了解决物联网环境中不同密码体制中的认证问题,学者们提出了许多解决方案. Ali等[15]提出可证明安全的基于双线性配对的异构认证方案,实现了使用CLC的车辆与使用PKI密码体制的车辆之间的异构认证;采用批量验证方法,使接收车辆能够在高交通流量的区域同时验证多个消息的签名,加快了验证过程. Xiong等[16]提出基于代理重签名的高效工业物联网异构认证协议,实现了属于IBC的传感器与属于CLC的用户之间的异构认证;将云服务器作为中间代理,把传感器的签名转化为云服务器的签名. Pan等[17]提出无人机与地面基站之间的异构认证与密钥协商方案,实现了属于IBC的无人机与属于PKI密码体制的地面基站之间的认证;改进了Diffie–Hellman密钥协商协议[18],实现了安全高效的异构认证. Li等[19]提出基于签名加密的异构认证与密钥协商方案,实现了属于IBC的客户端与属于PKI密码体制的服务器之间的异构认证,在移动客户端与服务器场景中达到较低的计算与通信成本.

上述方案都解决了物联网场景中不同密码体制间的异构认证的问题,但是没有采用轻量级的算法或优化的认证机制,因此不适用于计算资源与电池能量都有限的无人机.

2. 系统模型

2.1. 体系结构

如图1所示,空地协同场景的系统模型由密钥生成中心(key generation center, KGC)、地面基站(ground station, GS)、无人机和车辆4个部分组成. 1) KGC是完全可信单位,配置CLC;KGC负责车辆的注册,当出现恶意车辆时,KGC可以揭露车辆的真实身份. 2) GS作为无人机的密钥与证书生成中心,是完全可信单位,配置PKI密码体制;GS负责无人机的注册和维护无人机的运行. 3)无人机是半可信且能量有限的通信设备,采用PKI密码体制,有一定的计算和存储能力,可能会被物理捕获. 4)车辆采用CLC,配备的车载单元(on board unit, OBU)与无人机进行通信,车辆有一定的计算和存储能力.

图 1

2.2. 安全目标

为了满足空地协同场景下的安全要求,所提方案须达到的安全目标如下. 1) 相互认证:在车辆与无人机进行通信之前,双方都能确认对方身份的合法性. 2) 身份匿名性:为了保障车辆的隐私,攻击者不能从车辆发送的消息或者车辆的伪身份中识别车辆的真实身份. 3) 会话密钥协商:为了确保车辆在未来与无人机交互过程中发送的信息的保密性,在相互认证过程中,车辆与无人机须为下次通信创建对称密钥. 4) 可追溯性:只有车辆的注册中心KGC可以通过车辆的伪身份获得车辆的真实身份. 5) 不可链接性:为了保证车辆的隐私,攻击者不能把任意2条消息与同一车辆联系起来. 6) 抵抗多种常见攻击:攻击者不能通过传统的攻击达到攻击目的,例如克隆攻击、物理攻击、中间人攻击和重放攻击等.

3. 空地协同场景下具有隐私保护的高效异构认证方案

如图2所示,空地协同场景下具有隐私保护的高效异构认证方案流程主要分为5个阶段:初始化、无人机注册、车辆注册、车辆与无人机间异构认证与密钥协商、基于密钥共享的切换认证.

图 2

图 2 空地协同场景下具有隐私保护的高效异构认证方案流程

Fig.2 Efficient heterogeneous authentication scheme flow with privacy protection in air-ground collaboration scenario

3.1. 初始化

KGC选择有限域

3.2. 无人机注册

无人机进入系统前应在地面基站GS注册. 1)无人机

3.3. 车辆注册

车辆进入系统前应在KGC注册. 1)车辆

图 3

图 3 车辆身份令牌生成与恢复流程

Fig.3 Vehicle identity token generation and recovery process

3.4. 车辆与无人机的异构认证与密钥协商

当

1)

2)在收到

3)在收到

4)在收到

5)收到

3.5. 车辆与无人机批量认证

当无人机收到多个车辆的认证请求时,无人机可以对车辆进行批量验证,若无人机验证等式

3.6. 基于密钥共享的切换认证

1)

2)在收到

3)

4)在收到

3.7. 恶意车辆真实身份追溯

本研究所提方案利用动态假名保护车辆的隐私信息. 当车辆出现恶意行为时,揭露其真实身份信息并进行撤销. 在所提方案中只有KGC可以对车辆的真实身份进行追溯,当KGC发现车辆有恶意行为时,利用对应车辆的假名

4. 安全性分析

4.1. 形式化安全证明

BAN逻辑[21]被广泛应用于认证协议的形式化证明,为此使用BAN逻辑证明车辆与无人机异构认证密钥协商协议的安全性.

4.1.1. BAN逻辑的符号与含义

1)

2)

3)

4)

5)

6)

7)

8)

9)

4.1.2. BAN逻辑规则

使用6个BAN逻辑规则.

1)消息含义规则(message-meaning rule):如果P相信K是P与Q之间的共享密钥,并收到使用密钥K加密的消息X,则P相信Q曾发送过X,

2)消息签名规则(message-signature rule):如果P相信Q的公钥,同时消息X使用Q的私钥通过安全的签名方案进行签名,则P相信Q曾发送过消息X,

3)Nonce验证规则(nonce verification rule):如果P相信X是新鲜的,并且P相信Q曾发送过M,则P相信Q相信X,

4)管辖权规则(jurisdiction rule):如果P相信Q对X有管辖权,同时P相信Q相信X,则P相信X,

5)信念规则(belief rule):如果P相信Q相信消息

6)新鲜度规则(freshness rule):如果P相信消息

4.1.3. 认证目标

基于BAN逻辑安全分析,车辆与无人机的异构认证满足以下4个目标.

目标1:

目标2:

目标3:

目标4:

4.1.4. 理想化过程

在认证环节,传输消息的理想形式如下.

形式1:

形式2:

4.1.5. 假设阶段

为了更好地对协议进行安全证明,进行如下初步假设.

假设1:

假设2:

假设3:

假设4:

假设5:

假设6:

4.1.6. 证明阶段

分析所提出方案的理想形式.

1)UAV收到消息M1:

2)根据R2、A4和Schnorr签名的安全性[22],得到

3)根据R6和A2,得到

4)根据步骤2)、步骤3)和规则3),得到

5)根据步骤4)和规则5),得到

6)根据步骤5)和会话密钥

7)根据步骤6)、假设6和规则4),得到

8)V收到消息M2:

9)根据规则2)、假设3和Schnorr签名的安全性[22],得到

10)根据规则6)和假设1,得到

11)根据步骤9)、步骤10)和规则3),得到

12)根据步骤11)和规则5),得到

13)根据步骤12)和会话密钥

14)根据步骤6)、假设5和规则4),得到

4.2. 非形式化安全分析

表 1 各认证方案的安全性对比

Tab.1

1)异构相互认证. 在所提方案中,属于CLC的车辆

2)会话密钥协商. 所提方案中无人机

3)匿名与追溯. 在所提方案中,车辆自身使用模糊提取器生成假名,除了第三方注册中心KGC外,没有其他实体可以知道车辆的真实身份,保证身份的匿名性. KGC利用车辆的假名

4)不可链接性. 在所提方案中,车辆与无人机进行异构认证时发送消息

5)抵抗克隆和物理攻击. 攻击者可以使用功率分析攻击或侧信道攻击对车辆和无人机进行攻击. 在所提方案中,车辆和无人机中都嵌入PUF,车辆和无人机的私钥和无人机的共享秘密值都使用PUF的挑战值进行保护,在认证和密钥协商过程中车辆通过PUF产生挑战值,任何对车辆和无人机的篡改和分析都会影响PUF的运行环境,导致PUF的输出产生波动,进而无法获得正确的输出,此外PUF不能被重构,因此所提方案对于克隆和物理攻击是安全的.

6)抵抗重放攻击. 如果攻击者获得公开信道上传输的消息,攻击者无法拦截消息并重新发送,原因是每条消息都还有时间戳,并且使用单向哈希函数对时间戳进行保护. 因此,所提方案可以抵抗重放攻击.

7)抵抗中间人攻击. 在所提方案中,任何人都可以通过公开信道获得

5. 性能对比分析

5.1. 实验设置

为了分析本研究所提方案的计算开销,使用Raspberry Pi 4B、ARM Cortex-A72处理器,处理器主频为1.5 GHz、内存为2 GB内存,进行较低计算力的无人机和车辆模拟. 使用MIRACL密码库,对于基于双线性配对的方案,选择“alt_bn128”类型的双线性配对曲线;对于基于椭圆曲线加密的方案,选择“secp256r1”参数的椭圆曲线,椭圆曲线加密记为

表 2 密码操作运算的执行时间

Tab.2

| ms | ||

| 符号 | 描述 | 数值 |

| th | 执行哈希运算 | 0.001 |

| teccm | 执行椭圆曲线中的标量乘运算 | 2.304 |

| tecca | 执行椭圆曲线中的点加运算 | 0.015 |

| tsig | 执行椭圆曲线数字签名算法中签名运算 | 18.647 |

| tver | 执行椭圆曲线数字签名算法中验证运算 | 20.961 |

| tbp | 执行双线性配对运算 | 23.795 |

| tbpm | 执行与双线性配对相关的标量乘运算 | 4.176 |

| tbpa | 执行与双线性配对相关的点加运算 | 0.020 |

| tbpex | 执行与双线性配对相关的幂运算 | 10.086 |

将所提方案与文献[17]方案、文献[19]方案、文献[23]方案、文献[24]进行对比. Pan等[17]提出无人机与基站之间的异构认证协议,其中无人机属于IBC,地面基站属于PKI密码体制. Li等[19]提出移动客户端与服务器之间的异构认证协议,其中客户端使用IBC,服务器使用PKI密码体制. Son等[23]考虑车辆的计算资源有限,设计基于区块链的车联网切换认证协议. Wang等[24]提出新的车辆可靠性评估系统,基于车辆的信任评估值设计切换认证协议. 文献[17]方案中的无人机对应本研究中的车辆,基站对应本研究中的无人机. 文献[19]方案中的移动客户端对应本研究中的车辆,服务器对应本研究中的无人机. 文献[23]及文献[24]方案中的RSU均对应本研究中的无人机.

5.2. 计算开销对比分析

5.2.1. 初次异构认证计算开销

分别从车辆、无人机和总计算开销方面对初次异构认证阶段中的计算开销进行对比分析. 各方案在认证过程中的计算开销如表3所示. 各方案初次异构认证计算开销对比如图4所示. 由图可知,所提方案在无人机和总计算开销方面具有一定优势,说明该方案可以实现高效的异构认证. 所提方案在车辆、无人机和总计算开销方面均明显低于文献[17]、文献[19]、文献[24]的方案. 原因是后3种方案在认证和密钥协商过程中涉及如双线性配对和幂运算的较高计算开销运算操作,所提方案采用较为轻量级的哈希与标量乘运算,计算开销较低. 在车辆计算开销方面,文献[23]方案执行了较少的标量乘操作,计算开销略低于所提方案. 在无人机计算开销方面,文献[23]方案须执行椭圆曲线数字签名操作,所提方案只要执行计算开销较少的运算,因此计算开销略低于文献[23]. 在总计算开销方面,所提方案相比于文献[17]、文献[19]、文献[23]、文献[24]的方案分别减少了72.9%、64.5%、7.5%、74.2%. 在空地协同场景中,无人机须频繁与地面车辆认证,车辆与无人机都是计算资源有限的设备,所提方案计算开销较低,对计算资源有限的设备较为友好,更适合空地协同场景中无人机与车辆认证.

表 3 各方案初次认证阶段的计算开销

Tab.3

| 方案 | t1 | t2 | |||

| 车辆 | 无人机 | 总计算 | 无人机 | ||

| 文献[17] | |||||

| 文献[19] | |||||

| 文献[23] | |||||

| 文献[24] | |||||

| 本研究 | |||||

图 4

图 4 各方案在初始认证阶段的计算开销对比

Fig.4 Computational overhead comparison of schemes in initial authentication phase

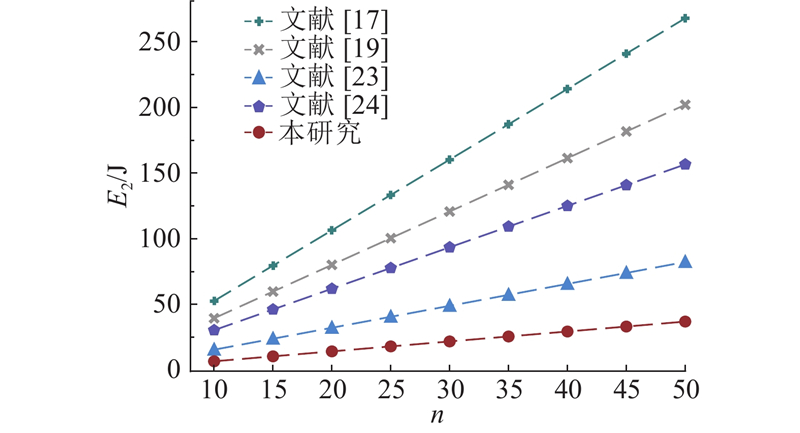

5.2.2. 批量认证计算开销

在实际的应用场景中,无人机可能同时处理多个车辆的认证请求,为了评估所提方案在多个车辆请求的情况下无人机认证计算开销,进行批量认证计算开销对比实验,如图5所示. 图中,t2为无人机计算开销,n为请求认证车辆数. 由图可知,所提方案的无人机计算开销小于其他方案,随着请求认证车辆的增加,批量验证算法使方案依然保持较低的计算开销,说明该方案更加符合空地协同的实际应用场景.

图 5

图 5 各方案在批量认证阶段的计算开销对比

Fig.5 Computational overhead comparison of schemes in batch authentication phase

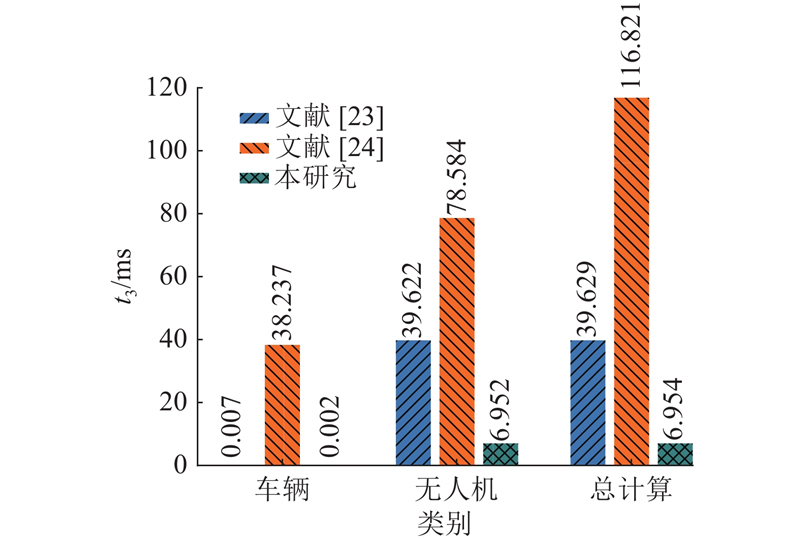

5.2.3. 切换认证计算开销

为了评估切换认证协议的计算开销,从车辆、无人机和总计算开销方面将现有的切换认证方案与所提方案进行对比分析. 各方案在切换认证过程中的计算开销如表4所示. 各方案在切换认证阶段的计算开销对比如图6所示. 由图可知,所提方案在切换认证阶段的车辆、无人机和总计算开销具有明显优势. 在车辆方面,所提方案只要执行计算开销较低的哈希运算,文献[24]方案须执行如双线性配对运算的计算开销较大的操作,所提方案只要4个哈希运算,文献[23]方案须执行6个哈希运算,因此所提方案具有最优的计算开销. 在无人机方面,文献[24]方案须执行1个双线性配对运算和5个幂运算,所提方案与文献[23]方案计算开销明显低于文献[24]方案,文献[23]方案须执行基于椭圆曲线的数字签名和验证运算,所提方案只要执行计算开销较少的运算. 在总计算开销方面,所提方案相比于文献[23]和文献[24]的方案分别降低了82.4%、94%. 在空地协同场景中,无人机须频繁响应地面车辆的请求,所提方案切换认证计算开销较低,可以明显降低无人机的计算开销,增加无人机的续航时间.

表 4 各方案切换认证阶段的计算开销

Tab.4

| 方案 | t3 | ||

| 车辆 | 无人机 | 总计算 | |

| 文献[23] | |||

| 文献[24] | |||

| 本研究 | |||

图 6

图 6 各方案在切换认证阶段的计算开销对比

Fig.6 Computational overhead comparison of schemes in handover authentication phase

5.2.4. 总体计算开销

为了评估所提方案在整个认证阶段的计算开销情况,将分别从车辆、无人机和总计算开销方面进行对比分析. 各方案的总体计算开销对比如图7所示. 由于文献[15]、文献[17]没有设计切换认证方案,在切换认证阶段的计算开销用初次认证计算开销代替. 由图可知,所提方案在总体计算开销方面明显小于其他方案. 在总计算开销方面,所提方案相比于文献[17]、文献[19]、文献[23]、文献[24]的方案,分别减少了83.3%、78.1%、48.6%、84.1%,虽然所提方案在初次认证阶段与切换认证阶段的中间过程存在认证信息移交的额外计算开销,但在初次认证阶段与切换认证阶段都采用轻量级的密码学操作,因此在总体计算开销方面可以保持较低的计算开销,所提方案在空地协同场景中的实用性得到有效保障.

图 7

图 7 各方案总体的计算开销对比

Fig.7 Comparison of overall computational overhead of schemes

5.3. 无人机能量消耗对比分析

基于文献[25]设计的实验分析方法,分析认证过程中所提方案在无人机上的能量消耗. 认证过程中的能量消耗

图 8

图 8 各方案初次与切换认证阶段的无人机能量消耗对比

Fig.8 Comparison of UAV energy consumption in initial and handover authentication phases of schemes

各方案批量认证阶段无人机能量消耗对比如图9所示. 在多个车辆请求认证时,所提方案依然可以保持无人机处于较低的能量消耗,保障了无人机在车联网应用场景中的可靠性.

图 9

图 9 各方案批量认证阶段的无人机能量消耗对比

Fig.9 Comparison of UAV energy consumption in batch authentication phase of schemes

5.4. 无人机吞吐量对比分析

对无人机在异构认证过程中处理车辆认证请求的吞吐量TPS进行对比分析,将无人机的吞吐量定义为无人机在单位时间(1 s)内完成车辆认证请求的次数. 各方案无人机吞吐量对比如图10所示,由图可知,文献[17]、文献[19]、文献[23]、文献[24]的TPS性能瓶颈分别为12、16、39、21,所提方案在请求认证车辆数量达到50时,无人机的吞吐量为50,未达到无人机吞吐量的瓶颈. 本研究在设计方案时充分利用哈希函数、椭圆曲线密码和异或运算等轻量级操作,以节约计算资源、加快无人机对车辆的认证过程;考虑到多个请求认证车辆的情况,设计无人机对车辆的批量验证算法进一步降低了无人机的性能开销,提高了无人机在实际应用场景中的性能瓶颈.

图 10

图 10 各认证方案的无人机吞吐量对比

Fig.10 Comparison of UAV throughput of authentication schemes

6. 结 语

针对空地协同场景下车辆与无人机频繁通信存在的异构认证效率低、隐私容易泄露、计算开销较大等问题,提出空地协同场景下具有隐私保护的高效异构认证方案. 将Schnorr签名与PUF结合,设计安全高效的异构认证协议;车辆由模糊提取器生成假名,保护了用户隐私;设计车辆与无人机间的切换认证协议,降低了无人机在认证过程中的能量消耗. 实验表明,本研究所提方案在整体计算时间开销与无人机的能量消耗方面具有一定优势. 未来计划开展车辆与无人机的通用异构方案研究,实现适用于任意2种密码体制下的认证方案,在保证安全、高效的前提下,降低无人机的交互次数.

参考文献

无人机辅助车联网环境下干扰感知的节点接入机制

[J].DOI:10.11959/j.issn.1000-436x.2019081 [本文引用: 1]

Interference-aware node access scheme in UAV-aided VANET

[J].DOI:10.11959/j.issn.1000-436x.2019081 [本文引用: 1]

车联网中基于环的匿名高效批量认证与组密钥协商协议

[J].DOI:10.11959/j.issn.1000-436x.2023055 [本文引用: 1]

Ring-based efficient batch authentication and group key agreement protocol with anonymity in Internet of vehicles

[J].DOI:10.11959/j.issn.1000-436x.2023055 [本文引用: 1]

车联网安全研究综述: 威胁、对策与未来展望

[J].DOI:10.7544/issn1000-1239.202330464 [本文引用: 1]

Review of Internet of vehicle security research: threats, countermeasures, and future prospects

[J].DOI:10.7544/issn1000-1239.202330464 [本文引用: 1]

Blockchain-based cross-domain authentication for intelligent 5G-enabled internet of drones

[J].DOI:10.1109/JIOT.2021.3113321 [本文引用: 1]

Conditional privacy-preserving authentication and key agreement scheme for roaming services in VANETs

[J].DOI:10.1016/j.jisa.2019.05.018 [本文引用: 1]

An anonymous and revocable authentication protocol for vehicle-to-vehicle communications

[J].DOI:10.1109/JIOT.2022.3222469 [本文引用: 1]

Comprehensive energy consumption model for unmanned aerial vehicles, based on empirical studies of battery performance

[J].DOI:10.1109/ACCESS.2018.2875040 [本文引用: 1]

UAV-based Internet of vehicles: a systematic literature review

[J].DOI:10.1016/j.iswa.2023.200226 [本文引用: 1]

Authenticating drone-assisted Internet of vehicles using elliptic curve cryptography and blockchain

[J].DOI:10.1109/TNSM.2022.3217320 [本文引用: 1]

Intelligent drone-assisted anonymous authentication and key agreement for 5G/B5G vehicular ad-hoc networks

[J].DOI:10.1109/TNSE.2020.3029784 [本文引用: 1]

Secure and efficient authenticated key management scheme for UAV-assisted infrastructure-less IoVs

[J].DOI:10.1109/TITS.2023.3252082 [本文引用: 1]

Design of secure and lightweight authentication scheme for UAV-enabled intelligent transportation systems using blockchain and PUF

[J].DOI:10.1109/ACCESS.2023.3286016 [本文引用: 1]

A provable and privacy-preserving authentication scheme for UAV-enabled intelligent transportation systems

[J].DOI:10.1109/TII.2021.3101651 [本文引用: 1]

Heterogeneous signcryption with equality test for IIoT environment

[J].DOI:10.1109/JIOT.2020.3008955 [本文引用: 1]

Bilinear pairing-based hybrid signcryption for secure heterogeneous vehicular communications

[J].DOI:10.1109/TVT.2021.3078806 [本文引用: 2]

Efficient and privacy-preserving authentication protocol for heterogeneous systems in IIoT

[J].DOI:10.1109/JIOT.2020.2999510 [本文引用: 1]

An efficient heterogeneous authenticated key agreement scheme for unmanned aerial vehicles

[J].DOI:10.1016/j.sysarc.2022.102821 [本文引用: 13]

New directions in cryptography

[J].DOI:10.1109/TIT.1976.1055638 [本文引用: 1]

A heterogeneous user authentication and key establishment for mobile client-server environment

[J].DOI:10.1007/s11276-018-1839-4 [本文引用: 12]

Fuzzy extractors: how to generate strong keys from biometrics and other noisy data

[J].DOI:10.1137/060651380 [本文引用: 1]

A logic of authentication

[J].DOI:10.1145/77648.77649 [本文引用: 1]

Design of blockchain-based lightweight V2I handover authentication protocol for VANET

[J].DOI:10.1109/TNSE.2022.3142287 [本文引用: 20]

B-TSCA: blockchain assisted trustworthiness scalable computation for V2I authentication in VANETs

[J].DOI:10.1109/TETC.2020.2978866 [本文引用: 18]

Efficient and secure certificateless aggregate signature-based authentication scheme for vehicular ad hoc networks

[J].DOI:10.1109/JIOT.2020.3019304 [本文引用: 1]