空间众包以平台为中心的服务器分配任务模式(server assigned tasks)[4],通过空间众包服务器收集任务信息和车辆位置信息,执行任务分配. 传统的集中式空间众包服务器[5]潜在的单点故障、易遭受恶意攻击和不可信等问题,导致任务分配难以可靠、安全地进行. 车辆位置信息隐含了车辆用户的家庭住址、兴趣爱好和生活习惯等敏感信息[6]. 若攻击者在任务分配时进行攻击,则可能导致大量用户的敏感信息被泄露,严重威胁用户隐私的安全. 任务具有时效性[7],为了使请求车辆及时获取更多的信息,需要提高任务的分配效率. 在避免集中式空间众包服务器制约的情况下,如何为车联网空间众包设计具有隐私保护、高效的任务分配方法是影响车联网空间众包发展的关键问题. 本文设计区块链架构下具有隐私保护的车联网空间众包任务分配方法. 基于区块链[8]实现分布式可信的车联网空间众包系统,采用分布式双陷门公钥密码[9],移动边缘服务器和路侧单元利用各自拥有的部分强私钥,对任务位置密文和工人车辆位置密文进行任务分配,实现位置隐私保护. 利用该任务分配方法可以对不同密钥加密的位置密文进行计算,系统不需要在任务分配过程在线为车辆分发密钥.

1. 相关工作

空间众包的核心是保证任务分配安全、可靠的完成. 当前,针对任务分配的研究工作,一方面利用区块链的特点,设计分布式可信的空间众包任务分配方法. 另一方面,利用泛化、差分隐私和数据加密技术保护位置隐私.

1.1. 基于区块链的众包系统研究

Wang等[13]提出基于区块链的能源生产和交易众包系统,创建智能合约来记录交易,提供能源交易的可靠性. Pinto等[14]借助区块链为物联网众包,构建去中心化的公钥基础设施,允许节点验证自身与其他网络节点交互的可靠性. Wu等[15]为众包设计基于区块链的保护隐私任务分配方法,称为BPTM;结合智能合约与可搜索加密,实现身份的匿名性和可靠的任务分配. Zhang等[12]提出基于区块链的车联网分布式空间众包系统,通过参与车辆多次与区块链交互进行任务分配,虽然工人车辆不需要报告他们的位置,可以自主地选择合适的任务,但可能导致某些任务永远不会被分配,而某些任务被冗余分配. 在车联网空间众包场景中,由于车辆高速移动、计算存储能力低的特点,发布任务至工人车辆完成的过程,存在时延和计算开销过大的问题;因此,如何在分布式可信的车联网空间众包服务中设计高效任务分配方法是一个挑战.

1.2. 空间众包的位置隐私保护研究

2. 背景知识

2.1. 简单位置编码算法的主要介绍

简单位置编码算法(simple location encoding algorithm,SLE)[25]能够将位置坐标转换成整数. 该算法主要基于经纬度位置

1)将

2)将plon、plat 通过精度

3)将这2个整数计算成为1个整数:

2.2. 分布式双陷门公钥密码主要算法介绍

分布式双陷门公钥密码(distributed two-trapdoor public-key cryptosystem,DT-PKC)[9]是同态密码系统,支持在不同密钥生成的密文中作有限次加法、乘法、除法等计算. 算法的主要步骤如下. 在DT-PKC中,

1)加密:对于明文

2)解密:对于密文

DT-PKC满足的同态性质是加法同态性质和乘法同态性质. 加法同态性质为

3. 分布式可信车联网空间众包系统

3.1. 分布式可信车联网空间众包系统

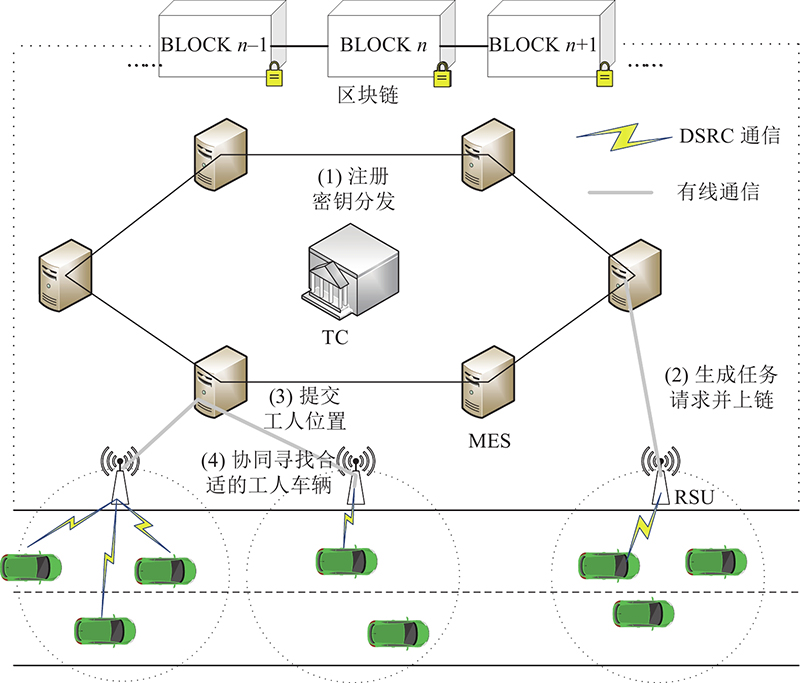

如图1所示,分布式可信车联网空间众包系统主要包括以下4个实体:可信中心(trusted center,TC)、移动边缘服务器(mobile edge server,MES)、路侧单元(road side unit,RSU)以及车辆. TC负责系统初始化,负责为实体生成密钥,分发密钥. MES是车联网环境下的边缘服务器,可以与其范围内的多个RSU通信,方法中MES作为区块链节点,多个MES形成联盟链. RSU是车联网的基础设施,一般部署在各个路段的路边或交叉路口,具有数据计算处理能力,通过有线信道与MES连接,使用专用短程通信(dedicated short range communication,DSRC)与车辆通信. 方法中车辆既可以是发布任务的请求车辆,也可以是执行任务的工人车辆.

图 1

图 1 分布式可信车联网空间众包系统

Fig.1 Distributed and trusted Internet of vehicles spatial crowdsourcing system

如图1所示,在分布式可信车联网空间众包系统中,包括以下内容. 1)TC为其他实体生成密钥、分发密钥. 2)请求车辆用DT-PKC加密任务位置,通过RSU转发将任务发布至区块链. 3)工人车辆用DT-PKC加密位置并通过其通信范围的RSU,将密文位置信息发布至MES,假设位置信息是真实的. 4)MES获取链上发布的任务,与其通信范围内任一个RSU协作在位置密文上进行任务分配,假设MES和RSU是半可信的,且不会合谋,它们诚实地执行任务,但可能尝试获取位置信息.

3.2. 设计目标

在分布式可信的车联网空间众包系统中,任务分配作为空间众包中的关键环节,如何安全、高效地实现是车联网空间众包服务的重要研究内容,任务分配具体需要满足以下2个目标.

1)位置隐私保护. 在任务分配过程中,根据发布的任务位置信息分配合适的工人车辆,车辆位置作为用户的重要隐私信息,不应该被直接暴露使用;因此,车辆位置信息在任务分配过程中不应该被泄露.

2)高效的任务分配. 车联网环境下存在大量具有时效性的任务,需要被高速移动的工人车辆迅速接收完成,快速的任务分配可以最大化任务分配结果,使得工人车辆可以及时地完成请求车辆发布的任务;因此,高效的任务分配方法是感知任务高效执行的前提.

4. 具有隐私保护的车联网空间众包任务分配方法

为了实现车联网空间众包具有隐私保护的高效任务分配,设计基于区块链的分布式可信空间众包系统. 采用DT-PKC算法,MES和RSU利用各自拥有的部分强私钥对任务位置策略密文和工人车辆位置密文进行匹配,实现具有隐私保护的任务分配方法. 该任务分配方法可以对不同密钥加密的位置密文进行计算,系统不需要在任务分配过程中在线为车辆分发密钥,减少了车辆的通信开销.

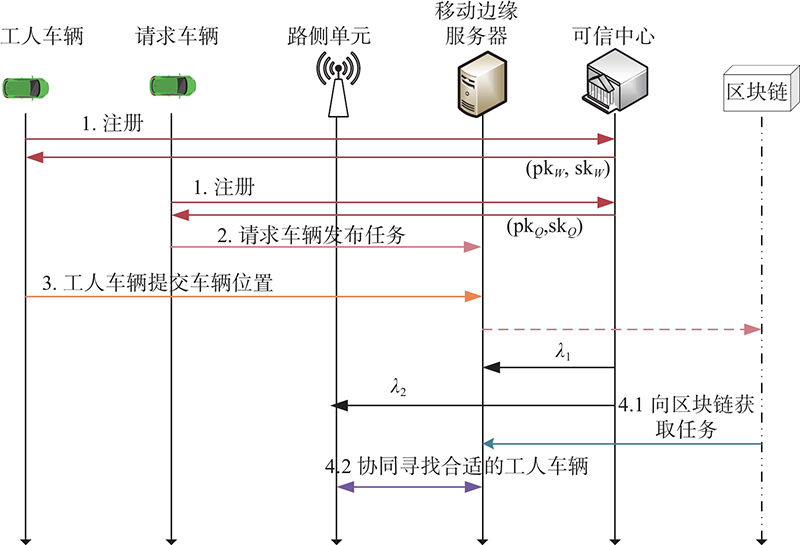

图 2

表 1 方法的符号说明

Tab.1

| 符号 | 含义 |

| | |

| | 部分强私钥 |

| | 实体 |

| | 使用 |

| | 当前系统的联合公钥 |

| | 哈希函数 |

4.1. 系统初始化

在初始化阶段,TC运行算法

TC根据车辆

该系统的强私钥

4.2. 请求车辆发布任务

请求车辆

为了保护任务位置的机密性,请求车辆

请求车辆

4.3. 工人车辆提交车辆位置

考虑到车联网的高移动性,车辆每次进入RSU通信范围内将自己的位置加密发送,申请成为工人车辆. 假设工人车辆

4.4. MES和RSU协同进行任务分配

MES可以获得通信范围内n个工人车辆提交的位置信息,从链上获取任务

为了判断任务位置密文与工人车辆位置密文是否相同,MES持有

算法1显示了多密钥位置密文比较算法SLT,算法2显示了多密钥位置密文相加算法SAD,算法3显示了多密钥位置密文相乘算法SMD.

MES计算并输出

如果

算法1 多密钥位置密文比较(SLT)

1) 输入

2) 输出

3)MES计算(参考算法2):

4) MES选择随机数

5)RSU使用

若

6)MES收到

若

7)结束.

算法2 多密钥位置密文相加(SAD)

1)输入

2) 输出

3) MES选择2个随机数

MES将

4) RSU收到

RSU加密

5)MES计算

6)结束.

算法3 多密钥位置密文相乘(SMD)

1)输入

2) 输出

3) MES选择4个随机数

MES将

4)RSU接收

RSU用

5)MES收到

最后计算:

6)结束.

5. 安全与性能分析

5.1. 方法安全性分析

与传统的集中式空间众包不同,利用区块链发布和获得任务,避免集中式空间众包服务器易遭受恶意攻击、单点故障的问题. 这种分布可信空间众包服务方式具有较好的可扩展性和可靠性. 对于车辆而言,即使某车辆伪造任务信息,这些信息也会被其他MES在共识过程中发现. 位置信息是经过同态加密的密文形式传输,外部敌手即使窃取了数据,也无法进行解密,获取到可用的位置信息. DT-PKC的安全性直接依赖于双陷门加密系统,在DDH困难性假设的前提下[27],双陷门加密系统是语义安全的.

MES与RSU基于任务位置与工人位置协作完成任务分配,MES与RSU是半可信实体,它们依据具有隐私保护的车联网空间众包任务分配方法参与协同任务分配工作,但是有兴趣获得车辆的位置信息. 任务位置与工人位置均基于DT-PKC同态加密算法加密成为密文,MES和RSU各自拥有的部分强私钥只能对密文进行部分解密,因而无法得到任务位置与工人位置信息. 在DT-PKC算法中,强私钥拆分的安全性可以通过Shamir秘密共享得到保证,因此保证位置信息在任务分配过程中不被MES与RSU泄露.

5.2. 方法性能的分析

5.2.1. 实验设置

实验通过charm-crypto、gmpy2和libnum库的python编程语言,实现提出的方法. 实验设备的配置如下:CPU为Intel Core i5 @ 2.5 GHz,内存为4 GB,操作系统为Ubuntu18.

实验在基于数据加密保护隐私的空间众包任务分配方法中,选择3篇包含同态加密的典型方法[12, 21-22]进行比较分析. Zhang等[12]在车联网空间众包中,使用同态加密、零知识证明和基于圆的位置验证,完成具有隐私保护的任务分配. Shen等[21] 提出半可信空间众包服务器,利用同态加密和Yao’s两方协议比较任务位置密文和工人位置密文,实现安全的任务分配. Liu等[22]基于同态加密和ElGamal加密算法实现隐私保护,在任务和工作人员的位置密文中计算距离,进行任务分配. 选取3个评价指标,比较各方法实现空间众包的有效性和效率. 1)任务分配成功率:系统在任务的有效时间内完成任务分配个数与总任务个数的比值. 当RSU通信范围内所有车辆同时提交任务,即总任务个数为100时,将任务的有效时间作为变量,对比各方法的任务分配成功率. 2)整体的计算时间开销指标:将车辆提交任务的数量作为变量,对比各方法从提交任务至完成任务分配需要的时间. 3)任务分配的计算时间开销指标:将车辆提交任务的数量作为变量,对比各方法在任务分配过程中需要的时间.

5.2.2. 实验分析

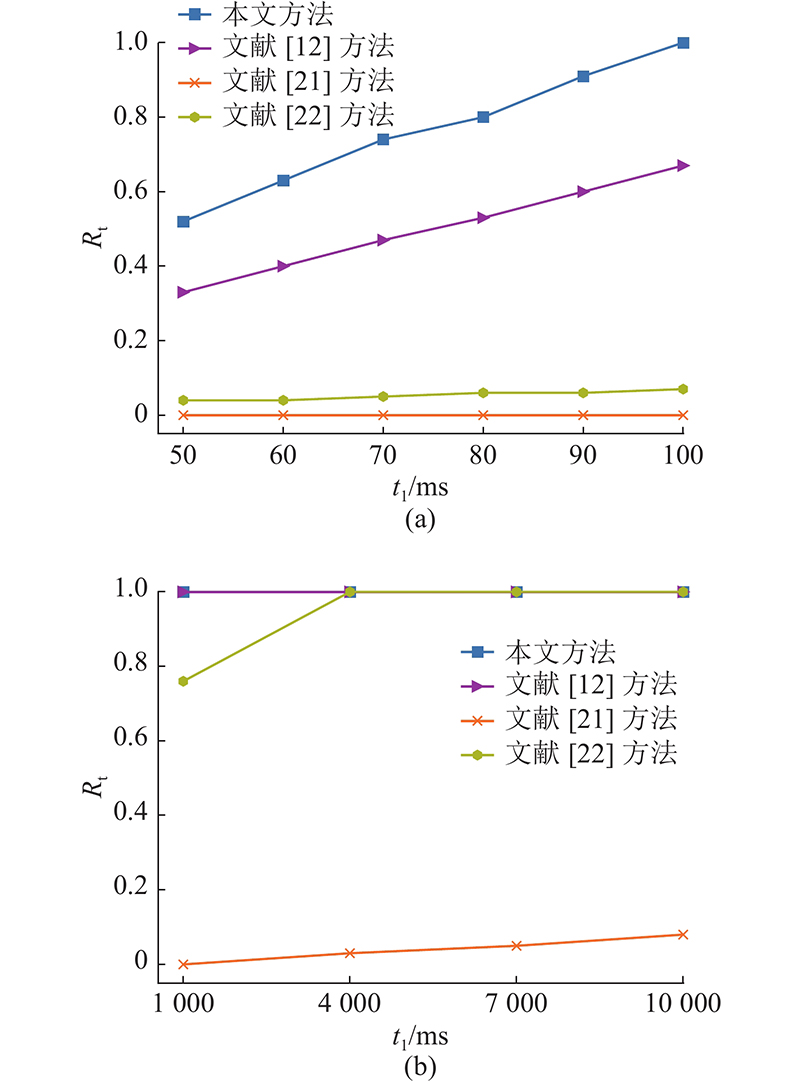

1)任务分配成功率. 车联网空间众包在不同任务类型的限定时间内收集与地理位置相关的感知数据,完成面向时空约束的群智感知任务. 其中任务类型主要分为安全类任务和非安全类任务. 前者传播实时安全相关信息,最大时延为100 ms[30];后者改善车辆用户的驾驶体验,减少道路拥堵,缩短出行时间. 针对各类型任务的有效时间不同,分别对比各方法的任务分配成功率. 如图3(a)所示为各方法在安全类任务有效时间 (100 ms) 内的任务分配成功率Rt,如图3(b)所示为各方法在非安全类任务有效时间(10000 ms) 内的任务分配成功率. 图中,t1为任务的有效时间. 结果显示,面对不同类型任务的有效时间约束,采用该方法提高了任务分配成功率. 这表明该方法可以不受任务类型的限制,有效地完成任务分配.

图 3

如图3(a)所示,当任务的有效时间由50 ms增加至100 ms时,该方法的任务分配成功率由0.52提高至1,文献[12]方法的任务分配成功率由0.33提高至0.67,文献[22]和文献[21]方法的任务分配成功率均低于0.1. 这是因为文献[22]和文献[21]方法均为了保护用户的隐私安全,产生了较大的计算开销;文献[22]方法为了在任务分配过程中保护用户的隐私,多次使用同态加密ElGamal加密算法;文献[21]方法利用Yao’s两方协议ADD与CMP电路,通过电路实现2个整数的加法与比较,对电路计算过程中所有门电路上的计算值进行加密,实现用户的位置隐私保护. 两者均延长了为任务分配合适工人的时间,导致任务分配成功率较低. 该方法的任务分配成功率高于文献[12]方法,原因是该方法利用DT-PKC,可以支持对不同车辆 (密钥) 的密文数据进行任务分配,减少了系统为各个车辆实时更新且分发密钥的计算开销,降低了车辆通信的时间损耗,加快为任务分配合适的工人,提升了任务分配成功率.

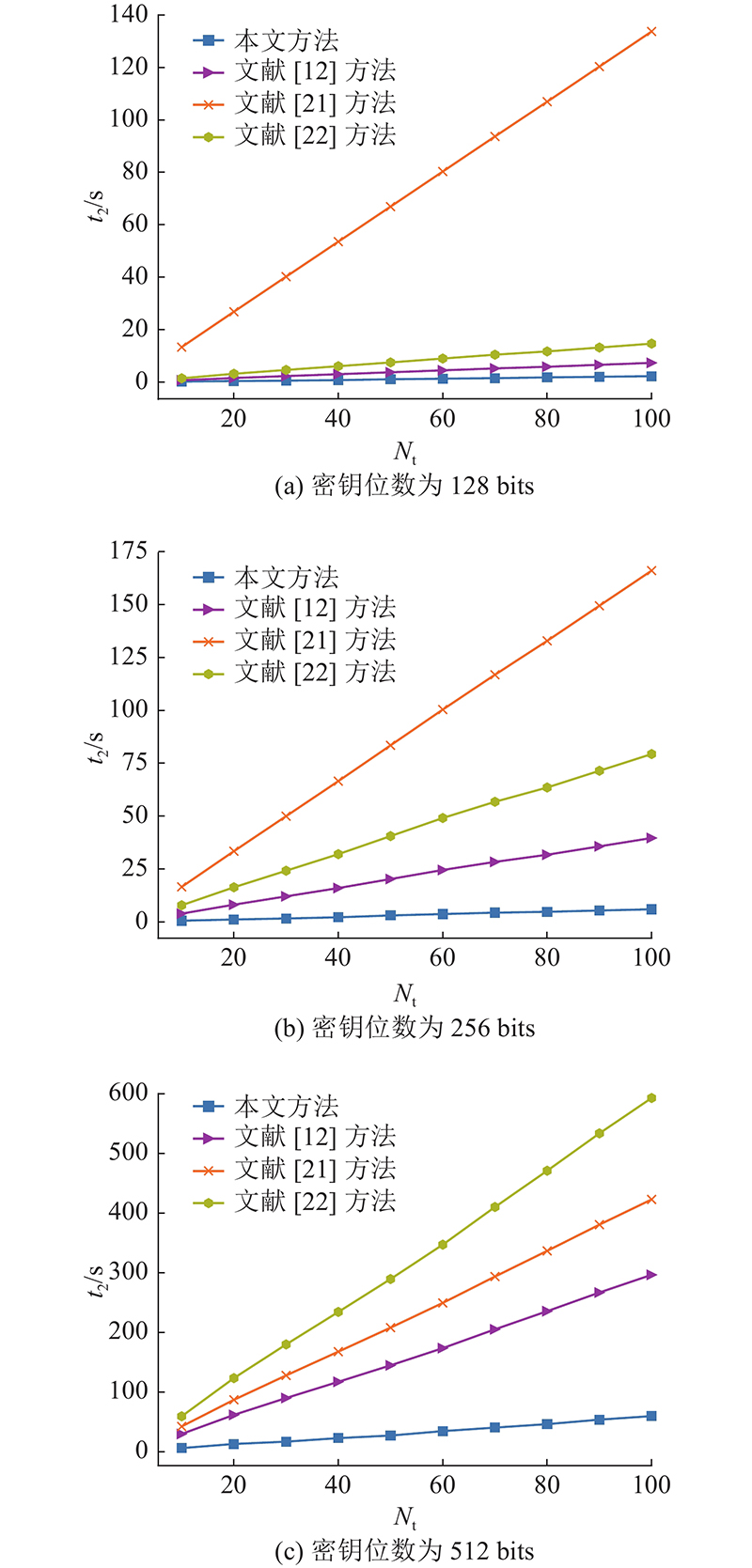

2)计算时间开销. 随着密钥位数的增大及任务个数Nt的增多,各方法整体的计算时间t2如图4所示. 结果显示,面临更多的任务和更大的密钥位数,该方法整体的计算时间开销较低,增长趋势较缓慢,具有优势.

图 4

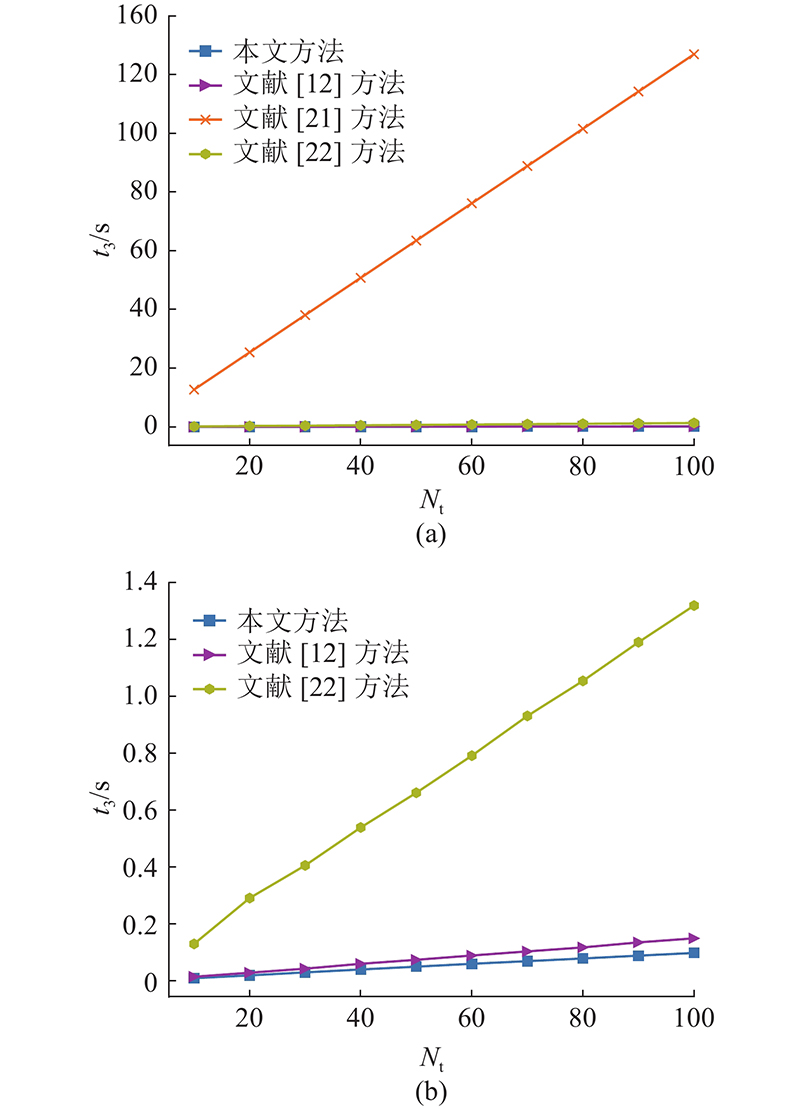

如图5所示为任务分配阶段的计算时间t3. 可以看出,当面对更多的任务时,本文方法为任务分配合适的工人所需要的时间最短.

图 5

如图5(a)所示,文献[21]方法在任务分配阶段的计算时间开销最高,为了实现位置隐私保护的任务分配,该方法利用Yao’s两方协议ADD与CMP电路,对电路计算过程中所有门电路上的计算值进行加密. 如图5(b)所示,为了明显区分该方法与文献[12] 、文献[22]方法在任务分配阶段的计算时间开销. 结果显示,当任务数量为100时,文献[12]方法需要0.15 s,是该方法的1.52倍;文献[22]方法需要1.32 s,是该方法的13.38倍. 该方法通过MES、RSU协同采用DT-PKC的子协议,在保护位置隐私的同时为任务分配合适的工人,与文献[12]方法相比,不会因为请求车辆对工人车辆的不信任,需要与区块链多次交互对工人车辆计算的任务分配结果进行额外的验证. 与文献[22]方法相比,不需要多次同态加密计算,因而该方法避免了由位置隐私保护带来的较大开销.

6. 结 语

针对车联网空间众包存在信息安全和隐私泄露的问题,提出区块链架构下具有隐私保护的任务分配方法. 引入区块链技术,削弱空间众包服务器对车辆用户数据的控制;通过DT-PKC在密文的情况下进行任务分配,降低了隐私泄露的可能性. 实验表明,该方法在整体计算时间开销与任务分配计算时间开销方面有优势.

在接下来的研究中,对任务分配的策略进行进一步的研究,在保证任务分配安全、高效的前提下,提高任务分配效益和服务质量.

参考文献

A privacy-preserving traffic monitoring scheme via vehicular crowdsourcing

[J].DOI:10.3390/s19061274 [本文引用: 1]

Spatial crowdsourcing: a survey

[J].DOI:10.1007/s00778-019-00568-7 [本文引用: 1]

Location privacy-preserving distance computation for spatial crowdsourcing

[J].DOI:10.1109/JIOT.2020.2985454 [本文引用: 1]

Privacy-preserving task assignment in spatial crowdsourcing

[J].DOI:10.1007/s11390-017-1772-5 [本文引用: 1]

Local privacy-preserving dynamic worker locations in spatial crowdsourcing

[J].DOI:10.1109/ACCESS.2021.3058574 [本文引用: 1]

Privacy-friendly spatial crowdsourcing in vehicular networks

[J].DOI:10.1007/s41650-017-0017-7 [本文引用: 1]

An efficient privacy-preserving outsourced calculation toolkit with multiple keys

[J].DOI:10.1109/TIFS.2016.2573770 [本文引用: 2]

CrowdBC: a blockchain-based decentralized framework for crowdsourcing

[J].

A blockchain-based location privacy-preserving crowdsensing system

[J].DOI:10.1016/j.future.2018.11.046

A decentralized location privacy-preserving spatial crowdsourcing for Internet of vehicles

[J].

BPTM: Blockchain-based privacy-preserving task matching in crowdsourcing

[J].DOI:10.1109/ACCESS.2019.2908265 [本文引用: 1]

A secure and privacy-preserving navigation scheme using spatial crowdsourcing in fog-based vanets

[J].DOI:10.3390/s17040668 [本文引用: 1]

A framework for protecting worker location privacy in spatial crowdsourcing

[J].DOI:10.14778/2732951.2732966 [本文引用: 1]

Differentially private location protection for worker datasets in spatial crowdsourcing

[J].

Efficient task assignment in spatial crowdsourcing with worker and task privacy protection

[J].DOI:10.1007/s10707-017-0305-2 [本文引用: 14]

Privacy-preserving multi-key computing framework for encrypted data in the cloud

[J].DOI:10.1016/j.ins.2021.06.017 [本文引用: 1]

Preserving location privacy for outsourced most-frequent item query in mobile crowdsensing

[J].DOI:10.1109/JIOT.2021.3056442 [本文引用: 1]

Empirical study of DSRC performance based on safety pilot model deployment data

[J].DOI:10.1109/TITS.2017.2649538 [本文引用: 1]

A lightweight authentication scheme for vehicular ad hoc networks based on MSR

[J].DOI:10.1016/j.vehcom.2018.11.001 [本文引用: 1]

Heterogeneous vehicular networking: a survey on architecture, challenges, and solutions

[J].DOI:10.1109/COMST.2015.2440103 [本文引用: 1]