[1]

FERRAG M A, SHU L, YANG X, et al. Security and privacy for green IoT-based agriculture: review, blockchain solutions, and challenges [J]. IEEE Access , 2020, 8: 32031-32053.

[本文引用: 1]

[2]

NING Z, ZHANG K, WANG X, et al. Intelligent edge computing in internet of vehicles: a joint computation offloading and caching solution[J]. IEEE Transactions on Intelligent Transportation Systems , 2020, 22(4): 2212-2225.

[本文引用: 1]

[3]

SINGH R P, JAVAID M, HALEEM A, et al. Internet of things (IoT) applications to fight against COVID-19 pandemic[J]. Diabetes and Metabolic Syndrome: Clinical Research and Reviews , 2020, 14(4): 521-524.

[本文引用: 1]

[5]

FANNING K, CENTERS D. Blockchain and its coming impact on financial services[J]. Journal of Corporate Accouting and Finance , 2016, 27(5): 53-57.

[本文引用: 1]

[6]

GUNDUZ M Z, DAS R. Cyber-security on smart grid: threats and potential solutions[J]. Computer Networks , 2020, 169: 107094.

[本文引用: 1]

[7]

MOLLENKOPF D A, OZANNE L K, STOLZE H. A transformative supply chain response to COVID-19[J]. Journal of Service Management, 2020, 32(2): 190-202.

[本文引用: 1]

[8]

CHAIN I S. Data, not digitalization, transforms the post-pandemic supply chain[EB/OL]. [2021-08-01]. https://sloanreview.mit.edu/article/data-not-digitalization-transforms-the-post-pandemic-supply-chain/.

[本文引用: 1]

[9]

ZHOU Q, HUANG H, ZHENG Z, et al. Solutions to scalability of blockchain: a survey[J]. IEEE Access , 2020, 8: 16440-16455.

[本文引用: 1]

[10]

WANG J, YANG Y, WANG T, et al. Big data service architecture: a survey[J]. Journal of Internet Technology , 2020, 21(2): 393-405.

[本文引用: 1]

[11]

VAISHYA R, JAVAID M, KHAN I H, et al. Artificial Intelligence (AI) applications for COVID-19 pandemic[J]. Diabetes and Metabolic Syndrome: Clinical Research and Reviews , 2020, 14(4): 337-339.

[本文引用: 1]

[12]

蒋勇. 白话区块链[M]. 北京: 机械工业出版社, 2017.

[本文引用: 1]

[13]

周健, 屈冉 一种抗合谋攻击的区块链私钥管理方案

[J]. 计算机工程 , 2020 , 46 (11 ): 29 - 34

[本文引用: 1]

ZHOU Jian, QU Ran A private key management scheme on blockchain against collusion attacks

[J]. Computer Engineering , 2020 , 46 (11 ): 29 - 34

[本文引用: 1]

[14]

PANDA S S, JWNA D, MOHANTA B K, et al. Authentication and key management in distributed iot using blockchain technology[EB/OL]. [2021-08-01]. https://www.researchgate.net/publication/349824619_Authentication_and_Key_Management_in_Distributed_IoT_Using_Blockchain_Technology.

[本文引用: 1]

[15]

LUSETTI M, SALAI L, DALLATANA A A blockchain based solution for the custody of digital files in forensic medicine

[J]. Forensic Science International: Digital Investigation , 2020 , 35 : 301017

DOI:10.1016/j.fsidi.2020.301017

[本文引用: 1]

[16]

GURI M. Beatcoin: leaking private keys from air-gapped cryptocurrency wallets [C]// 2018 IEEE International Conference on Internet of Things and IEEE Green Computing and Communications and IEEE Cyber, Physical and Social Computing and IEEE Smart Data . Halifax: IEEE, 2018: 1308-1316.

[本文引用: 1]

[17]

XIAO Y, ZHANG P, LIU Y, et al Secure and efficient multi-signature schemes for fabric: an enterprise blockchain platform

[J]. IEEE Transactions on Information Forensics and Security , 2020 , 16 : 1782 - 1794

[本文引用: 1]

[18]

PAL O, ALAM B, THAKUR V, et al. Key management for blockchain technology [J]. ICT Express , 2021, 7(1): 76-80.

[本文引用: 1]

[19]

GUTOSKI G, STEBILA D. Hierarchical deterministic bitcoin wallets that tolerate key leakage [C]// International Conference on Financial Cryptography and Data Security. [S.l.]: Springer, 2015: 497-504.

[本文引用: 1]

[20]

WANG Y, HOU Q, ZHANG X, et al Dynamic threshold signature scheme based on Chinese remainder theorem

[J]. Journal of Computer Applications , 2018 , 38 (4 ): 1041 - 1045

[本文引用: 1]

[21]

YU M, ZHANG J, WANG J, et al. Internet of Things security and privacy-preserving method through nodes differentiation, concrete cluster centers, multi-signature, and blockchain[J]. International Journal of Distributed Sensor Networks, 2018, 14(12): 1550147718815842.

[本文引用: 1]

[22]

ZHU Y, XIA L, SENEVIRATNE O. A proposal for account recovery in decentralized applications [C]// 2019 IEEE International Conference on Blockchain. [S.l.]: IEEE, 2019: 148-155.

[本文引用: 1]

[23]

GENNARO R, GOLDFEDER S, NARAYANAN A. Threshold-optimal DSA/ECDSA signatures and an application to bitcoin wallet security [C]// International Conference on Applied Cryptography and Network Security. [S.l.]: Springer, 2016.

[本文引用: 8]

[24]

DIKSHIT P, SINGH K. Efficient weighted threshold ECDSA for securing bitcoin wallet[C]// 2017 ISEA Asia Security and Privacy. Surat: IEEE, 2016, 2: 43-51.

[本文引用: 8]

[25]

LI Q, ZHOU Y. Research and application based on A. Shamir’s (t, n) threshold secret sharing scheme [C]// 7th International Conference on Computer Science and Education . Melbourne: IEEE, 2012: 671-674.

[本文引用: 1]

[26]

PEDERSEN T P. Non-interactive and information-theoretic secure verifiable secret sharing [C]// Annual International Cryptology Conference. [S.l.]: Springer, 1991: 129-140.

[本文引用: 1]

1

... 区块链本质上是一个没有管理员的、去中心化的、每个节点都拥有全部数据的分布式存储系统. 作为一种在不可信的竞争环中以低成本建立信任的新型计算范式和协作模式[1 ] ,区块链凭借其独有的信任建立机制而被广泛应用于全球部署的车联网[2 ] 、物联网[3 ] 、金融服务[4 -5 ] 、智能电网[6 ] 、供应链[7 -8 ] 等领域. 区块链[9 ] 、大数据[10 ] 、人工智能[11 ] 、云计算和网络安全为当前新兴数字产业发展的几大方向. 区块链在展露出蓬勃生命力的同时,其底层去中心化平台的安全性问题也日益显露. 2014年,著名比特币交易平台Mt.Gox声称遭到延展性攻击,总共损失了85万枚比特币,创下最高盗窃记录. 作为互联网支柱的IOTA(一种为物联网全新优化的新型小额支付加密货币),2017年收到麻省理工学院学术研究专家组的邮件,提醒其哈希算法中的Curl-P存在漏洞,引起了学术界对区块链密码学安全技术方面的关注. 而私钥作为区块链世界中唯一用来标识用户身份的证明,一旦丢失则无法恢复. 据《白话区块链》[12 ] 所披露的信息,在比特币系统中,有很多被遗忘私钥的地址,其价值总额加起来高达数十亿美元. 因此,提出安全可行的区块链用户私钥管理方案是亟待解决的问题. ...

1

... 区块链本质上是一个没有管理员的、去中心化的、每个节点都拥有全部数据的分布式存储系统. 作为一种在不可信的竞争环中以低成本建立信任的新型计算范式和协作模式[1 ] ,区块链凭借其独有的信任建立机制而被广泛应用于全球部署的车联网[2 ] 、物联网[3 ] 、金融服务[4 -5 ] 、智能电网[6 ] 、供应链[7 -8 ] 等领域. 区块链[9 ] 、大数据[10 ] 、人工智能[11 ] 、云计算和网络安全为当前新兴数字产业发展的几大方向. 区块链在展露出蓬勃生命力的同时,其底层去中心化平台的安全性问题也日益显露. 2014年,著名比特币交易平台Mt.Gox声称遭到延展性攻击,总共损失了85万枚比特币,创下最高盗窃记录. 作为互联网支柱的IOTA(一种为物联网全新优化的新型小额支付加密货币),2017年收到麻省理工学院学术研究专家组的邮件,提醒其哈希算法中的Curl-P存在漏洞,引起了学术界对区块链密码学安全技术方面的关注. 而私钥作为区块链世界中唯一用来标识用户身份的证明,一旦丢失则无法恢复. 据《白话区块链》[12 ] 所披露的信息,在比特币系统中,有很多被遗忘私钥的地址,其价值总额加起来高达数十亿美元. 因此,提出安全可行的区块链用户私钥管理方案是亟待解决的问题. ...

1

... 区块链本质上是一个没有管理员的、去中心化的、每个节点都拥有全部数据的分布式存储系统. 作为一种在不可信的竞争环中以低成本建立信任的新型计算范式和协作模式[1 ] ,区块链凭借其独有的信任建立机制而被广泛应用于全球部署的车联网[2 ] 、物联网[3 ] 、金融服务[4 -5 ] 、智能电网[6 ] 、供应链[7 -8 ] 等领域. 区块链[9 ] 、大数据[10 ] 、人工智能[11 ] 、云计算和网络安全为当前新兴数字产业发展的几大方向. 区块链在展露出蓬勃生命力的同时,其底层去中心化平台的安全性问题也日益显露. 2014年,著名比特币交易平台Mt.Gox声称遭到延展性攻击,总共损失了85万枚比特币,创下最高盗窃记录. 作为互联网支柱的IOTA(一种为物联网全新优化的新型小额支付加密货币),2017年收到麻省理工学院学术研究专家组的邮件,提醒其哈希算法中的Curl-P存在漏洞,引起了学术界对区块链密码学安全技术方面的关注. 而私钥作为区块链世界中唯一用来标识用户身份的证明,一旦丢失则无法恢复. 据《白话区块链》[12 ] 所披露的信息,在比特币系统中,有很多被遗忘私钥的地址,其价值总额加起来高达数十亿美元. 因此,提出安全可行的区块链用户私钥管理方案是亟待解决的问题. ...

Blockchain technology in finance

1

2017

... 区块链本质上是一个没有管理员的、去中心化的、每个节点都拥有全部数据的分布式存储系统. 作为一种在不可信的竞争环中以低成本建立信任的新型计算范式和协作模式[1 ] ,区块链凭借其独有的信任建立机制而被广泛应用于全球部署的车联网[2 ] 、物联网[3 ] 、金融服务[4 -5 ] 、智能电网[6 ] 、供应链[7 -8 ] 等领域. 区块链[9 ] 、大数据[10 ] 、人工智能[11 ] 、云计算和网络安全为当前新兴数字产业发展的几大方向. 区块链在展露出蓬勃生命力的同时,其底层去中心化平台的安全性问题也日益显露. 2014年,著名比特币交易平台Mt.Gox声称遭到延展性攻击,总共损失了85万枚比特币,创下最高盗窃记录. 作为互联网支柱的IOTA(一种为物联网全新优化的新型小额支付加密货币),2017年收到麻省理工学院学术研究专家组的邮件,提醒其哈希算法中的Curl-P存在漏洞,引起了学术界对区块链密码学安全技术方面的关注. 而私钥作为区块链世界中唯一用来标识用户身份的证明,一旦丢失则无法恢复. 据《白话区块链》[12 ] 所披露的信息,在比特币系统中,有很多被遗忘私钥的地址,其价值总额加起来高达数十亿美元. 因此,提出安全可行的区块链用户私钥管理方案是亟待解决的问题. ...

1

... 区块链本质上是一个没有管理员的、去中心化的、每个节点都拥有全部数据的分布式存储系统. 作为一种在不可信的竞争环中以低成本建立信任的新型计算范式和协作模式[1 ] ,区块链凭借其独有的信任建立机制而被广泛应用于全球部署的车联网[2 ] 、物联网[3 ] 、金融服务[4 -5 ] 、智能电网[6 ] 、供应链[7 -8 ] 等领域. 区块链[9 ] 、大数据[10 ] 、人工智能[11 ] 、云计算和网络安全为当前新兴数字产业发展的几大方向. 区块链在展露出蓬勃生命力的同时,其底层去中心化平台的安全性问题也日益显露. 2014年,著名比特币交易平台Mt.Gox声称遭到延展性攻击,总共损失了85万枚比特币,创下最高盗窃记录. 作为互联网支柱的IOTA(一种为物联网全新优化的新型小额支付加密货币),2017年收到麻省理工学院学术研究专家组的邮件,提醒其哈希算法中的Curl-P存在漏洞,引起了学术界对区块链密码学安全技术方面的关注. 而私钥作为区块链世界中唯一用来标识用户身份的证明,一旦丢失则无法恢复. 据《白话区块链》[12 ] 所披露的信息,在比特币系统中,有很多被遗忘私钥的地址,其价值总额加起来高达数十亿美元. 因此,提出安全可行的区块链用户私钥管理方案是亟待解决的问题. ...

1

... 区块链本质上是一个没有管理员的、去中心化的、每个节点都拥有全部数据的分布式存储系统. 作为一种在不可信的竞争环中以低成本建立信任的新型计算范式和协作模式[1 ] ,区块链凭借其独有的信任建立机制而被广泛应用于全球部署的车联网[2 ] 、物联网[3 ] 、金融服务[4 -5 ] 、智能电网[6 ] 、供应链[7 -8 ] 等领域. 区块链[9 ] 、大数据[10 ] 、人工智能[11 ] 、云计算和网络安全为当前新兴数字产业发展的几大方向. 区块链在展露出蓬勃生命力的同时,其底层去中心化平台的安全性问题也日益显露. 2014年,著名比特币交易平台Mt.Gox声称遭到延展性攻击,总共损失了85万枚比特币,创下最高盗窃记录. 作为互联网支柱的IOTA(一种为物联网全新优化的新型小额支付加密货币),2017年收到麻省理工学院学术研究专家组的邮件,提醒其哈希算法中的Curl-P存在漏洞,引起了学术界对区块链密码学安全技术方面的关注. 而私钥作为区块链世界中唯一用来标识用户身份的证明,一旦丢失则无法恢复. 据《白话区块链》[12 ] 所披露的信息,在比特币系统中,有很多被遗忘私钥的地址,其价值总额加起来高达数十亿美元. 因此,提出安全可行的区块链用户私钥管理方案是亟待解决的问题. ...

1

... 区块链本质上是一个没有管理员的、去中心化的、每个节点都拥有全部数据的分布式存储系统. 作为一种在不可信的竞争环中以低成本建立信任的新型计算范式和协作模式[1 ] ,区块链凭借其独有的信任建立机制而被广泛应用于全球部署的车联网[2 ] 、物联网[3 ] 、金融服务[4 -5 ] 、智能电网[6 ] 、供应链[7 -8 ] 等领域. 区块链[9 ] 、大数据[10 ] 、人工智能[11 ] 、云计算和网络安全为当前新兴数字产业发展的几大方向. 区块链在展露出蓬勃生命力的同时,其底层去中心化平台的安全性问题也日益显露. 2014年,著名比特币交易平台Mt.Gox声称遭到延展性攻击,总共损失了85万枚比特币,创下最高盗窃记录. 作为互联网支柱的IOTA(一种为物联网全新优化的新型小额支付加密货币),2017年收到麻省理工学院学术研究专家组的邮件,提醒其哈希算法中的Curl-P存在漏洞,引起了学术界对区块链密码学安全技术方面的关注. 而私钥作为区块链世界中唯一用来标识用户身份的证明,一旦丢失则无法恢复. 据《白话区块链》[12 ] 所披露的信息,在比特币系统中,有很多被遗忘私钥的地址,其价值总额加起来高达数十亿美元. 因此,提出安全可行的区块链用户私钥管理方案是亟待解决的问题. ...

1

... 区块链本质上是一个没有管理员的、去中心化的、每个节点都拥有全部数据的分布式存储系统. 作为一种在不可信的竞争环中以低成本建立信任的新型计算范式和协作模式[1 ] ,区块链凭借其独有的信任建立机制而被广泛应用于全球部署的车联网[2 ] 、物联网[3 ] 、金融服务[4 -5 ] 、智能电网[6 ] 、供应链[7 -8 ] 等领域. 区块链[9 ] 、大数据[10 ] 、人工智能[11 ] 、云计算和网络安全为当前新兴数字产业发展的几大方向. 区块链在展露出蓬勃生命力的同时,其底层去中心化平台的安全性问题也日益显露. 2014年,著名比特币交易平台Mt.Gox声称遭到延展性攻击,总共损失了85万枚比特币,创下最高盗窃记录. 作为互联网支柱的IOTA(一种为物联网全新优化的新型小额支付加密货币),2017年收到麻省理工学院学术研究专家组的邮件,提醒其哈希算法中的Curl-P存在漏洞,引起了学术界对区块链密码学安全技术方面的关注. 而私钥作为区块链世界中唯一用来标识用户身份的证明,一旦丢失则无法恢复. 据《白话区块链》[12 ] 所披露的信息,在比特币系统中,有很多被遗忘私钥的地址,其价值总额加起来高达数十亿美元. 因此,提出安全可行的区块链用户私钥管理方案是亟待解决的问题. ...

1

... 区块链本质上是一个没有管理员的、去中心化的、每个节点都拥有全部数据的分布式存储系统. 作为一种在不可信的竞争环中以低成本建立信任的新型计算范式和协作模式[1 ] ,区块链凭借其独有的信任建立机制而被广泛应用于全球部署的车联网[2 ] 、物联网[3 ] 、金融服务[4 -5 ] 、智能电网[6 ] 、供应链[7 -8 ] 等领域. 区块链[9 ] 、大数据[10 ] 、人工智能[11 ] 、云计算和网络安全为当前新兴数字产业发展的几大方向. 区块链在展露出蓬勃生命力的同时,其底层去中心化平台的安全性问题也日益显露. 2014年,著名比特币交易平台Mt.Gox声称遭到延展性攻击,总共损失了85万枚比特币,创下最高盗窃记录. 作为互联网支柱的IOTA(一种为物联网全新优化的新型小额支付加密货币),2017年收到麻省理工学院学术研究专家组的邮件,提醒其哈希算法中的Curl-P存在漏洞,引起了学术界对区块链密码学安全技术方面的关注. 而私钥作为区块链世界中唯一用来标识用户身份的证明,一旦丢失则无法恢复. 据《白话区块链》[12 ] 所披露的信息,在比特币系统中,有很多被遗忘私钥的地址,其价值总额加起来高达数十亿美元. 因此,提出安全可行的区块链用户私钥管理方案是亟待解决的问题. ...

1

... 区块链本质上是一个没有管理员的、去中心化的、每个节点都拥有全部数据的分布式存储系统. 作为一种在不可信的竞争环中以低成本建立信任的新型计算范式和协作模式[1 ] ,区块链凭借其独有的信任建立机制而被广泛应用于全球部署的车联网[2 ] 、物联网[3 ] 、金融服务[4 -5 ] 、智能电网[6 ] 、供应链[7 -8 ] 等领域. 区块链[9 ] 、大数据[10 ] 、人工智能[11 ] 、云计算和网络安全为当前新兴数字产业发展的几大方向. 区块链在展露出蓬勃生命力的同时,其底层去中心化平台的安全性问题也日益显露. 2014年,著名比特币交易平台Mt.Gox声称遭到延展性攻击,总共损失了85万枚比特币,创下最高盗窃记录. 作为互联网支柱的IOTA(一种为物联网全新优化的新型小额支付加密货币),2017年收到麻省理工学院学术研究专家组的邮件,提醒其哈希算法中的Curl-P存在漏洞,引起了学术界对区块链密码学安全技术方面的关注. 而私钥作为区块链世界中唯一用来标识用户身份的证明,一旦丢失则无法恢复. 据《白话区块链》[12 ] 所披露的信息,在比特币系统中,有很多被遗忘私钥的地址,其价值总额加起来高达数十亿美元. 因此,提出安全可行的区块链用户私钥管理方案是亟待解决的问题. ...

1

... 区块链本质上是一个没有管理员的、去中心化的、每个节点都拥有全部数据的分布式存储系统. 作为一种在不可信的竞争环中以低成本建立信任的新型计算范式和协作模式[1 ] ,区块链凭借其独有的信任建立机制而被广泛应用于全球部署的车联网[2 ] 、物联网[3 ] 、金融服务[4 -5 ] 、智能电网[6 ] 、供应链[7 -8 ] 等领域. 区块链[9 ] 、大数据[10 ] 、人工智能[11 ] 、云计算和网络安全为当前新兴数字产业发展的几大方向. 区块链在展露出蓬勃生命力的同时,其底层去中心化平台的安全性问题也日益显露. 2014年,著名比特币交易平台Mt.Gox声称遭到延展性攻击,总共损失了85万枚比特币,创下最高盗窃记录. 作为互联网支柱的IOTA(一种为物联网全新优化的新型小额支付加密货币),2017年收到麻省理工学院学术研究专家组的邮件,提醒其哈希算法中的Curl-P存在漏洞,引起了学术界对区块链密码学安全技术方面的关注. 而私钥作为区块链世界中唯一用来标识用户身份的证明,一旦丢失则无法恢复. 据《白话区块链》[12 ] 所披露的信息,在比特币系统中,有很多被遗忘私钥的地址,其价值总额加起来高达数十亿美元. 因此,提出安全可行的区块链用户私钥管理方案是亟待解决的问题. ...

1

... 区块链本质上是一个没有管理员的、去中心化的、每个节点都拥有全部数据的分布式存储系统. 作为一种在不可信的竞争环中以低成本建立信任的新型计算范式和协作模式[1 ] ,区块链凭借其独有的信任建立机制而被广泛应用于全球部署的车联网[2 ] 、物联网[3 ] 、金融服务[4 -5 ] 、智能电网[6 ] 、供应链[7 -8 ] 等领域. 区块链[9 ] 、大数据[10 ] 、人工智能[11 ] 、云计算和网络安全为当前新兴数字产业发展的几大方向. 区块链在展露出蓬勃生命力的同时,其底层去中心化平台的安全性问题也日益显露. 2014年,著名比特币交易平台Mt.Gox声称遭到延展性攻击,总共损失了85万枚比特币,创下最高盗窃记录. 作为互联网支柱的IOTA(一种为物联网全新优化的新型小额支付加密货币),2017年收到麻省理工学院学术研究专家组的邮件,提醒其哈希算法中的Curl-P存在漏洞,引起了学术界对区块链密码学安全技术方面的关注. 而私钥作为区块链世界中唯一用来标识用户身份的证明,一旦丢失则无法恢复. 据《白话区块链》[12 ] 所披露的信息,在比特币系统中,有很多被遗忘私钥的地址,其价值总额加起来高达数十亿美元. 因此,提出安全可行的区块链用户私钥管理方案是亟待解决的问题. ...

一种抗合谋攻击的区块链私钥管理方案

1

2020

... 目前,针对区块链网络中用户私钥安全管理的问题,学术界主要围绕如何提高用户私钥生成、如何存储私钥以及私钥使用中的延展性与安全性进行研究[13 ] . 在生成用户私钥阶段,Panda等[14 ] 提出使用单向哈希链技术生成公钥和私钥对,并允许密钥对随时进行自我验证,单项哈希链技术增加了攻击者窃取密钥的难度. 在存储私钥阶段,学术界提出本地存储、账户托管[15 -16 ] 、离线存储[17 -18 ] 、云存储及加密钱包保护等方案. 在使用私钥阶段,学术界提出基于门限签名[19 -20 ] 和多重签名[21 ] 的方案. Zhu等[22 ] 提出通过仲裁流程来恢复账户的方法,该方法包括一个垃圾邮件过滤器,将合法请求与恶意或垃圾请求分开,其投票机制由博弈论和控制措施支持,以避免恶意攻击. Gennaro等[23 ] 提出一种有效且最佳的阈值数字签名方案,该方案仅须大于或等于门限阈值的诚实节点参与即可有效保证比特币钱包的安全性. Dikshit等[24 ] 提出带有比特币椭圆曲线数字签名算法的加权阈值方案,其中参与者的优先级不同,所拥有的权重也不尽相同,当且仅当所有份额的权重之和大于或等于固定阈值时,正权重才与每个参与者相关联,并且可以重建签名. 该方案的安全性很高,但如何管理每位参与者按权重持有的密钥又是一个难题. ...

一种抗合谋攻击的区块链私钥管理方案

1

2020

... 目前,针对区块链网络中用户私钥安全管理的问题,学术界主要围绕如何提高用户私钥生成、如何存储私钥以及私钥使用中的延展性与安全性进行研究[13 ] . 在生成用户私钥阶段,Panda等[14 ] 提出使用单向哈希链技术生成公钥和私钥对,并允许密钥对随时进行自我验证,单项哈希链技术增加了攻击者窃取密钥的难度. 在存储私钥阶段,学术界提出本地存储、账户托管[15 -16 ] 、离线存储[17 -18 ] 、云存储及加密钱包保护等方案. 在使用私钥阶段,学术界提出基于门限签名[19 -20 ] 和多重签名[21 ] 的方案. Zhu等[22 ] 提出通过仲裁流程来恢复账户的方法,该方法包括一个垃圾邮件过滤器,将合法请求与恶意或垃圾请求分开,其投票机制由博弈论和控制措施支持,以避免恶意攻击. Gennaro等[23 ] 提出一种有效且最佳的阈值数字签名方案,该方案仅须大于或等于门限阈值的诚实节点参与即可有效保证比特币钱包的安全性. Dikshit等[24 ] 提出带有比特币椭圆曲线数字签名算法的加权阈值方案,其中参与者的优先级不同,所拥有的权重也不尽相同,当且仅当所有份额的权重之和大于或等于固定阈值时,正权重才与每个参与者相关联,并且可以重建签名. 该方案的安全性很高,但如何管理每位参与者按权重持有的密钥又是一个难题. ...

1

... 目前,针对区块链网络中用户私钥安全管理的问题,学术界主要围绕如何提高用户私钥生成、如何存储私钥以及私钥使用中的延展性与安全性进行研究[13 ] . 在生成用户私钥阶段,Panda等[14 ] 提出使用单向哈希链技术生成公钥和私钥对,并允许密钥对随时进行自我验证,单项哈希链技术增加了攻击者窃取密钥的难度. 在存储私钥阶段,学术界提出本地存储、账户托管[15 -16 ] 、离线存储[17 -18 ] 、云存储及加密钱包保护等方案. 在使用私钥阶段,学术界提出基于门限签名[19 -20 ] 和多重签名[21 ] 的方案. Zhu等[22 ] 提出通过仲裁流程来恢复账户的方法,该方法包括一个垃圾邮件过滤器,将合法请求与恶意或垃圾请求分开,其投票机制由博弈论和控制措施支持,以避免恶意攻击. Gennaro等[23 ] 提出一种有效且最佳的阈值数字签名方案,该方案仅须大于或等于门限阈值的诚实节点参与即可有效保证比特币钱包的安全性. Dikshit等[24 ] 提出带有比特币椭圆曲线数字签名算法的加权阈值方案,其中参与者的优先级不同,所拥有的权重也不尽相同,当且仅当所有份额的权重之和大于或等于固定阈值时,正权重才与每个参与者相关联,并且可以重建签名. 该方案的安全性很高,但如何管理每位参与者按权重持有的密钥又是一个难题. ...

A blockchain based solution for the custody of digital files in forensic medicine

1

2020

... 目前,针对区块链网络中用户私钥安全管理的问题,学术界主要围绕如何提高用户私钥生成、如何存储私钥以及私钥使用中的延展性与安全性进行研究[13 ] . 在生成用户私钥阶段,Panda等[14 ] 提出使用单向哈希链技术生成公钥和私钥对,并允许密钥对随时进行自我验证,单项哈希链技术增加了攻击者窃取密钥的难度. 在存储私钥阶段,学术界提出本地存储、账户托管[15 -16 ] 、离线存储[17 -18 ] 、云存储及加密钱包保护等方案. 在使用私钥阶段,学术界提出基于门限签名[19 -20 ] 和多重签名[21 ] 的方案. Zhu等[22 ] 提出通过仲裁流程来恢复账户的方法,该方法包括一个垃圾邮件过滤器,将合法请求与恶意或垃圾请求分开,其投票机制由博弈论和控制措施支持,以避免恶意攻击. Gennaro等[23 ] 提出一种有效且最佳的阈值数字签名方案,该方案仅须大于或等于门限阈值的诚实节点参与即可有效保证比特币钱包的安全性. Dikshit等[24 ] 提出带有比特币椭圆曲线数字签名算法的加权阈值方案,其中参与者的优先级不同,所拥有的权重也不尽相同,当且仅当所有份额的权重之和大于或等于固定阈值时,正权重才与每个参与者相关联,并且可以重建签名. 该方案的安全性很高,但如何管理每位参与者按权重持有的密钥又是一个难题. ...

1

... 目前,针对区块链网络中用户私钥安全管理的问题,学术界主要围绕如何提高用户私钥生成、如何存储私钥以及私钥使用中的延展性与安全性进行研究[13 ] . 在生成用户私钥阶段,Panda等[14 ] 提出使用单向哈希链技术生成公钥和私钥对,并允许密钥对随时进行自我验证,单项哈希链技术增加了攻击者窃取密钥的难度. 在存储私钥阶段,学术界提出本地存储、账户托管[15 -16 ] 、离线存储[17 -18 ] 、云存储及加密钱包保护等方案. 在使用私钥阶段,学术界提出基于门限签名[19 -20 ] 和多重签名[21 ] 的方案. Zhu等[22 ] 提出通过仲裁流程来恢复账户的方法,该方法包括一个垃圾邮件过滤器,将合法请求与恶意或垃圾请求分开,其投票机制由博弈论和控制措施支持,以避免恶意攻击. Gennaro等[23 ] 提出一种有效且最佳的阈值数字签名方案,该方案仅须大于或等于门限阈值的诚实节点参与即可有效保证比特币钱包的安全性. Dikshit等[24 ] 提出带有比特币椭圆曲线数字签名算法的加权阈值方案,其中参与者的优先级不同,所拥有的权重也不尽相同,当且仅当所有份额的权重之和大于或等于固定阈值时,正权重才与每个参与者相关联,并且可以重建签名. 该方案的安全性很高,但如何管理每位参与者按权重持有的密钥又是一个难题. ...

Secure and efficient multi-signature schemes for fabric: an enterprise blockchain platform

1

2020

... 目前,针对区块链网络中用户私钥安全管理的问题,学术界主要围绕如何提高用户私钥生成、如何存储私钥以及私钥使用中的延展性与安全性进行研究[13 ] . 在生成用户私钥阶段,Panda等[14 ] 提出使用单向哈希链技术生成公钥和私钥对,并允许密钥对随时进行自我验证,单项哈希链技术增加了攻击者窃取密钥的难度. 在存储私钥阶段,学术界提出本地存储、账户托管[15 -16 ] 、离线存储[17 -18 ] 、云存储及加密钱包保护等方案. 在使用私钥阶段,学术界提出基于门限签名[19 -20 ] 和多重签名[21 ] 的方案. Zhu等[22 ] 提出通过仲裁流程来恢复账户的方法,该方法包括一个垃圾邮件过滤器,将合法请求与恶意或垃圾请求分开,其投票机制由博弈论和控制措施支持,以避免恶意攻击. Gennaro等[23 ] 提出一种有效且最佳的阈值数字签名方案,该方案仅须大于或等于门限阈值的诚实节点参与即可有效保证比特币钱包的安全性. Dikshit等[24 ] 提出带有比特币椭圆曲线数字签名算法的加权阈值方案,其中参与者的优先级不同,所拥有的权重也不尽相同,当且仅当所有份额的权重之和大于或等于固定阈值时,正权重才与每个参与者相关联,并且可以重建签名. 该方案的安全性很高,但如何管理每位参与者按权重持有的密钥又是一个难题. ...

1

... 目前,针对区块链网络中用户私钥安全管理的问题,学术界主要围绕如何提高用户私钥生成、如何存储私钥以及私钥使用中的延展性与安全性进行研究[13 ] . 在生成用户私钥阶段,Panda等[14 ] 提出使用单向哈希链技术生成公钥和私钥对,并允许密钥对随时进行自我验证,单项哈希链技术增加了攻击者窃取密钥的难度. 在存储私钥阶段,学术界提出本地存储、账户托管[15 -16 ] 、离线存储[17 -18 ] 、云存储及加密钱包保护等方案. 在使用私钥阶段,学术界提出基于门限签名[19 -20 ] 和多重签名[21 ] 的方案. Zhu等[22 ] 提出通过仲裁流程来恢复账户的方法,该方法包括一个垃圾邮件过滤器,将合法请求与恶意或垃圾请求分开,其投票机制由博弈论和控制措施支持,以避免恶意攻击. Gennaro等[23 ] 提出一种有效且最佳的阈值数字签名方案,该方案仅须大于或等于门限阈值的诚实节点参与即可有效保证比特币钱包的安全性. Dikshit等[24 ] 提出带有比特币椭圆曲线数字签名算法的加权阈值方案,其中参与者的优先级不同,所拥有的权重也不尽相同,当且仅当所有份额的权重之和大于或等于固定阈值时,正权重才与每个参与者相关联,并且可以重建签名. 该方案的安全性很高,但如何管理每位参与者按权重持有的密钥又是一个难题. ...

1

... 目前,针对区块链网络中用户私钥安全管理的问题,学术界主要围绕如何提高用户私钥生成、如何存储私钥以及私钥使用中的延展性与安全性进行研究[13 ] . 在生成用户私钥阶段,Panda等[14 ] 提出使用单向哈希链技术生成公钥和私钥对,并允许密钥对随时进行自我验证,单项哈希链技术增加了攻击者窃取密钥的难度. 在存储私钥阶段,学术界提出本地存储、账户托管[15 -16 ] 、离线存储[17 -18 ] 、云存储及加密钱包保护等方案. 在使用私钥阶段,学术界提出基于门限签名[19 -20 ] 和多重签名[21 ] 的方案. Zhu等[22 ] 提出通过仲裁流程来恢复账户的方法,该方法包括一个垃圾邮件过滤器,将合法请求与恶意或垃圾请求分开,其投票机制由博弈论和控制措施支持,以避免恶意攻击. Gennaro等[23 ] 提出一种有效且最佳的阈值数字签名方案,该方案仅须大于或等于门限阈值的诚实节点参与即可有效保证比特币钱包的安全性. Dikshit等[24 ] 提出带有比特币椭圆曲线数字签名算法的加权阈值方案,其中参与者的优先级不同,所拥有的权重也不尽相同,当且仅当所有份额的权重之和大于或等于固定阈值时,正权重才与每个参与者相关联,并且可以重建签名. 该方案的安全性很高,但如何管理每位参与者按权重持有的密钥又是一个难题. ...

Dynamic threshold signature scheme based on Chinese remainder theorem

1

2018

... 目前,针对区块链网络中用户私钥安全管理的问题,学术界主要围绕如何提高用户私钥生成、如何存储私钥以及私钥使用中的延展性与安全性进行研究[13 ] . 在生成用户私钥阶段,Panda等[14 ] 提出使用单向哈希链技术生成公钥和私钥对,并允许密钥对随时进行自我验证,单项哈希链技术增加了攻击者窃取密钥的难度. 在存储私钥阶段,学术界提出本地存储、账户托管[15 -16 ] 、离线存储[17 -18 ] 、云存储及加密钱包保护等方案. 在使用私钥阶段,学术界提出基于门限签名[19 -20 ] 和多重签名[21 ] 的方案. Zhu等[22 ] 提出通过仲裁流程来恢复账户的方法,该方法包括一个垃圾邮件过滤器,将合法请求与恶意或垃圾请求分开,其投票机制由博弈论和控制措施支持,以避免恶意攻击. Gennaro等[23 ] 提出一种有效且最佳的阈值数字签名方案,该方案仅须大于或等于门限阈值的诚实节点参与即可有效保证比特币钱包的安全性. Dikshit等[24 ] 提出带有比特币椭圆曲线数字签名算法的加权阈值方案,其中参与者的优先级不同,所拥有的权重也不尽相同,当且仅当所有份额的权重之和大于或等于固定阈值时,正权重才与每个参与者相关联,并且可以重建签名. 该方案的安全性很高,但如何管理每位参与者按权重持有的密钥又是一个难题. ...

1

... 目前,针对区块链网络中用户私钥安全管理的问题,学术界主要围绕如何提高用户私钥生成、如何存储私钥以及私钥使用中的延展性与安全性进行研究[13 ] . 在生成用户私钥阶段,Panda等[14 ] 提出使用单向哈希链技术生成公钥和私钥对,并允许密钥对随时进行自我验证,单项哈希链技术增加了攻击者窃取密钥的难度. 在存储私钥阶段,学术界提出本地存储、账户托管[15 -16 ] 、离线存储[17 -18 ] 、云存储及加密钱包保护等方案. 在使用私钥阶段,学术界提出基于门限签名[19 -20 ] 和多重签名[21 ] 的方案. Zhu等[22 ] 提出通过仲裁流程来恢复账户的方法,该方法包括一个垃圾邮件过滤器,将合法请求与恶意或垃圾请求分开,其投票机制由博弈论和控制措施支持,以避免恶意攻击. Gennaro等[23 ] 提出一种有效且最佳的阈值数字签名方案,该方案仅须大于或等于门限阈值的诚实节点参与即可有效保证比特币钱包的安全性. Dikshit等[24 ] 提出带有比特币椭圆曲线数字签名算法的加权阈值方案,其中参与者的优先级不同,所拥有的权重也不尽相同,当且仅当所有份额的权重之和大于或等于固定阈值时,正权重才与每个参与者相关联,并且可以重建签名. 该方案的安全性很高,但如何管理每位参与者按权重持有的密钥又是一个难题. ...

1

... 目前,针对区块链网络中用户私钥安全管理的问题,学术界主要围绕如何提高用户私钥生成、如何存储私钥以及私钥使用中的延展性与安全性进行研究[13 ] . 在生成用户私钥阶段,Panda等[14 ] 提出使用单向哈希链技术生成公钥和私钥对,并允许密钥对随时进行自我验证,单项哈希链技术增加了攻击者窃取密钥的难度. 在存储私钥阶段,学术界提出本地存储、账户托管[15 -16 ] 、离线存储[17 -18 ] 、云存储及加密钱包保护等方案. 在使用私钥阶段,学术界提出基于门限签名[19 -20 ] 和多重签名[21 ] 的方案. Zhu等[22 ] 提出通过仲裁流程来恢复账户的方法,该方法包括一个垃圾邮件过滤器,将合法请求与恶意或垃圾请求分开,其投票机制由博弈论和控制措施支持,以避免恶意攻击. Gennaro等[23 ] 提出一种有效且最佳的阈值数字签名方案,该方案仅须大于或等于门限阈值的诚实节点参与即可有效保证比特币钱包的安全性. Dikshit等[24 ] 提出带有比特币椭圆曲线数字签名算法的加权阈值方案,其中参与者的优先级不同,所拥有的权重也不尽相同,当且仅当所有份额的权重之和大于或等于固定阈值时,正权重才与每个参与者相关联,并且可以重建签名. 该方案的安全性很高,但如何管理每位参与者按权重持有的密钥又是一个难题. ...

8

... 目前,针对区块链网络中用户私钥安全管理的问题,学术界主要围绕如何提高用户私钥生成、如何存储私钥以及私钥使用中的延展性与安全性进行研究[13 ] . 在生成用户私钥阶段,Panda等[14 ] 提出使用单向哈希链技术生成公钥和私钥对,并允许密钥对随时进行自我验证,单项哈希链技术增加了攻击者窃取密钥的难度. 在存储私钥阶段,学术界提出本地存储、账户托管[15 -16 ] 、离线存储[17 -18 ] 、云存储及加密钱包保护等方案. 在使用私钥阶段,学术界提出基于门限签名[19 -20 ] 和多重签名[21 ] 的方案. Zhu等[22 ] 提出通过仲裁流程来恢复账户的方法,该方法包括一个垃圾邮件过滤器,将合法请求与恶意或垃圾请求分开,其投票机制由博弈论和控制措施支持,以避免恶意攻击. Gennaro等[23 ] 提出一种有效且最佳的阈值数字签名方案,该方案仅须大于或等于门限阈值的诚实节点参与即可有效保证比特币钱包的安全性. Dikshit等[24 ] 提出带有比特币椭圆曲线数字签名算法的加权阈值方案,其中参与者的优先级不同,所拥有的权重也不尽相同,当且仅当所有份额的权重之和大于或等于固定阈值时,正权重才与每个参与者相关联,并且可以重建签名. 该方案的安全性很高,但如何管理每位参与者按权重持有的密钥又是一个难题. ...

... 将本研究方案与方案1[23 ] 、方案2[24 ] 、Shamir门限密钥共享方案进行安全性对比,其分析结果如表1 所示. 本研究的方案具有抗合谋攻击性、无需可信节点参与且允许动态添加参与节点,可以保证用户私钥的安全及隐私. ...

... Safety comparison between proposed research scheme and existing typical schemes

Tab.1 方案 重构阶段是否 是否能抵 是否能动态 方案1[23 ] 不需要 是 否 方案2[24 ] 不需要 是 否 Shamir门限密钥共享方案 需要 否 否 本研究方案 不需要 是 是

6. 方案实验分析 区块链中可公开验证的密钥共享技术和Shamir门限密钥共享技术方案的实验环境如下: 操作系统为Windows10家庭中文版64位,CPU为Inter(R) Core(TM)i7-10510U CPU@1.80 GHz 2.30 GHz,内存大小为16 GB,利用Java开发语言来实现. 可验证密钥共享算法伪代码如下所示. ...

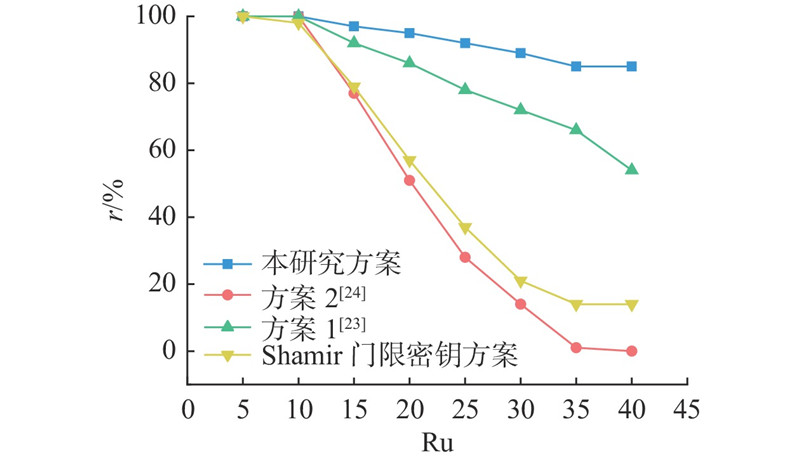

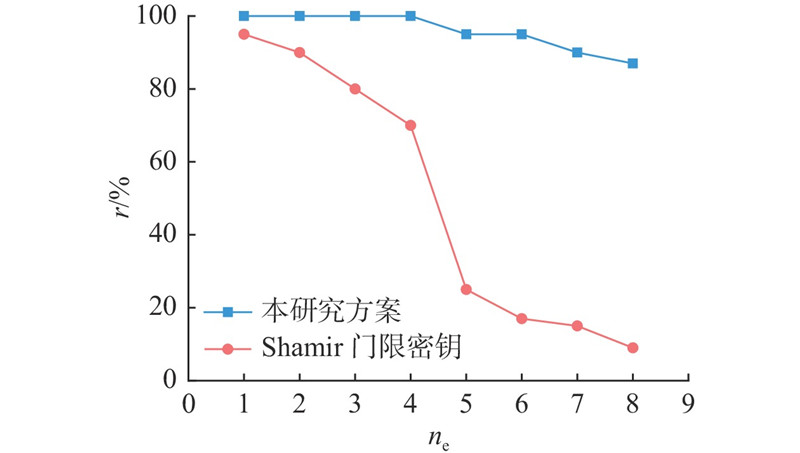

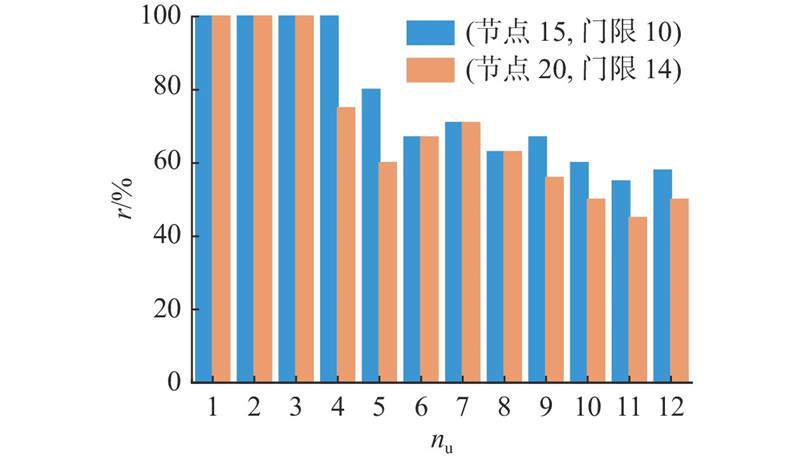

... 私钥可恢复性是指区块链网络中参与节点动态变化时,用户可以通过主节点收集足够的密钥碎片恢复出他的私钥. 如图3 所示为4种方案的比较,设置实验中有20个参与节点. 在本研究所提出的方案中,所有节点均使用动态分配的方式分配密钥碎片,门限值为11;方案1[23 ] 、方案2[24 ] 和Shamir门限密钥方案的门限值固定设为10,在实验中节点随机加入或者退出网络. 图中,Ru为区块链节点的更新率,r 为私钥恢复率. 可以看出,随着节点更新率的增加,方案2[24 ] 和Shamir门限密钥方案的私钥可恢复率相近,方案1[23 ] 的私钥可恢复率相对高一些. 当节点的更新率达到35%时,方案2[24 ] 由于节点持有的密钥碎片权重不同,其私钥可恢复率接近0,Shamir门限密钥方案的私钥可恢复率接近15%,方案1[23 ] 的私钥可恢复率有所下降. 而本研究推荐的方案可以有效应对节点退出或加入的情况,通过主节点召集参与节点的方式使得新加入节点也拥有密钥碎片,保证碎片规模,使得私钥可恢复性保持在一个较高的水平. 即使网络节点更新率达到40%,本研究推荐的方案中也仍有超过80%的私钥可以恢复. 因此,本研究推荐的方案更适合动态区块链网络,能够有效容忍携带密钥碎片节点的退出和新节点的加入. ...

... [23 ]的私钥可恢复率相对高一些. 当节点的更新率达到35%时,方案2[24 ] 由于节点持有的密钥碎片权重不同,其私钥可恢复率接近0,Shamir门限密钥方案的私钥可恢复率接近15%,方案1[23 ] 的私钥可恢复率有所下降. 而本研究推荐的方案可以有效应对节点退出或加入的情况,通过主节点召集参与节点的方式使得新加入节点也拥有密钥碎片,保证碎片规模,使得私钥可恢复性保持在一个较高的水平. 即使网络节点更新率达到40%,本研究推荐的方案中也仍有超过80%的私钥可以恢复. 因此,本研究推荐的方案更适合动态区块链网络,能够有效容忍携带密钥碎片节点的退出和新节点的加入. ...

... [23 ]的私钥可恢复率有所下降. 而本研究推荐的方案可以有效应对节点退出或加入的情况,通过主节点召集参与节点的方式使得新加入节点也拥有密钥碎片,保证碎片规模,使得私钥可恢复性保持在一个较高的水平. 即使网络节点更新率达到40%,本研究推荐的方案中也仍有超过80%的私钥可以恢复. 因此,本研究推荐的方案更适合动态区块链网络,能够有效容忍携带密钥碎片节点的退出和新节点的加入. ...

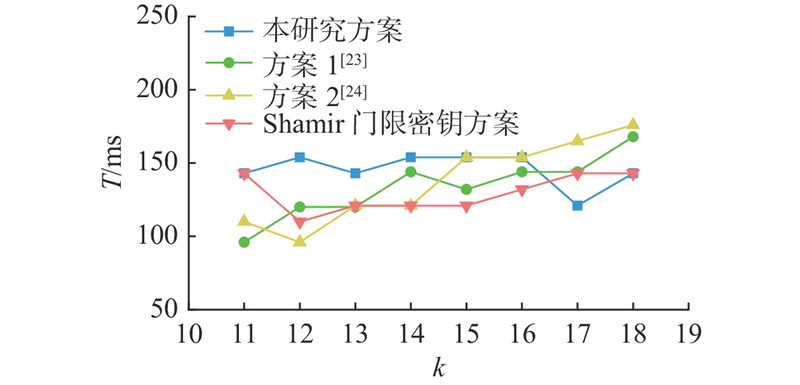

... 当合法用户请求恢复私钥时,区块链网络中主节点广播恢复私钥请求到其他节点,持有私钥碎片的节点首先执行验证算法,在验证无误后参与恢复私钥. 设置有20个参与节点,门限值从11到18,以恢复密钥需要的门限值作为横坐标,密钥恢复时间作为纵坐标,本研究推荐方案、方案1[23 ] 、方案2[24 ] 和Shamir门限密钥方案的对比图如图4 所示. 图中,T 为恢复时间. 本研究推荐方案、方案1[23 ] 、方案2[24 ] 和Shamir门限密钥方案的密钥碎片被分布在区块链网络中的不同节点中,拼接私钥需要整个区块链网络中超过门限数量的密钥碎片,即使本研究方案对每一份密钥碎片都进行公开验证,密钥恢复的时间和其他3种方案依然相差不大,且本研究的方案在保证用户私钥不会泄露的同时提高了区块链网络的安全性. ...

... [23 ]、方案2[24 ] 和Shamir门限密钥方案的密钥碎片被分布在区块链网络中的不同节点中,拼接私钥需要整个区块链网络中超过门限数量的密钥碎片,即使本研究方案对每一份密钥碎片都进行公开验证,密钥恢复的时间和其他3种方案依然相差不大,且本研究的方案在保证用户私钥不会泄露的同时提高了区块链网络的安全性. ...

8

... 目前,针对区块链网络中用户私钥安全管理的问题,学术界主要围绕如何提高用户私钥生成、如何存储私钥以及私钥使用中的延展性与安全性进行研究[13 ] . 在生成用户私钥阶段,Panda等[14 ] 提出使用单向哈希链技术生成公钥和私钥对,并允许密钥对随时进行自我验证,单项哈希链技术增加了攻击者窃取密钥的难度. 在存储私钥阶段,学术界提出本地存储、账户托管[15 -16 ] 、离线存储[17 -18 ] 、云存储及加密钱包保护等方案. 在使用私钥阶段,学术界提出基于门限签名[19 -20 ] 和多重签名[21 ] 的方案. Zhu等[22 ] 提出通过仲裁流程来恢复账户的方法,该方法包括一个垃圾邮件过滤器,将合法请求与恶意或垃圾请求分开,其投票机制由博弈论和控制措施支持,以避免恶意攻击. Gennaro等[23 ] 提出一种有效且最佳的阈值数字签名方案,该方案仅须大于或等于门限阈值的诚实节点参与即可有效保证比特币钱包的安全性. Dikshit等[24 ] 提出带有比特币椭圆曲线数字签名算法的加权阈值方案,其中参与者的优先级不同,所拥有的权重也不尽相同,当且仅当所有份额的权重之和大于或等于固定阈值时,正权重才与每个参与者相关联,并且可以重建签名. 该方案的安全性很高,但如何管理每位参与者按权重持有的密钥又是一个难题. ...

... 将本研究方案与方案1[23 ] 、方案2[24 ] 、Shamir门限密钥共享方案进行安全性对比,其分析结果如表1 所示. 本研究的方案具有抗合谋攻击性、无需可信节点参与且允许动态添加参与节点,可以保证用户私钥的安全及隐私. ...

... Safety comparison between proposed research scheme and existing typical schemes

Tab.1 方案 重构阶段是否 是否能抵 是否能动态 方案1[23 ] 不需要 是 否 方案2[24 ] 不需要 是 否 Shamir门限密钥共享方案 需要 否 否 本研究方案 不需要 是 是

6. 方案实验分析 区块链中可公开验证的密钥共享技术和Shamir门限密钥共享技术方案的实验环境如下: 操作系统为Windows10家庭中文版64位,CPU为Inter(R) Core(TM)i7-10510U CPU@1.80 GHz 2.30 GHz,内存大小为16 GB,利用Java开发语言来实现. 可验证密钥共享算法伪代码如下所示. ...

... 私钥可恢复性是指区块链网络中参与节点动态变化时,用户可以通过主节点收集足够的密钥碎片恢复出他的私钥. 如图3 所示为4种方案的比较,设置实验中有20个参与节点. 在本研究所提出的方案中,所有节点均使用动态分配的方式分配密钥碎片,门限值为11;方案1[23 ] 、方案2[24 ] 和Shamir门限密钥方案的门限值固定设为10,在实验中节点随机加入或者退出网络. 图中,Ru为区块链节点的更新率,r 为私钥恢复率. 可以看出,随着节点更新率的增加,方案2[24 ] 和Shamir门限密钥方案的私钥可恢复率相近,方案1[23 ] 的私钥可恢复率相对高一些. 当节点的更新率达到35%时,方案2[24 ] 由于节点持有的密钥碎片权重不同,其私钥可恢复率接近0,Shamir门限密钥方案的私钥可恢复率接近15%,方案1[23 ] 的私钥可恢复率有所下降. 而本研究推荐的方案可以有效应对节点退出或加入的情况,通过主节点召集参与节点的方式使得新加入节点也拥有密钥碎片,保证碎片规模,使得私钥可恢复性保持在一个较高的水平. 即使网络节点更新率达到40%,本研究推荐的方案中也仍有超过80%的私钥可以恢复. 因此,本研究推荐的方案更适合动态区块链网络,能够有效容忍携带密钥碎片节点的退出和新节点的加入. ...

... [24 ]和Shamir门限密钥方案的私钥可恢复率相近,方案1[23 ] 的私钥可恢复率相对高一些. 当节点的更新率达到35%时,方案2[24 ] 由于节点持有的密钥碎片权重不同,其私钥可恢复率接近0,Shamir门限密钥方案的私钥可恢复率接近15%,方案1[23 ] 的私钥可恢复率有所下降. 而本研究推荐的方案可以有效应对节点退出或加入的情况,通过主节点召集参与节点的方式使得新加入节点也拥有密钥碎片,保证碎片规模,使得私钥可恢复性保持在一个较高的水平. 即使网络节点更新率达到40%,本研究推荐的方案中也仍有超过80%的私钥可以恢复. 因此,本研究推荐的方案更适合动态区块链网络,能够有效容忍携带密钥碎片节点的退出和新节点的加入. ...

... [24 ]由于节点持有的密钥碎片权重不同,其私钥可恢复率接近0,Shamir门限密钥方案的私钥可恢复率接近15%,方案1[23 ] 的私钥可恢复率有所下降. 而本研究推荐的方案可以有效应对节点退出或加入的情况,通过主节点召集参与节点的方式使得新加入节点也拥有密钥碎片,保证碎片规模,使得私钥可恢复性保持在一个较高的水平. 即使网络节点更新率达到40%,本研究推荐的方案中也仍有超过80%的私钥可以恢复. 因此,本研究推荐的方案更适合动态区块链网络,能够有效容忍携带密钥碎片节点的退出和新节点的加入. ...

... 当合法用户请求恢复私钥时,区块链网络中主节点广播恢复私钥请求到其他节点,持有私钥碎片的节点首先执行验证算法,在验证无误后参与恢复私钥. 设置有20个参与节点,门限值从11到18,以恢复密钥需要的门限值作为横坐标,密钥恢复时间作为纵坐标,本研究推荐方案、方案1[23 ] 、方案2[24 ] 和Shamir门限密钥方案的对比图如图4 所示. 图中,T 为恢复时间. 本研究推荐方案、方案1[23 ] 、方案2[24 ] 和Shamir门限密钥方案的密钥碎片被分布在区块链网络中的不同节点中,拼接私钥需要整个区块链网络中超过门限数量的密钥碎片,即使本研究方案对每一份密钥碎片都进行公开验证,密钥恢复的时间和其他3种方案依然相差不大,且本研究的方案在保证用户私钥不会泄露的同时提高了区块链网络的安全性. ...

... [24 ]和Shamir门限密钥方案的密钥碎片被分布在区块链网络中的不同节点中,拼接私钥需要整个区块链网络中超过门限数量的密钥碎片,即使本研究方案对每一份密钥碎片都进行公开验证,密钥恢复的时间和其他3种方案依然相差不大,且本研究的方案在保证用户私钥不会泄露的同时提高了区块链网络的安全性. ...

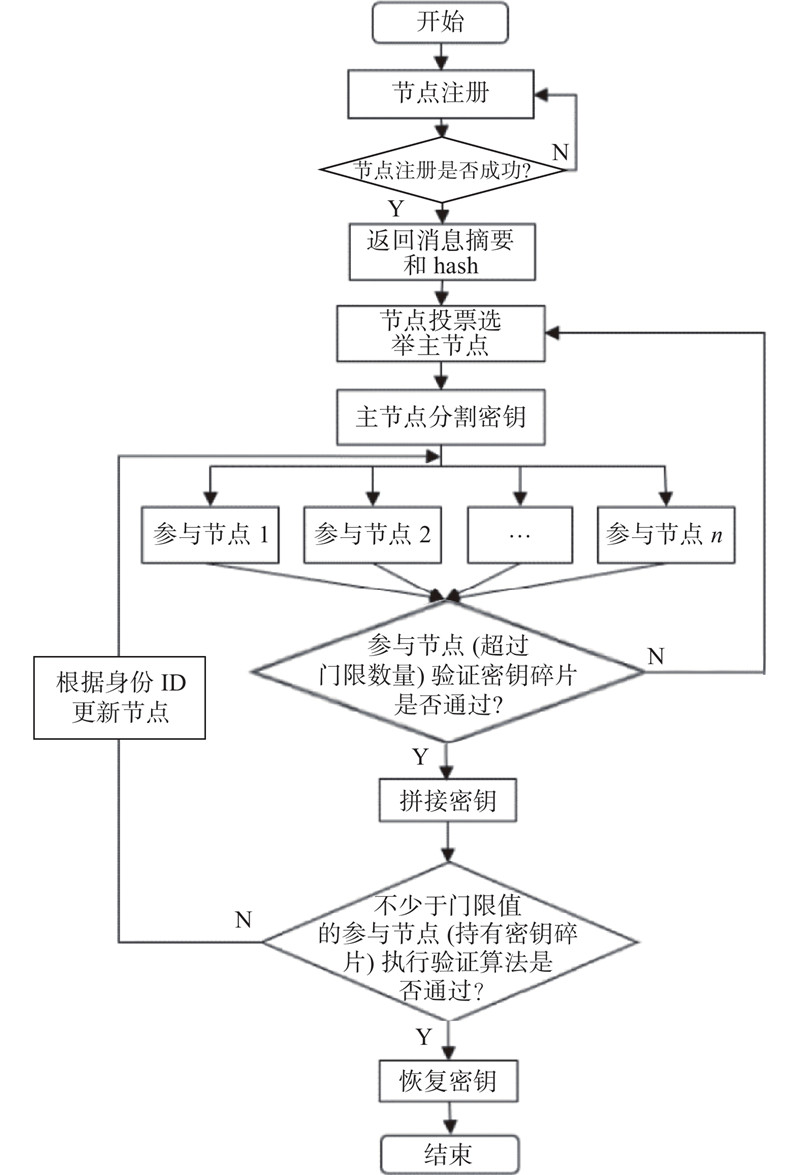

1

... Shamir(t , n )门限密钥共享技术[25 ] 是针对账户密钥如何可信安全地分配给多方参与者而基于拉格朗日插值算法提出的密钥共享技术. 在方案中,将共享密钥s 分为n 份并分发给n 个参与者,每个参与者掌握一份密钥,即碎片s i t 个碎片s i s 恢复. ...

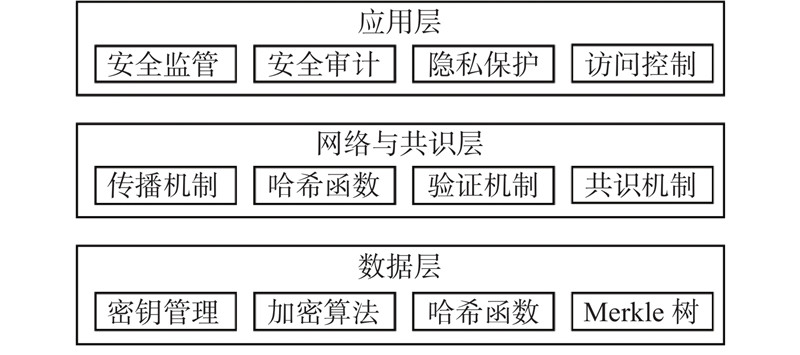

1

... 本研究方案基于Shamir(t , n )门限密钥共享技术和Pedersen可验证密钥方案[26 ] 进行研究. 通过在区块链网络中使用可公开验证门限密钥共享技术,来解决传统门限密钥共享技术因自身缺陷而导致用户私钥泄露,或因持有密钥碎片的节点离线而导致用户私钥不可恢复的问题. ...