[1]

祝烈煌, 高峰, 沈蒙, 等 区块链隐私保护研究综述

[J]. 计算机研究与发展 , 2017 , 54 (10 ): 2170 - 2186

DOI:10.7544/issn1000-1239.2017.20170471

[本文引用: 1]

ZHU Lie-huang, GAO Feng, SHEN Meng, et al Survey on privacy preserving techniques for blockchain technology

[J]. Journal of Computer Research and Development , 2017 , 54 (10 ): 2170 - 2186

DOI:10.7544/issn1000-1239.2017.20170471

[本文引用: 1]

[2]

张奥, 白晓颖 区块链隐私保护研究与实践综述

[J]. 软件学报 , 2020 , 31 (5 ): 1406 - 1434

URL

[本文引用: 1]

ZHANG Ao, BAI Xiao-ying Survey of research and practices on blockchain privacy protection

[J]. Journal of Software , 2020 , 31 (5 ): 1406 - 1434

URL

[本文引用: 1]

[3]

李董, 魏进武 区块链技术原理、应用领域及挑战

[J]. 电信科学 , 2016 , 32 (12 ): 20 - 26

URL

[本文引用: 1]

LI Dong, WEI Jin-wu Theory, application fields and challenge of the blockchain technology

[J]. Telecommunications Science , 2016 , 32 (12 ): 20 - 26

URL

[本文引用: 1]

[4]

王千阁, 何蒲, 聂铁铮, 等 区块链系统的数据存储与查询技术综述

[J]. 计算机科学 , 2018 , 45 (12 ): 12 - 18

URL

[本文引用: 1]

WANG Qian-ge, HE Pu, NIE Tie-zheng, et al Survey of data storage and query techniques in blockchain systems

[J]. Computer Science , 2018 , 45 (12 ): 12 - 18

URL

[本文引用: 1]

[5]

王宗慧, 张胜利, 金石, 等 区块链数据隐私保护研究

[J]. 物联网学报 , 2018 , 2 (3 ): 71 - 81

URL

[本文引用: 1]

WANG Zong-hui, ZHANG Sheng-li, JIN Shi, et al Survey on privacy preserving techniques for blockchain

[J]. Chinese Journal on Internet of Things , 2018 , 2 (3 ): 71 - 81

URL

[本文引用: 1]

[6]

钱卫宁, 邵奇峰, 朱燕超, 等 区块链与可信数据管理: 问题与方法

[J]. 软件学报 , 2018 , 29 (1 ): 150 - 159

URL

[本文引用: 1]

QIAN Wei-ning, SHAO Qi-feng, ZHU Yan-chao, et al Research problems and methods in blockchain and trusted data management

[J]. Journal of Software , 2018 , 29 (1 ): 150 - 159

URL

[本文引用: 1]

[7]

张志威, 王国仁, 徐建良, 等 区块链的数据管理技术综述

[J]. 软件学报 , 2020 , 31 (9 ): 2903 - 2925

URL

[本文引用: 1]

ZHANG Zhi-wei, WANG Guo-ren, XU Jian-liang, et al Survey on data management in blockchain systems

[J]. Journal of Software , 2020 , 31 (9 ): 2903 - 2925

URL

[本文引用: 1]

[8]

EL-HINDI M, BINNIG C, ARASU A, et al. BlockchainDB: a shared database on blockchains [C]// Proceedings of the VLDB Endowment. Los Angeles: VLDB, 2019: 1597-1609.

[本文引用: 1]

[9]

XU Cheng, ZHANG Ce, XU Jian-liang. vchain: enabling verifiable boolean range queries over blockchain databases [C]// Proceedings of the 2019 International Conference on Management of Data . New York: ACM, 2019: 141-158.

[本文引用: 3]

[10]

The blockchain size of Bitcoin [EB/OL]. [2021-08-25]. https://www.blockchain.com/charts/blocks-size.

[本文引用: 1]

[11]

The blockchain size of Ethereum [EB/OL]. [2021-08-25]. https://blockchair.com/ethereum/charts/blockchain-size.

[本文引用: 1]

[12]

JIA Da-yu, XIN Jun-chang, WANG Zhi-qiong, et al. ElasticChain: support very large blockchain by reducing data redundancy [C]// Proceedings of the Asia-Pacific Web and Web-Age Information Management Joint International Conference on Web and Big Data . Cham: Springer, 2018: 440-454.

[本文引用: 5]

[13]

贾大宇, 信俊昌, 王之琼, 等 存储容量可扩展区块链系统的高效查询模型

[J]. 软件学报 , 2019 , 30 (9 ): 2655 - 2670

URL

[本文引用: 2]

JIA Da-yu, XIN Jun-chang, WANG Zhi-qiong, et al Efficient query model for storage capacity scalable blockchain system

[J]. Journal of Software , 2019 , 30 (9 ): 2655 - 2670

URL

[本文引用: 2]

[14]

AHLSWEDE R, NING C, LI S Y R, et al Network information flow

[J]. IEEE Transactions on Information Theory , 2000 , 46 (4 ): 1204 - 1216

DOI:10.1109/18.850663

[本文引用: 1]

[15]

DAI Ming-jun, ZHANG Sheng-li, WANG Hui, et al A low storage room requirement framework for distributed ledger in blockchain

[J]. IEEE Access , 2018 , 6 : 22970 - 22975

DOI:10.1109/ACCESS.2018.2814624

[本文引用: 2]

[16]

RAMAN R K, VARSHNEY L R. Dynamic distributed storage for scaling blockchains [C]// Dynamic Distributed Storage for Scaling Blockchains. Vail: IEEE, 2018: 2619-2623.

[本文引用: 1]

[17]

QI Xiao-dong, ZHANG Zhao, JIN Che-qing, et al A reliable storage partition for permissioned blockchain

[J]. IEEE Transactions on Knowledge and Data Engineering , 2020 , 33 (1 ): 14 - 27

[本文引用: 1]

[18]

HEPP T, SHARINGHOUSEN M, EHRET P, et al On-chain vs. off-chain storage for supply-and blockchain integration

[J]. it-Information Technology , 2018 , 60 (5/6 ): 283 - 291

[本文引用: 1]

[19]

ALI S, WANG G, WHITE B, et al. A blockchain-based decentralized data storage and access framework for pinger [C]// Proceedings of the 17th IEEE International Conference on Trust, Security and Privacy in Computing and Communications/12th IEEE International Conference on Big Data Science and Engineering . New York: IEEE, 2018: 1303-1308.

[本文引用: 1]

[20]

AYOADE G, KARANDE V, KHAN L, et al. Decentralized IoT data management using blockchain and trusted execution environment [C]// Proceedings of the 2018 IEEE International Conference on Information Reuse and Integration . Salt Lake City: IEEE, 2018: 15-22.

[本文引用: 1]

[21]

XIAO Yang, ZHANG Ning, LI Jin, et al. PrivacyGuard: enforcing private data usage control with blockchain and attested off-chain contract execution [C]// Proceedings of the European Symposium on Research in Computer Security . Cham: Springer, 2020: 610-629.

[本文引用: 1]

[22]

REID F, HARRIGAN M. An analysis of anonymity in the bitcoin system [M]// Security and privacy in social networks . New York: [s. n. ], 2013: 197-223.

[本文引用: 1]

[23]

BONNEAU J, NARAYANAN A, MILLER A, et al. Mixcoin: anonymity for bitcoin with accountable mixes [C]// International Conference on Financial Cryptography and Data Security . Berlin: Springer, 2014: 486-504.

[本文引用: 2]

[24]

VALENTA L, ROWAN B. Blindcoin: blinded, accountable mixes for bitcoin [C]// Proceedings of the International Conference on Financial Cryptography and Data Security . Berlin: Springer, 2015: 112-126.

[本文引用: 2]

[25]

SHENTU Qing-chun, YU Jian-ping. A blind-mixing scheme for Bitcoin based on an elliptic curve cryptography blind digital signature algorithm [EB/OL]. (2017-06-10). https://org/ftp/arxiv/papers/1510/1510.05833.pdf.

[本文引用: 2]

[26]

MAXWELL G. CoinJoin: Bitcoin privacy for the real world [EB/OL]. (2013-08-22). https://bitcointalk.org/index.php?topic=279249.0.

[本文引用: 2]

[27]

BISSIAS G, OZISIK A P, LEVINE B N, et al. Sybil-resistant mixing for bitcoin [C]// Proceedings of the 13th Workshop on Privacy in the Electronic Society . Scottsdale: [s. n.], 2014: 149-158.

[本文引用: 2]

[28]

RUFFING T, MORENO S P, KATE A. Coinshuffle: practical decentralized coin mixing for Bitcoin [C]// Proceedings of the European Symposium on Research in Computer Security . Cham: Springer, 2014: 345-364.

[本文引用: 2]

[29]

RUFFING T, MORENO S P, KATE A. P2P mixing and unlinkable bitcoin transactions [C]// Proceedings of NDSS . San Diego: [s. n. ], 2017: 1-15.

[本文引用: 2]

[30]

ZIEGELDORF J H, GROSSMANN F, HENZE M, et al. Coinparty: secure multi-party mixing of bitcoins [C]// Proceedings of the 5th ACM Conference on Data and Application Security and Privacy . New York: ACM, 2015: 75-86.

[本文引用: 2]

[31]

XU Mi-xue, YUAN Chao, SI Xue-ming, et al. CoinMingle: a decentralized coin mixing scheme with a mutual recognition delegation strategy [M]// Proceedings of the 1st IEEE International Conference on Hot Information-Centric Networking . [S. l. ]: IEEE, 2018: 160-166.

[本文引用: 2]

[32]

SNOW P, DEERY B, LU J, et al. Factom: business processes secured by immutable audit trails on the blockchain [R]. Texas: Factom, 2014.

[本文引用: 1]

[33]

HOU Yi-bin, LIANG Xun, ZHAN Xiao-yu Block chain based architecture model of electronic evidence system

[J]. Computer Science , 2018 , 45 (6A ): 348 - 351

[本文引用: 1]

[34]

HUANG Xiao-fang, XU Lei, YANG Xi Blockchain model of cloud forensics

[J]. Journal of Beijing University of Posts and Telecommunications , 2017 , 40 (6 ): 120 - 124

[本文引用: 1]

[35]

AZARIA A, EKBLAW A, VIEIRA T, et al. Medrec: using blockchain for medical data access and permission management [C]// Proceedings of the 2016 2nd International Conference on Open and Big Data . Vienna: IEEE, 2016: 25-30.

[本文引用: 1]

[36]

ZHANG Meng, WANG Shen, ZHANG Pan, et al. Protecting data privacy for permissioned Blockchains using identity-based encryption [C]// Proceedings of the 2019 IEEE 3rd Information Technology, Networking, Electronic and Automation Control Conference . Chengdu: IEEE, 2019: 602-605.

[本文引用: 1]

[37]

王瑞锦, 唐榆程, 张巍琦, 等 基于同态加密和区块链技术的车联网隐私保护方案

[J]. 网络与信息安全学报 , 2020 , 6 (1 ): 46 - 53

URL

[本文引用: 2]

WANG Rui-jin, TANG Yu-cheng, ZHANG Wei-qi, et al Privacy protection scheme for internet of vehicles based on homomorphic encryption and block chain technology

[J]. Chinese Journal of Network and Information Security , 2020 , 6 (1 ): 46 - 53

URL

[本文引用: 2]

[38]

刘彦松, 夏琦, 李柱, 等 基于区块链的链上数据安全共享体系研究

[J]. 大数据 , 2020 , 6 (5 ): 92 - 105

URL

[本文引用: 1]

LIU Yan-song, XIA Qi, LI Zhu, et al Research on secure data sharing system based on blockchain

[J]. Big Data Research , 2020 , 6 (5 ): 92 - 105

URL

[本文引用: 1]

[39]

MA Shun-li, DENG Yi, HE De-biao, et al An efficient NIZK scheme for privacy-preserving transactions over account-model blockchain

[J]. IEEE Transactions on Dependable and Secure Computing , 2021 , 18 (2 ): 641 - 651

DOI:10.1109/TDSC.2020.2969418

[本文引用: 2]

[40]

MIERS I, GARMAN C, GREEN M, et al. Zerocoin: anonymous distributed e-cash from bitcoin [C]// Proceedings of the 2013 IEEE Symposium on Security and Privacy . Washington: IEEE, 2013: 397-411.

[本文引用: 1]

[41]

SASSON E B, CHIESA A, GARMAN C, et al. Zerocash: decentralized anonymous payments from bitcoin [C]// Proceedings of the 2014 IEEE Symposium on Security and Privacy . Berkeley: IEEE, 2014: 459-474.

[本文引用: 1]

[42]

GUAN Zhang-huang, WAN Zhi-guo, YANG Yang, et al. Blockmaze: an efficient privacy-preserving account-model blockchain based on zk-SNARKs [EB/OL]. (2020-09-18). https://ieeexplore.ieee.org/document/9200775.

[本文引用: 1]

[43]

FROMKNECHT C, VELICANU D, YAKOUBOY S. A decentralized public key infrastructure with identity retention [EB/OL]. (2014-11-11). https://allquantor.at/blockchainbib/pdf/fromknecht2014decentralized.pdf.

[本文引用: 2]

[44]

FROMKNECHT C, VELICANU D, YAKOUBOY S. Certcoin: a namecoin based decentralized authentication system 6.857 class project [EB/OL]. (2014-03-14). http://courses.csail.mit.edu/6.857/2014/files/19-fromknecht-velicann-yakoubov-certcoin.pdf.

[本文引用: 2]

[45]

AXON L. Privacy-awareness in blockchain-based PKI [EB/OL]. (2015-10-20). https://ora.ox.ac.uk/objects/uuid:f8377b69-599b-4cae-8df0-f0cded53e63b.

[本文引用: 2]

[46]

AXON L, GOLDSMITH M. PB-PKI: a privacy-aware blockchain-based PKI [C]// 14th International Conference on Security and Cryptography. Washington: [s. n. ]. 2016: 311-318.

[本文引用: 1]

[47]

ALI M, NELSON J, SHEA R, et al. Blockstack: a global naming and storage system secured by blockchains [C]// Proceedings of the USENIX Annual Technical Conference . Berkeley: USENIX, 2016: 181-194.

[本文引用: 2]

[48]

KALODNER H, CARLSTEN M, ELLENBOGEN P, et al. An empirical study of namecoin and lessons for decentralized namespace design [C]// Proceedings of WEIS . Delft: [s. n. ], 2015.

[本文引用: 1]

[49]

BUI T, AURA T. Application of public ledgers to revocation in distributed access control [C]// Proceedings of International Conference on Information and Communications Security. Cham: Springer, 2018: 781-792.

[本文引用: 3]

[50]

MATSUMOTO S, REISCHUK R. IKP: turning a PKI around with decentralized automated incentives [C]// Proceedings of 2017 IEEE Symposium on Security and Privacy . San Jose: IEEE, 2017: 410-426.

[本文引用: 1]

[51]

CHEN Jing, YAO Shi-xiong, YUAN Quan, et al. Certchain: public and efficient certificate audit based on blockchain for tls connections [C]// Proceedings of IEEE INFOCOM 2018-IEEE Conference on Computer Communications . Hawaii: IEEE, 2018: 2060-2068.

[本文引用: 1]

[52]

WANG Ze, LIN Jing-qiang, CAI Quan-wei, et al Blockchain-based certificate transparency and revocation transparency

[J]. IEEE Transactions on Dependable and Secure Computing , 2020 , 10958 : 144 - 162

[本文引用: 1]

[53]

刘敖迪, 杜学绘, 王娜, 等 基于区块链的大数据访问控制机制

[J]. 软件学报 , 2019 , 30 (9 ): 2636 - 2654

URL

[本文引用: 1]

LIU Ao-di, DU Xue-hui, WANG Na, et al Blockchain-based access control mechanism for big data

[J]. Journal of Software , 2019 , 30 (9 ): 2636 - 2654

URL

[本文引用: 1]

[54]

YUAN E, TONG J. Attributed based access control for web services [C]// Proceedings of IEEE International Conference on Web Services . Washington: IEEE, 2005.

[本文引用: 1]

[55]

AZARIA A, EKBLAW A, VIEIRA T, et al. Medrec: using blockchain for medical data access and permission management [C]// Proceedings of 2016 2nd International Conference on Open and Big Data . Vienna: IEEE, 2016: 25-30.

[本文引用: 1]

[56]

EKBLAW A, AZARIA A, HALAMKA J, et al. A case study for blockchain in healthcare: “MedRec” prototype for electronic health records and medical research data [C]// Proceedings of IEEE Open and Big Data Conference . Washington: IEEE, 2016: 13.

[本文引用: 1]

[58]

DING Xiang-wu, YANG Jian-ming. An access control model and its application in blockchain [C]// Proceedings of 2019 International Conference on Communications, Information System and Computer Engineering . Haikou: IEEE, 2019: 163-167.

[本文引用: 1]

[59]

ALANSARI S, PACI F, SASSONE V. A distributed access control system for cloud federations [C]// Proceedings of 2017 IEEE 37th International Conference on Distributed Computing Systems . Atlanta: IEEE, 2017: 2131-2136.

[本文引用: 1]

[60]

ALANSARI S, PACI F, MARGHERI A, et al. Privacy-preserving access control in cloud federations [C]// Proceedings of 2017 IEEE 10th International Conference on Cloud Computing . Hawaii: IEEE, 2017: 757-760.

[本文引用: 1]

[61]

OUADDAH A, ABOU E A, AIT O A FairAccess: a new blockchain-based access control framework for the Internet of things

[J]. Security and Communication Networks , 2016 , 9 (18 ): 5943 - 5964

DOI:10.1002/sec.1748

[本文引用: 2]

[62]

OUADDAH A, ABOU E A, AIT O A. Towards a novel privacy-preserving access control model based on blockchain technology in IoT [M]// Europe and MENA cooperation advances in information and communication technologies . Cham: Springer, 2017: 523-533.

[本文引用: 1]

[63]

LE T, MUTKA M. CapChain: a privacy preserving access control framework based on blockchain for pervasive environments [C]// Proceedings of 2018 IEEE International Conference on Smart Computing . Sicily: IEEE, 2018: 57-64.

[本文引用: 2]

[64]

Beijing PeerSafe Technology Co. , Ltd. White paper for blockchain database application platform [EB/OL]. (2019-01-10). http://blockchain.peersafe.com/PDF/ChainSQL-whitepaper.pdf.

[本文引用: 3]

[65]

MCCONAGHY T, MARQUES R, MULLER A, et al. Bigchaindb: a scalable blockchain database [EB/OL]. (2018-03-14). https://www.bigchaindb.com/whitepaper.

[本文引用: 2]

[66]

LI Yang, ZHENG Kai, YAN Ying, et al. EtherQL: a query layer for blockchain system [C]// Proceedings of International Conference on Database Systems for Advanced Applications . Cham: Springer, 2017: 556-567.

[本文引用: 2]

[67]

焦通, 申德荣, 聂铁铮, 等 区块链数据库: 一种可查询且防篡改的数据库

[J]. 软件学报 , 2019 , 30 (9 ): 2671 - 2685

URL

[本文引用: 1]

JIAO Tong, SHEN De-rong, NIE Tie-zheng, et al BlockchainDB: querable and immutable database

[J]. Journal of Software , 2019 , 30 (9 ): 2671 - 2685

URL

[本文引用: 1]

[68]

ZHU Yan-chao, ZHANG Zhao, JIN Che-qing, et al. Sebdb: semantics empowered blockchain database [C]// Proceedings of 2019 IEEE 35th International Conference on Data Engineering . Macao: IEEE, 2019: 1820-1831.

[本文引用: 2]

[69]

蔡磊, 朱燕超, 郭庆兴, 等 面向区块链的高效物化视图维护和可信查询

[J]. 软件学报 , 2020 , 31 (3 ): 680 - 694

URL

[本文引用: 1]

CAI Lei, ZHU Yan-chao, GUO Qing-xing, et al Efficient materialized view maintenance and trusted query for blockchain

[J]. Journal of Software , 2020 , 31 (3 ): 680 - 694

URL

[本文引用: 1]

[70]

EL-HINDI M, HEYDEN M, BINNIG C, et al. Blockchaindb-towards a shared database on blockchains [C]// Proceedings of the 2019 International Conference on Management of Data . New York: ACM, 2019: 1905-1908.

[本文引用: 2]

[71]

EL-HINDI M, BINNIG C, ARASU A, et al. BlockchainDB: a shared database on blockchains [C]// Proceedings of the VLDB Endowment . Tokyo: VLDB, 2019: 1597-1609.

[本文引用: 3]

[72]

XU Cheng, CHEN Qian, HU Hai-bo, et al Authenticating aggregate queries over set-valued data with confidentiality

[J]. IEEE Transactions on Knowledge and Data Engineering , 2017 , 30 (4 ): 630 - 644

[本文引用: 1]

[73]

RAMACHANDRAN A, KANTARCIOGLU D. Using blockchain and smart contracts for secure data provenance management [EB/OL]. (2017-09-28). https://arxiv.org/abs/1709.10000v1#.

[本文引用: 1]

[74]

RUAN P, CHEN G, DINH T T A, et al. Fine-grained, secure and efficient data provenance on blockchain systems [C]// Proceedings of the VLDB Endowment . Tokyo: VLDB, 2019: 975-988.

[本文引用: 1]

[75]

JIANG Peng, GUO Fu-chun, LIANG Kai-tai, et al Searchain: blockchain-based private keyword search in decentralized storage

[J]. Future Generation Computer Systems , 2020 , 107 : 781 - 792

DOI:10.1016/j.future.2017.08.036

[本文引用: 3]

[76]

CAI Cheng-jun, YUAN Xing-jiang, WANG Cong. Towards trustworthy and private keyword search in encrypted decentralized storage [C]// Proccedings of 2017 IEEE International Conference on Communications . San Diego: IEEE, 2017: 1-7.

[本文引用: 1]

[77]

CHEN Lan-xiang, LEE Wai-kong, CHANG Chin-chen, et al Blockchain based searchable encryption for electronic health record sharing

[J]. Future Generation Computer Systems , 2019 , 95 : 420 - 429

DOI:10.1016/j.future.2019.01.018

[本文引用: 2]

[78]

ZHENG Bao-kun, ZHU Lie-huang, SHEN Meng, et al Scalable and privacy-preserving data sharing based on blockchain

[J]. Journal of Computer Science and Technology , 2018 , 33 (3 ): 557 - 567

DOI:10.1007/s11390-018-1840-5

[本文引用: 1]

[79]

LI Yue, HUANG Jun-qin, QIN Sheng-zhi, et al. Big data model of security sharing based on blockchain [C]// Proceedings of 2017 3rd International Conference on Big Data Computing and Communications . Chengdu: IEEE, 2017: 117-121.

[本文引用: 1]

[80]

SHEN Meng, TANG Xiang-yun, ZHU Lie-huang, et al Privacy-preserving support vector machine training over blockchain-based encrypted IoT data in smart cities

[J]. IEEE Internet of Things Journal , 2019 , 6 (5 ): 7702 - 7712

DOI:10.1109/JIOT.2019.2901840

[本文引用: 1]

[81]

ZHANG Ai-qing, LIN Xiao-dong Towards secure and privacy-preserving data sharing in e-health systems via consortium blockchain

[J]. Journal of Medical Systems , 2018 , 42 (8 ): 1 - 18

[本文引用: 1]

[82]

ZIKRATOV I, KUZMIN A, AKIMENKO V, et al. Ensuring data integrity using blockchain technology [C]// Proceedings of 2017 20th Conference of Open Innovations Association . Petersburg: IEEE, 2017: 534-539.

[本文引用: 1]

[83]

LIU C H, LIN Q X, WEN S L Blockchain-enabled data collection and sharing for industrial IoT with deep reinforcement learning

[J]. IEEE Transactions on Industrial Informatics , 2018 , 15 (6 ): 3516 - 3526

[本文引用: 1]

[84]

LIANG Xue-ping, ZHAO Juan, SHETTY S, et al. Integrating blockchain for data sharing and collaboration in mobile healthcare applications [C]// Proceedings of 2017 IEEE 28th Annual International Symposium on Personal, Indoor, and Mobile Radio Communications . Montreal: IEEE, 2017: 1-5.

[本文引用: 1]

[85]

YUE Xiao, WANG Hui-ju, JIN Da-wei, et al Healthcare data gateways: found healthcare intelligence on blockchain with novel privacy risk control

[J]. Journal of Medical Systems , 2016 , 40 (10 ): 1 - 8

[本文引用: 1]

[86]

RAMAN R, VACULIN R, HIND M, et al. Trusted multi-party computation and verifiable simulations: a scalable blockchain approach [EB/OL]. (2018-09-22). https://arXiv.org/abs/1809.08438.

[本文引用: 1]

[87]

iCube: the world's first SMPC (secure multi-party computing) blockchain financial project [EB/OL]. (2017-11-20). https://www.8btc.com/article/153542.

[本文引用: 1]

[88]

Dianrong: Dianrong blockchain cloud service platform [EB/OL]. (2019-11-05). https://www.dianrongchain.com.

[本文引用: 1]

[89]

ZETZSCHE D A, AMER D W, BUCKLEY R P Decentralized finance

[J]. Journal of Financial Regulation , 2020 , 6 (2 ): 172 - 203

DOI:10.1093/jfr/fjaa010

[本文引用: 1]

[91]

TIAN Jing, GOU Gao-peng, LIU Chang, et al. DLchain: a covert channel over blockchain based on dynamic labels [C]// Proceedings of International Conference on Information and Communications Security . Cham: Springer, 2019: 814-830.

[本文引用: 2]

[92]

司成祥, 高峰, 祝烈煌, 等 一种支持动态标签的区块链数据隐蔽传输机制

[J]. 西安电子科技大学学报 , 2020 , 47 (5 ): 94 - 102

URL

[本文引用: 1]

SI Cheng-xiang, GAO Feng, ZHU Lie-huang, et al Covert data transmission mechanism based on dynamic label in blockchain

[J]. Journal of Xidian University , 2020 , 47 (5 ): 94 - 102

URL

[本文引用: 1]

[93]

GAO Feng, ZHU Lie-huang, GAI Ke-ke, et al Achieving a covert channel over an open blockchain network

[J]. IEEE Network , 2020 , 34 (2 ): 6 - 13

DOI:10.1109/MNET.001.1900225

[本文引用: 2]

[94]

PARTALA J Provably secure covert communication on blockchain

[J]. Cryptography , 2018 , 2 (3 ): 1 - 18

[本文引用: 2]

[95]

BASUKI A I, ROSIVADI D. Joint transaction-image steganography for high capacity covert communication [C]// Proceedings of 2019 International Conference on Computer, Control, Informatics and its Applications . Hokkaido: IEEE, 2019: 41-46.

[本文引用: 2]

区块链隐私保护研究综述

1

2017

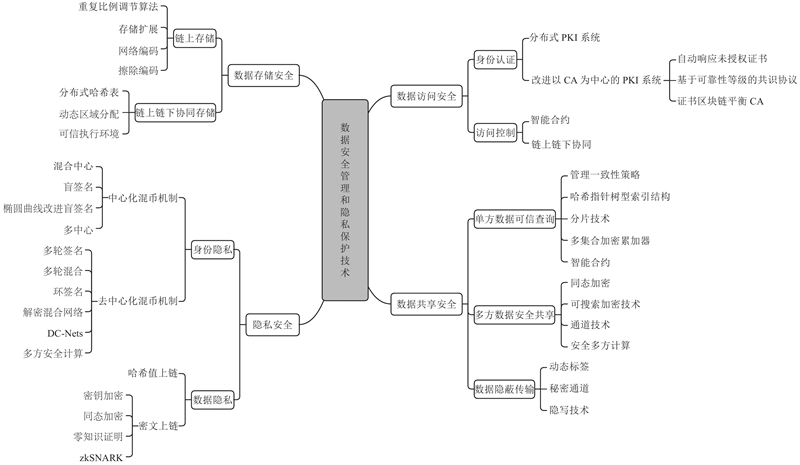

... 区块链(blockchain)作为结合密码学技术,采用链式结构存储数据的分布式数据管理技术,区块链系统内的数据安全管理和隐私保护技术至关重要.在区块链不断应用于各个行业的十几年间,区块链的安全性和隐私性不断受到威胁,区块链的底层技术须不断改进和加强. 近年来,区块链系统的数据安全管理和隐私保护问题逐渐被研究人员重视起来. 祝烈煌等[1 ] 从区块链网络层、交易层和应用层3个方面分类介绍隐私保护机制. 张奥等[2 ] 将区块链隐私保护技术划分为地址混淆、信息隐藏和通道隔离,分析对比了3类隐私保护技术的实现. 随着区块链系统可以存储的数据越来越多样,区块链数据存储技术的问题逐渐显露出来,例如缺乏灵活性,现有区块链系统的存储结构相对固定,无法增加和管理用户自定义的数据字段,难以为自定义项目提供支持. 此外,由于需要存储数据量的大幅增加,须应对如何保证数据查询效率和数据安全性、可靠性等问题. 本文主要从数据管理安全的角度出发,分为数据存储安全、隐私安全、数据访问安全和数据共享安全4个部分进行剖析. 李董等[3 -4 ] 提出数据存储可能会遇到的问题,本文从数据安全的角度,分析如何改进和优化数据存储技术. 在隐私保护技术上,王宗慧等[5 ] 将区块链隐私划分为身份隐私和交易隐私,分析2种隐私存在的安全问题. 随着区块链系统的发展,区块链数据不再局限于交易数据,可以存储特定的业务数据. 本文将区块链数据划分为身份数据和数据隐私2个方面,分析总结近年来处理2类隐私安全问题的方案. 在区块链数据管理方法上,钱卫宁等[6 ] 从外部可信性、处理可信性和存储可信性3个方面,分析区块链网络的可信性. 目前区块链系统和业务间的接口实现,须通过复杂的智能合约,容易造成错误及漏洞;区块链系统存在无法实现大规模的、复杂的、高效率的数据管理模式,导致应用开发困难以及系统与应用的耦合度太高等问题. 作为分布式系统,区块链上各节点有数据安全共享的需求. 区块链数据安全共享指的是区块链上不同节点读取其他节点分享的数据并进行分析使用,保证保护节点身份隐私、防止数据泄露的过程. 张志威等[7 ] 考虑到区块链中某一用户查询其他用户数据,从一般查询处理和可信查询处理2个角度分析区块链查询技术. 实际上,区块链数据共享过程往往有多方参与,本文分析单一用户进行数据查询、多个用户进行数据共享以及数据传输过程中如何做到数据安全以及隐私保护. ...

区块链隐私保护研究综述

1

2017

... 区块链(blockchain)作为结合密码学技术,采用链式结构存储数据的分布式数据管理技术,区块链系统内的数据安全管理和隐私保护技术至关重要.在区块链不断应用于各个行业的十几年间,区块链的安全性和隐私性不断受到威胁,区块链的底层技术须不断改进和加强. 近年来,区块链系统的数据安全管理和隐私保护问题逐渐被研究人员重视起来. 祝烈煌等[1 ] 从区块链网络层、交易层和应用层3个方面分类介绍隐私保护机制. 张奥等[2 ] 将区块链隐私保护技术划分为地址混淆、信息隐藏和通道隔离,分析对比了3类隐私保护技术的实现. 随着区块链系统可以存储的数据越来越多样,区块链数据存储技术的问题逐渐显露出来,例如缺乏灵活性,现有区块链系统的存储结构相对固定,无法增加和管理用户自定义的数据字段,难以为自定义项目提供支持. 此外,由于需要存储数据量的大幅增加,须应对如何保证数据查询效率和数据安全性、可靠性等问题. 本文主要从数据管理安全的角度出发,分为数据存储安全、隐私安全、数据访问安全和数据共享安全4个部分进行剖析. 李董等[3 -4 ] 提出数据存储可能会遇到的问题,本文从数据安全的角度,分析如何改进和优化数据存储技术. 在隐私保护技术上,王宗慧等[5 ] 将区块链隐私划分为身份隐私和交易隐私,分析2种隐私存在的安全问题. 随着区块链系统的发展,区块链数据不再局限于交易数据,可以存储特定的业务数据. 本文将区块链数据划分为身份数据和数据隐私2个方面,分析总结近年来处理2类隐私安全问题的方案. 在区块链数据管理方法上,钱卫宁等[6 ] 从外部可信性、处理可信性和存储可信性3个方面,分析区块链网络的可信性. 目前区块链系统和业务间的接口实现,须通过复杂的智能合约,容易造成错误及漏洞;区块链系统存在无法实现大规模的、复杂的、高效率的数据管理模式,导致应用开发困难以及系统与应用的耦合度太高等问题. 作为分布式系统,区块链上各节点有数据安全共享的需求. 区块链数据安全共享指的是区块链上不同节点读取其他节点分享的数据并进行分析使用,保证保护节点身份隐私、防止数据泄露的过程. 张志威等[7 ] 考虑到区块链中某一用户查询其他用户数据,从一般查询处理和可信查询处理2个角度分析区块链查询技术. 实际上,区块链数据共享过程往往有多方参与,本文分析单一用户进行数据查询、多个用户进行数据共享以及数据传输过程中如何做到数据安全以及隐私保护. ...

区块链隐私保护研究与实践综述

1

2020

... 区块链(blockchain)作为结合密码学技术,采用链式结构存储数据的分布式数据管理技术,区块链系统内的数据安全管理和隐私保护技术至关重要.在区块链不断应用于各个行业的十几年间,区块链的安全性和隐私性不断受到威胁,区块链的底层技术须不断改进和加强. 近年来,区块链系统的数据安全管理和隐私保护问题逐渐被研究人员重视起来. 祝烈煌等[1 ] 从区块链网络层、交易层和应用层3个方面分类介绍隐私保护机制. 张奥等[2 ] 将区块链隐私保护技术划分为地址混淆、信息隐藏和通道隔离,分析对比了3类隐私保护技术的实现. 随着区块链系统可以存储的数据越来越多样,区块链数据存储技术的问题逐渐显露出来,例如缺乏灵活性,现有区块链系统的存储结构相对固定,无法增加和管理用户自定义的数据字段,难以为自定义项目提供支持. 此外,由于需要存储数据量的大幅增加,须应对如何保证数据查询效率和数据安全性、可靠性等问题. 本文主要从数据管理安全的角度出发,分为数据存储安全、隐私安全、数据访问安全和数据共享安全4个部分进行剖析. 李董等[3 -4 ] 提出数据存储可能会遇到的问题,本文从数据安全的角度,分析如何改进和优化数据存储技术. 在隐私保护技术上,王宗慧等[5 ] 将区块链隐私划分为身份隐私和交易隐私,分析2种隐私存在的安全问题. 随着区块链系统的发展,区块链数据不再局限于交易数据,可以存储特定的业务数据. 本文将区块链数据划分为身份数据和数据隐私2个方面,分析总结近年来处理2类隐私安全问题的方案. 在区块链数据管理方法上,钱卫宁等[6 ] 从外部可信性、处理可信性和存储可信性3个方面,分析区块链网络的可信性. 目前区块链系统和业务间的接口实现,须通过复杂的智能合约,容易造成错误及漏洞;区块链系统存在无法实现大规模的、复杂的、高效率的数据管理模式,导致应用开发困难以及系统与应用的耦合度太高等问题. 作为分布式系统,区块链上各节点有数据安全共享的需求. 区块链数据安全共享指的是区块链上不同节点读取其他节点分享的数据并进行分析使用,保证保护节点身份隐私、防止数据泄露的过程. 张志威等[7 ] 考虑到区块链中某一用户查询其他用户数据,从一般查询处理和可信查询处理2个角度分析区块链查询技术. 实际上,区块链数据共享过程往往有多方参与,本文分析单一用户进行数据查询、多个用户进行数据共享以及数据传输过程中如何做到数据安全以及隐私保护. ...

区块链隐私保护研究与实践综述

1

2020

... 区块链(blockchain)作为结合密码学技术,采用链式结构存储数据的分布式数据管理技术,区块链系统内的数据安全管理和隐私保护技术至关重要.在区块链不断应用于各个行业的十几年间,区块链的安全性和隐私性不断受到威胁,区块链的底层技术须不断改进和加强. 近年来,区块链系统的数据安全管理和隐私保护问题逐渐被研究人员重视起来. 祝烈煌等[1 ] 从区块链网络层、交易层和应用层3个方面分类介绍隐私保护机制. 张奥等[2 ] 将区块链隐私保护技术划分为地址混淆、信息隐藏和通道隔离,分析对比了3类隐私保护技术的实现. 随着区块链系统可以存储的数据越来越多样,区块链数据存储技术的问题逐渐显露出来,例如缺乏灵活性,现有区块链系统的存储结构相对固定,无法增加和管理用户自定义的数据字段,难以为自定义项目提供支持. 此外,由于需要存储数据量的大幅增加,须应对如何保证数据查询效率和数据安全性、可靠性等问题. 本文主要从数据管理安全的角度出发,分为数据存储安全、隐私安全、数据访问安全和数据共享安全4个部分进行剖析. 李董等[3 -4 ] 提出数据存储可能会遇到的问题,本文从数据安全的角度,分析如何改进和优化数据存储技术. 在隐私保护技术上,王宗慧等[5 ] 将区块链隐私划分为身份隐私和交易隐私,分析2种隐私存在的安全问题. 随着区块链系统的发展,区块链数据不再局限于交易数据,可以存储特定的业务数据. 本文将区块链数据划分为身份数据和数据隐私2个方面,分析总结近年来处理2类隐私安全问题的方案. 在区块链数据管理方法上,钱卫宁等[6 ] 从外部可信性、处理可信性和存储可信性3个方面,分析区块链网络的可信性. 目前区块链系统和业务间的接口实现,须通过复杂的智能合约,容易造成错误及漏洞;区块链系统存在无法实现大规模的、复杂的、高效率的数据管理模式,导致应用开发困难以及系统与应用的耦合度太高等问题. 作为分布式系统,区块链上各节点有数据安全共享的需求. 区块链数据安全共享指的是区块链上不同节点读取其他节点分享的数据并进行分析使用,保证保护节点身份隐私、防止数据泄露的过程. 张志威等[7 ] 考虑到区块链中某一用户查询其他用户数据,从一般查询处理和可信查询处理2个角度分析区块链查询技术. 实际上,区块链数据共享过程往往有多方参与,本文分析单一用户进行数据查询、多个用户进行数据共享以及数据传输过程中如何做到数据安全以及隐私保护. ...

区块链技术原理、应用领域及挑战

1

2016

... 区块链(blockchain)作为结合密码学技术,采用链式结构存储数据的分布式数据管理技术,区块链系统内的数据安全管理和隐私保护技术至关重要.在区块链不断应用于各个行业的十几年间,区块链的安全性和隐私性不断受到威胁,区块链的底层技术须不断改进和加强. 近年来,区块链系统的数据安全管理和隐私保护问题逐渐被研究人员重视起来. 祝烈煌等[1 ] 从区块链网络层、交易层和应用层3个方面分类介绍隐私保护机制. 张奥等[2 ] 将区块链隐私保护技术划分为地址混淆、信息隐藏和通道隔离,分析对比了3类隐私保护技术的实现. 随着区块链系统可以存储的数据越来越多样,区块链数据存储技术的问题逐渐显露出来,例如缺乏灵活性,现有区块链系统的存储结构相对固定,无法增加和管理用户自定义的数据字段,难以为自定义项目提供支持. 此外,由于需要存储数据量的大幅增加,须应对如何保证数据查询效率和数据安全性、可靠性等问题. 本文主要从数据管理安全的角度出发,分为数据存储安全、隐私安全、数据访问安全和数据共享安全4个部分进行剖析. 李董等[3 -4 ] 提出数据存储可能会遇到的问题,本文从数据安全的角度,分析如何改进和优化数据存储技术. 在隐私保护技术上,王宗慧等[5 ] 将区块链隐私划分为身份隐私和交易隐私,分析2种隐私存在的安全问题. 随着区块链系统的发展,区块链数据不再局限于交易数据,可以存储特定的业务数据. 本文将区块链数据划分为身份数据和数据隐私2个方面,分析总结近年来处理2类隐私安全问题的方案. 在区块链数据管理方法上,钱卫宁等[6 ] 从外部可信性、处理可信性和存储可信性3个方面,分析区块链网络的可信性. 目前区块链系统和业务间的接口实现,须通过复杂的智能合约,容易造成错误及漏洞;区块链系统存在无法实现大规模的、复杂的、高效率的数据管理模式,导致应用开发困难以及系统与应用的耦合度太高等问题. 作为分布式系统,区块链上各节点有数据安全共享的需求. 区块链数据安全共享指的是区块链上不同节点读取其他节点分享的数据并进行分析使用,保证保护节点身份隐私、防止数据泄露的过程. 张志威等[7 ] 考虑到区块链中某一用户查询其他用户数据,从一般查询处理和可信查询处理2个角度分析区块链查询技术. 实际上,区块链数据共享过程往往有多方参与,本文分析单一用户进行数据查询、多个用户进行数据共享以及数据传输过程中如何做到数据安全以及隐私保护. ...

区块链技术原理、应用领域及挑战

1

2016

... 区块链(blockchain)作为结合密码学技术,采用链式结构存储数据的分布式数据管理技术,区块链系统内的数据安全管理和隐私保护技术至关重要.在区块链不断应用于各个行业的十几年间,区块链的安全性和隐私性不断受到威胁,区块链的底层技术须不断改进和加强. 近年来,区块链系统的数据安全管理和隐私保护问题逐渐被研究人员重视起来. 祝烈煌等[1 ] 从区块链网络层、交易层和应用层3个方面分类介绍隐私保护机制. 张奥等[2 ] 将区块链隐私保护技术划分为地址混淆、信息隐藏和通道隔离,分析对比了3类隐私保护技术的实现. 随着区块链系统可以存储的数据越来越多样,区块链数据存储技术的问题逐渐显露出来,例如缺乏灵活性,现有区块链系统的存储结构相对固定,无法增加和管理用户自定义的数据字段,难以为自定义项目提供支持. 此外,由于需要存储数据量的大幅增加,须应对如何保证数据查询效率和数据安全性、可靠性等问题. 本文主要从数据管理安全的角度出发,分为数据存储安全、隐私安全、数据访问安全和数据共享安全4个部分进行剖析. 李董等[3 -4 ] 提出数据存储可能会遇到的问题,本文从数据安全的角度,分析如何改进和优化数据存储技术. 在隐私保护技术上,王宗慧等[5 ] 将区块链隐私划分为身份隐私和交易隐私,分析2种隐私存在的安全问题. 随着区块链系统的发展,区块链数据不再局限于交易数据,可以存储特定的业务数据. 本文将区块链数据划分为身份数据和数据隐私2个方面,分析总结近年来处理2类隐私安全问题的方案. 在区块链数据管理方法上,钱卫宁等[6 ] 从外部可信性、处理可信性和存储可信性3个方面,分析区块链网络的可信性. 目前区块链系统和业务间的接口实现,须通过复杂的智能合约,容易造成错误及漏洞;区块链系统存在无法实现大规模的、复杂的、高效率的数据管理模式,导致应用开发困难以及系统与应用的耦合度太高等问题. 作为分布式系统,区块链上各节点有数据安全共享的需求. 区块链数据安全共享指的是区块链上不同节点读取其他节点分享的数据并进行分析使用,保证保护节点身份隐私、防止数据泄露的过程. 张志威等[7 ] 考虑到区块链中某一用户查询其他用户数据,从一般查询处理和可信查询处理2个角度分析区块链查询技术. 实际上,区块链数据共享过程往往有多方参与,本文分析单一用户进行数据查询、多个用户进行数据共享以及数据传输过程中如何做到数据安全以及隐私保护. ...

区块链系统的数据存储与查询技术综述

1

2018

... 区块链(blockchain)作为结合密码学技术,采用链式结构存储数据的分布式数据管理技术,区块链系统内的数据安全管理和隐私保护技术至关重要.在区块链不断应用于各个行业的十几年间,区块链的安全性和隐私性不断受到威胁,区块链的底层技术须不断改进和加强. 近年来,区块链系统的数据安全管理和隐私保护问题逐渐被研究人员重视起来. 祝烈煌等[1 ] 从区块链网络层、交易层和应用层3个方面分类介绍隐私保护机制. 张奥等[2 ] 将区块链隐私保护技术划分为地址混淆、信息隐藏和通道隔离,分析对比了3类隐私保护技术的实现. 随着区块链系统可以存储的数据越来越多样,区块链数据存储技术的问题逐渐显露出来,例如缺乏灵活性,现有区块链系统的存储结构相对固定,无法增加和管理用户自定义的数据字段,难以为自定义项目提供支持. 此外,由于需要存储数据量的大幅增加,须应对如何保证数据查询效率和数据安全性、可靠性等问题. 本文主要从数据管理安全的角度出发,分为数据存储安全、隐私安全、数据访问安全和数据共享安全4个部分进行剖析. 李董等[3 -4 ] 提出数据存储可能会遇到的问题,本文从数据安全的角度,分析如何改进和优化数据存储技术. 在隐私保护技术上,王宗慧等[5 ] 将区块链隐私划分为身份隐私和交易隐私,分析2种隐私存在的安全问题. 随着区块链系统的发展,区块链数据不再局限于交易数据,可以存储特定的业务数据. 本文将区块链数据划分为身份数据和数据隐私2个方面,分析总结近年来处理2类隐私安全问题的方案. 在区块链数据管理方法上,钱卫宁等[6 ] 从外部可信性、处理可信性和存储可信性3个方面,分析区块链网络的可信性. 目前区块链系统和业务间的接口实现,须通过复杂的智能合约,容易造成错误及漏洞;区块链系统存在无法实现大规模的、复杂的、高效率的数据管理模式,导致应用开发困难以及系统与应用的耦合度太高等问题. 作为分布式系统,区块链上各节点有数据安全共享的需求. 区块链数据安全共享指的是区块链上不同节点读取其他节点分享的数据并进行分析使用,保证保护节点身份隐私、防止数据泄露的过程. 张志威等[7 ] 考虑到区块链中某一用户查询其他用户数据,从一般查询处理和可信查询处理2个角度分析区块链查询技术. 实际上,区块链数据共享过程往往有多方参与,本文分析单一用户进行数据查询、多个用户进行数据共享以及数据传输过程中如何做到数据安全以及隐私保护. ...

区块链系统的数据存储与查询技术综述

1

2018

... 区块链(blockchain)作为结合密码学技术,采用链式结构存储数据的分布式数据管理技术,区块链系统内的数据安全管理和隐私保护技术至关重要.在区块链不断应用于各个行业的十几年间,区块链的安全性和隐私性不断受到威胁,区块链的底层技术须不断改进和加强. 近年来,区块链系统的数据安全管理和隐私保护问题逐渐被研究人员重视起来. 祝烈煌等[1 ] 从区块链网络层、交易层和应用层3个方面分类介绍隐私保护机制. 张奥等[2 ] 将区块链隐私保护技术划分为地址混淆、信息隐藏和通道隔离,分析对比了3类隐私保护技术的实现. 随着区块链系统可以存储的数据越来越多样,区块链数据存储技术的问题逐渐显露出来,例如缺乏灵活性,现有区块链系统的存储结构相对固定,无法增加和管理用户自定义的数据字段,难以为自定义项目提供支持. 此外,由于需要存储数据量的大幅增加,须应对如何保证数据查询效率和数据安全性、可靠性等问题. 本文主要从数据管理安全的角度出发,分为数据存储安全、隐私安全、数据访问安全和数据共享安全4个部分进行剖析. 李董等[3 -4 ] 提出数据存储可能会遇到的问题,本文从数据安全的角度,分析如何改进和优化数据存储技术. 在隐私保护技术上,王宗慧等[5 ] 将区块链隐私划分为身份隐私和交易隐私,分析2种隐私存在的安全问题. 随着区块链系统的发展,区块链数据不再局限于交易数据,可以存储特定的业务数据. 本文将区块链数据划分为身份数据和数据隐私2个方面,分析总结近年来处理2类隐私安全问题的方案. 在区块链数据管理方法上,钱卫宁等[6 ] 从外部可信性、处理可信性和存储可信性3个方面,分析区块链网络的可信性. 目前区块链系统和业务间的接口实现,须通过复杂的智能合约,容易造成错误及漏洞;区块链系统存在无法实现大规模的、复杂的、高效率的数据管理模式,导致应用开发困难以及系统与应用的耦合度太高等问题. 作为分布式系统,区块链上各节点有数据安全共享的需求. 区块链数据安全共享指的是区块链上不同节点读取其他节点分享的数据并进行分析使用,保证保护节点身份隐私、防止数据泄露的过程. 张志威等[7 ] 考虑到区块链中某一用户查询其他用户数据,从一般查询处理和可信查询处理2个角度分析区块链查询技术. 实际上,区块链数据共享过程往往有多方参与,本文分析单一用户进行数据查询、多个用户进行数据共享以及数据传输过程中如何做到数据安全以及隐私保护. ...

区块链数据隐私保护研究

1

2018

... 区块链(blockchain)作为结合密码学技术,采用链式结构存储数据的分布式数据管理技术,区块链系统内的数据安全管理和隐私保护技术至关重要.在区块链不断应用于各个行业的十几年间,区块链的安全性和隐私性不断受到威胁,区块链的底层技术须不断改进和加强. 近年来,区块链系统的数据安全管理和隐私保护问题逐渐被研究人员重视起来. 祝烈煌等[1 ] 从区块链网络层、交易层和应用层3个方面分类介绍隐私保护机制. 张奥等[2 ] 将区块链隐私保护技术划分为地址混淆、信息隐藏和通道隔离,分析对比了3类隐私保护技术的实现. 随着区块链系统可以存储的数据越来越多样,区块链数据存储技术的问题逐渐显露出来,例如缺乏灵活性,现有区块链系统的存储结构相对固定,无法增加和管理用户自定义的数据字段,难以为自定义项目提供支持. 此外,由于需要存储数据量的大幅增加,须应对如何保证数据查询效率和数据安全性、可靠性等问题. 本文主要从数据管理安全的角度出发,分为数据存储安全、隐私安全、数据访问安全和数据共享安全4个部分进行剖析. 李董等[3 -4 ] 提出数据存储可能会遇到的问题,本文从数据安全的角度,分析如何改进和优化数据存储技术. 在隐私保护技术上,王宗慧等[5 ] 将区块链隐私划分为身份隐私和交易隐私,分析2种隐私存在的安全问题. 随着区块链系统的发展,区块链数据不再局限于交易数据,可以存储特定的业务数据. 本文将区块链数据划分为身份数据和数据隐私2个方面,分析总结近年来处理2类隐私安全问题的方案. 在区块链数据管理方法上,钱卫宁等[6 ] 从外部可信性、处理可信性和存储可信性3个方面,分析区块链网络的可信性. 目前区块链系统和业务间的接口实现,须通过复杂的智能合约,容易造成错误及漏洞;区块链系统存在无法实现大规模的、复杂的、高效率的数据管理模式,导致应用开发困难以及系统与应用的耦合度太高等问题. 作为分布式系统,区块链上各节点有数据安全共享的需求. 区块链数据安全共享指的是区块链上不同节点读取其他节点分享的数据并进行分析使用,保证保护节点身份隐私、防止数据泄露的过程. 张志威等[7 ] 考虑到区块链中某一用户查询其他用户数据,从一般查询处理和可信查询处理2个角度分析区块链查询技术. 实际上,区块链数据共享过程往往有多方参与,本文分析单一用户进行数据查询、多个用户进行数据共享以及数据传输过程中如何做到数据安全以及隐私保护. ...

区块链数据隐私保护研究

1

2018

... 区块链(blockchain)作为结合密码学技术,采用链式结构存储数据的分布式数据管理技术,区块链系统内的数据安全管理和隐私保护技术至关重要.在区块链不断应用于各个行业的十几年间,区块链的安全性和隐私性不断受到威胁,区块链的底层技术须不断改进和加强. 近年来,区块链系统的数据安全管理和隐私保护问题逐渐被研究人员重视起来. 祝烈煌等[1 ] 从区块链网络层、交易层和应用层3个方面分类介绍隐私保护机制. 张奥等[2 ] 将区块链隐私保护技术划分为地址混淆、信息隐藏和通道隔离,分析对比了3类隐私保护技术的实现. 随着区块链系统可以存储的数据越来越多样,区块链数据存储技术的问题逐渐显露出来,例如缺乏灵活性,现有区块链系统的存储结构相对固定,无法增加和管理用户自定义的数据字段,难以为自定义项目提供支持. 此外,由于需要存储数据量的大幅增加,须应对如何保证数据查询效率和数据安全性、可靠性等问题. 本文主要从数据管理安全的角度出发,分为数据存储安全、隐私安全、数据访问安全和数据共享安全4个部分进行剖析. 李董等[3 -4 ] 提出数据存储可能会遇到的问题,本文从数据安全的角度,分析如何改进和优化数据存储技术. 在隐私保护技术上,王宗慧等[5 ] 将区块链隐私划分为身份隐私和交易隐私,分析2种隐私存在的安全问题. 随着区块链系统的发展,区块链数据不再局限于交易数据,可以存储特定的业务数据. 本文将区块链数据划分为身份数据和数据隐私2个方面,分析总结近年来处理2类隐私安全问题的方案. 在区块链数据管理方法上,钱卫宁等[6 ] 从外部可信性、处理可信性和存储可信性3个方面,分析区块链网络的可信性. 目前区块链系统和业务间的接口实现,须通过复杂的智能合约,容易造成错误及漏洞;区块链系统存在无法实现大规模的、复杂的、高效率的数据管理模式,导致应用开发困难以及系统与应用的耦合度太高等问题. 作为分布式系统,区块链上各节点有数据安全共享的需求. 区块链数据安全共享指的是区块链上不同节点读取其他节点分享的数据并进行分析使用,保证保护节点身份隐私、防止数据泄露的过程. 张志威等[7 ] 考虑到区块链中某一用户查询其他用户数据,从一般查询处理和可信查询处理2个角度分析区块链查询技术. 实际上,区块链数据共享过程往往有多方参与,本文分析单一用户进行数据查询、多个用户进行数据共享以及数据传输过程中如何做到数据安全以及隐私保护. ...

区块链与可信数据管理: 问题与方法

1

2018

... 区块链(blockchain)作为结合密码学技术,采用链式结构存储数据的分布式数据管理技术,区块链系统内的数据安全管理和隐私保护技术至关重要.在区块链不断应用于各个行业的十几年间,区块链的安全性和隐私性不断受到威胁,区块链的底层技术须不断改进和加强. 近年来,区块链系统的数据安全管理和隐私保护问题逐渐被研究人员重视起来. 祝烈煌等[1 ] 从区块链网络层、交易层和应用层3个方面分类介绍隐私保护机制. 张奥等[2 ] 将区块链隐私保护技术划分为地址混淆、信息隐藏和通道隔离,分析对比了3类隐私保护技术的实现. 随着区块链系统可以存储的数据越来越多样,区块链数据存储技术的问题逐渐显露出来,例如缺乏灵活性,现有区块链系统的存储结构相对固定,无法增加和管理用户自定义的数据字段,难以为自定义项目提供支持. 此外,由于需要存储数据量的大幅增加,须应对如何保证数据查询效率和数据安全性、可靠性等问题. 本文主要从数据管理安全的角度出发,分为数据存储安全、隐私安全、数据访问安全和数据共享安全4个部分进行剖析. 李董等[3 -4 ] 提出数据存储可能会遇到的问题,本文从数据安全的角度,分析如何改进和优化数据存储技术. 在隐私保护技术上,王宗慧等[5 ] 将区块链隐私划分为身份隐私和交易隐私,分析2种隐私存在的安全问题. 随着区块链系统的发展,区块链数据不再局限于交易数据,可以存储特定的业务数据. 本文将区块链数据划分为身份数据和数据隐私2个方面,分析总结近年来处理2类隐私安全问题的方案. 在区块链数据管理方法上,钱卫宁等[6 ] 从外部可信性、处理可信性和存储可信性3个方面,分析区块链网络的可信性. 目前区块链系统和业务间的接口实现,须通过复杂的智能合约,容易造成错误及漏洞;区块链系统存在无法实现大规模的、复杂的、高效率的数据管理模式,导致应用开发困难以及系统与应用的耦合度太高等问题. 作为分布式系统,区块链上各节点有数据安全共享的需求. 区块链数据安全共享指的是区块链上不同节点读取其他节点分享的数据并进行分析使用,保证保护节点身份隐私、防止数据泄露的过程. 张志威等[7 ] 考虑到区块链中某一用户查询其他用户数据,从一般查询处理和可信查询处理2个角度分析区块链查询技术. 实际上,区块链数据共享过程往往有多方参与,本文分析单一用户进行数据查询、多个用户进行数据共享以及数据传输过程中如何做到数据安全以及隐私保护. ...

区块链与可信数据管理: 问题与方法

1

2018

... 区块链(blockchain)作为结合密码学技术,采用链式结构存储数据的分布式数据管理技术,区块链系统内的数据安全管理和隐私保护技术至关重要.在区块链不断应用于各个行业的十几年间,区块链的安全性和隐私性不断受到威胁,区块链的底层技术须不断改进和加强. 近年来,区块链系统的数据安全管理和隐私保护问题逐渐被研究人员重视起来. 祝烈煌等[1 ] 从区块链网络层、交易层和应用层3个方面分类介绍隐私保护机制. 张奥等[2 ] 将区块链隐私保护技术划分为地址混淆、信息隐藏和通道隔离,分析对比了3类隐私保护技术的实现. 随着区块链系统可以存储的数据越来越多样,区块链数据存储技术的问题逐渐显露出来,例如缺乏灵活性,现有区块链系统的存储结构相对固定,无法增加和管理用户自定义的数据字段,难以为自定义项目提供支持. 此外,由于需要存储数据量的大幅增加,须应对如何保证数据查询效率和数据安全性、可靠性等问题. 本文主要从数据管理安全的角度出发,分为数据存储安全、隐私安全、数据访问安全和数据共享安全4个部分进行剖析. 李董等[3 -4 ] 提出数据存储可能会遇到的问题,本文从数据安全的角度,分析如何改进和优化数据存储技术. 在隐私保护技术上,王宗慧等[5 ] 将区块链隐私划分为身份隐私和交易隐私,分析2种隐私存在的安全问题. 随着区块链系统的发展,区块链数据不再局限于交易数据,可以存储特定的业务数据. 本文将区块链数据划分为身份数据和数据隐私2个方面,分析总结近年来处理2类隐私安全问题的方案. 在区块链数据管理方法上,钱卫宁等[6 ] 从外部可信性、处理可信性和存储可信性3个方面,分析区块链网络的可信性. 目前区块链系统和业务间的接口实现,须通过复杂的智能合约,容易造成错误及漏洞;区块链系统存在无法实现大规模的、复杂的、高效率的数据管理模式,导致应用开发困难以及系统与应用的耦合度太高等问题. 作为分布式系统,区块链上各节点有数据安全共享的需求. 区块链数据安全共享指的是区块链上不同节点读取其他节点分享的数据并进行分析使用,保证保护节点身份隐私、防止数据泄露的过程. 张志威等[7 ] 考虑到区块链中某一用户查询其他用户数据,从一般查询处理和可信查询处理2个角度分析区块链查询技术. 实际上,区块链数据共享过程往往有多方参与,本文分析单一用户进行数据查询、多个用户进行数据共享以及数据传输过程中如何做到数据安全以及隐私保护. ...

区块链的数据管理技术综述

1

2020

... 区块链(blockchain)作为结合密码学技术,采用链式结构存储数据的分布式数据管理技术,区块链系统内的数据安全管理和隐私保护技术至关重要.在区块链不断应用于各个行业的十几年间,区块链的安全性和隐私性不断受到威胁,区块链的底层技术须不断改进和加强. 近年来,区块链系统的数据安全管理和隐私保护问题逐渐被研究人员重视起来. 祝烈煌等[1 ] 从区块链网络层、交易层和应用层3个方面分类介绍隐私保护机制. 张奥等[2 ] 将区块链隐私保护技术划分为地址混淆、信息隐藏和通道隔离,分析对比了3类隐私保护技术的实现. 随着区块链系统可以存储的数据越来越多样,区块链数据存储技术的问题逐渐显露出来,例如缺乏灵活性,现有区块链系统的存储结构相对固定,无法增加和管理用户自定义的数据字段,难以为自定义项目提供支持. 此外,由于需要存储数据量的大幅增加,须应对如何保证数据查询效率和数据安全性、可靠性等问题. 本文主要从数据管理安全的角度出发,分为数据存储安全、隐私安全、数据访问安全和数据共享安全4个部分进行剖析. 李董等[3 -4 ] 提出数据存储可能会遇到的问题,本文从数据安全的角度,分析如何改进和优化数据存储技术. 在隐私保护技术上,王宗慧等[5 ] 将区块链隐私划分为身份隐私和交易隐私,分析2种隐私存在的安全问题. 随着区块链系统的发展,区块链数据不再局限于交易数据,可以存储特定的业务数据. 本文将区块链数据划分为身份数据和数据隐私2个方面,分析总结近年来处理2类隐私安全问题的方案. 在区块链数据管理方法上,钱卫宁等[6 ] 从外部可信性、处理可信性和存储可信性3个方面,分析区块链网络的可信性. 目前区块链系统和业务间的接口实现,须通过复杂的智能合约,容易造成错误及漏洞;区块链系统存在无法实现大规模的、复杂的、高效率的数据管理模式,导致应用开发困难以及系统与应用的耦合度太高等问题. 作为分布式系统,区块链上各节点有数据安全共享的需求. 区块链数据安全共享指的是区块链上不同节点读取其他节点分享的数据并进行分析使用,保证保护节点身份隐私、防止数据泄露的过程. 张志威等[7 ] 考虑到区块链中某一用户查询其他用户数据,从一般查询处理和可信查询处理2个角度分析区块链查询技术. 实际上,区块链数据共享过程往往有多方参与,本文分析单一用户进行数据查询、多个用户进行数据共享以及数据传输过程中如何做到数据安全以及隐私保护. ...

区块链的数据管理技术综述

1

2020

... 区块链(blockchain)作为结合密码学技术,采用链式结构存储数据的分布式数据管理技术,区块链系统内的数据安全管理和隐私保护技术至关重要.在区块链不断应用于各个行业的十几年间,区块链的安全性和隐私性不断受到威胁,区块链的底层技术须不断改进和加强. 近年来,区块链系统的数据安全管理和隐私保护问题逐渐被研究人员重视起来. 祝烈煌等[1 ] 从区块链网络层、交易层和应用层3个方面分类介绍隐私保护机制. 张奥等[2 ] 将区块链隐私保护技术划分为地址混淆、信息隐藏和通道隔离,分析对比了3类隐私保护技术的实现. 随着区块链系统可以存储的数据越来越多样,区块链数据存储技术的问题逐渐显露出来,例如缺乏灵活性,现有区块链系统的存储结构相对固定,无法增加和管理用户自定义的数据字段,难以为自定义项目提供支持. 此外,由于需要存储数据量的大幅增加,须应对如何保证数据查询效率和数据安全性、可靠性等问题. 本文主要从数据管理安全的角度出发,分为数据存储安全、隐私安全、数据访问安全和数据共享安全4个部分进行剖析. 李董等[3 -4 ] 提出数据存储可能会遇到的问题,本文从数据安全的角度,分析如何改进和优化数据存储技术. 在隐私保护技术上,王宗慧等[5 ] 将区块链隐私划分为身份隐私和交易隐私,分析2种隐私存在的安全问题. 随着区块链系统的发展,区块链数据不再局限于交易数据,可以存储特定的业务数据. 本文将区块链数据划分为身份数据和数据隐私2个方面,分析总结近年来处理2类隐私安全问题的方案. 在区块链数据管理方法上,钱卫宁等[6 ] 从外部可信性、处理可信性和存储可信性3个方面,分析区块链网络的可信性. 目前区块链系统和业务间的接口实现,须通过复杂的智能合约,容易造成错误及漏洞;区块链系统存在无法实现大规模的、复杂的、高效率的数据管理模式,导致应用开发困难以及系统与应用的耦合度太高等问题. 作为分布式系统,区块链上各节点有数据安全共享的需求. 区块链数据安全共享指的是区块链上不同节点读取其他节点分享的数据并进行分析使用,保证保护节点身份隐私、防止数据泄露的过程. 张志威等[7 ] 考虑到区块链中某一用户查询其他用户数据,从一般查询处理和可信查询处理2个角度分析区块链查询技术. 实际上,区块链数据共享过程往往有多方参与,本文分析单一用户进行数据查询、多个用户进行数据共享以及数据传输过程中如何做到数据安全以及隐私保护. ...

1

... 区块链系统的数据存储在数据库系统内,比如比特币、以太坊和波卡等区块链系统利用键值数据存储数据库LevelDB. 除了利用键值型数据库外,还有区块链系统利用关系型数据库,比如BlockchainDB系统[8 -9 ] . 区块是数据存储的基本单位,区块一般存储交易数据的哈希值,而非存储原始交易数据. 区块数据是被打包进该区块的一系列交易数据. 只有区块链节点将接收到的交易数据收集打包至区块中,并将区块在区块链网络中广播,达成大部分节点的共识,才能将该区块存入区块链上. 这是数据上链的过程,所以只有达成共识后成功上链的数据能够称为链上存储的数据. ...

3

... 区块链系统的数据存储在数据库系统内,比如比特币、以太坊和波卡等区块链系统利用键值数据存储数据库LevelDB. 除了利用键值型数据库外,还有区块链系统利用关系型数据库,比如BlockchainDB系统[8 -9 ] . 区块是数据存储的基本单位,区块一般存储交易数据的哈希值,而非存储原始交易数据. 区块数据是被打包进该区块的一系列交易数据. 只有区块链节点将接收到的交易数据收集打包至区块中,并将区块在区块链网络中广播,达成大部分节点的共识,才能将该区块存入区块链上. 这是数据上链的过程,所以只有达成共识后成功上链的数据能够称为链上存储的数据. ...

... Xu等[9 ] 提出区块链框架vChain,能够在短时间内验证出查询结果的正确性. vChain提出轻量级查询格式, $q= < [{t}_{{\rm{s}}},{t}_{{\rm{e}}}],[a,b],y > .$ $ [{t}_{{\rm{s}}},{t}_{{\rm{e}}}] $ $ [a,b] $ v 的范围,y 为布尔类型表达式.存储在区块链上的数据被记录为 $ < {t}_{i}{v}_{i},{w}_{i} > $ v 中记录若干个定量模式的属性,w 中记录若干个定性模式的属性. vChain在区块头中添加额外的AttDigest字段,实现属性查询. AttDigest记录区块上所有数据对象的属性通过多集合加密累加器作用生成的结果,该累加器可以判断2个集合交集是否为空[72 ] . 利用该性质,若查询条件可以表示为集合的形式,则可以通过比较返回结果记录的AttDigest与查询条件集合的AttDigest,验证查询结果是否符合查询条件. ...

... Comparison of blockchain single party data trusted query performance

Tab.2 区块链 关系型语义 数据完整性保护 数据隐私保护 ChainSQL[64 ] 强 弱 弱 BigchainDB[65 ] 弱 弱 弱 EtherQL[66 ] 弱 弱 弱 SEBDB[68 ] 强 强 弱 BlockchainDB[70 -71 ] 弱 强 弱 vChain[9 ] 弱 强 强 Searchain[75 ] 弱 弱 强

4.2. 多方数据安全共享 在区块链上的数据共享中,数据通常由多方提供,须额外注意多方数据的隐私保护问题. ...

1

... 数据存储在区块链系统中,负责数据持久化、数据编解码和数据存取访问任务.为了能够有效地完成以上任务,区块链节点使用的方法是作为全节点存储完整的区块链数据. 随着链上交易数据的不断增多和区块链应用场景的快速扩展,链上存储数据不断增多,存储数据形式更加多样,导致每个全节点的存储负担增加,同步全部数据的成本提高. 截止2020年11月,比特币的区块总量达到302 GB,以每天0.5 GB的速度增长中[10 ] ;以太坊的区块总量达到177 GB,以每天1 GB的速度增长中[11 ] . 若区块链系统中的所有节点都提供足够的存储空间来存储区块数据,则将极大地浪费存储空间,造成极大的数据冗余. 解决区块链网络中节点的内存负担问题是非常重要的. ...

1

... 数据存储在区块链系统中,负责数据持久化、数据编解码和数据存取访问任务.为了能够有效地完成以上任务,区块链节点使用的方法是作为全节点存储完整的区块链数据. 随着链上交易数据的不断增多和区块链应用场景的快速扩展,链上存储数据不断增多,存储数据形式更加多样,导致每个全节点的存储负担增加,同步全部数据的成本提高. 截止2020年11月,比特币的区块总量达到302 GB,以每天0.5 GB的速度增长中[10 ] ;以太坊的区块总量达到177 GB,以每天1 GB的速度增长中[11 ] . 若区块链系统中的所有节点都提供足够的存储空间来存储区块数据,则将极大地浪费存储空间,造成极大的数据冗余. 解决区块链网络中节点的内存负担问题是非常重要的. ...

5

... ElasticChain模型使用重复比例调节算法解决基于工作量证明(proof of work,POW)的区块链系统的节点内存负担问题[12 ] ,该模型将完整的区块链数据进行分片处理. 利用重复比例调节算法,计算安全、合适的分片数量、大小以及分片的重复数量. 按一定的比例将分片数据分别保存在部分节点中,实现存储容量小的全节点只存储区块链的部分内容. 由于部分全节点没有保存全部的区块数据,在该节点查询数据时需要访问系统内的大量节点,大大降低了查询效率,对查询数据的准确性和安全性存在一定的质疑. 为了改进查询效率的问题,笔者基于ElasticChain模型提出区块链存储容量可扩展的模型——ElasticQM,该模型采用B-M树区块数据存储结构[13 ] . ...

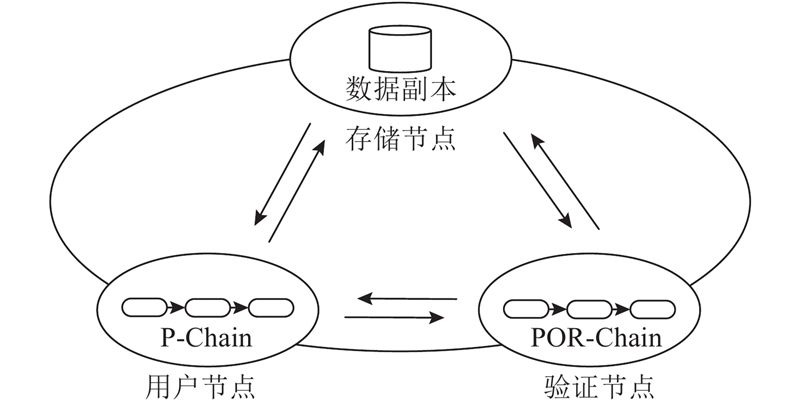

... Jia等[12 ] 提出节点可靠性验证的方法,如图2 所示,设计3种节点,分别是用户节点、存储节点和验证节点. 存储节点仅持有存储数据副本,验证节点记录并更新存储节点的稳定值. 该区块链网络具有2条链,分别是位置(position, P)链和可靠(proofs of reliability, POR)链. 其中P链位于用户节点中,用于存储数据的重复位置;POR链位于验证节点中,用于记录每个节点的可靠性. 系统通过选择稳定性高的节点,存储每个区块的副本. 通过控制不稳定点和故障概率,与Hyperledger Fabric进行对比实验得到如下结论:随着不稳定点数量的增加,该模型的数据恢复率和系统的容错率提高. ...

... 节点可靠性验证模型架构[12 ] ...

... Node reliability validation model architecture[12 ] ...

... 对于区块链系统内的数据存储,国内目前主要将研究重点放在链上存储方向上,提出许多方案来解决链上存储方案存在的问题,如分片[12 ] 、B-M树[13 ] 和网络编码[15 ] 等. 国外除了提出链上存储方案外,还做了许多链上链下协同存储的方案和应用. ...

存储容量可扩展区块链系统的高效查询模型

2

2019

... ElasticChain模型使用重复比例调节算法解决基于工作量证明(proof of work,POW)的区块链系统的节点内存负担问题[12 ] ,该模型将完整的区块链数据进行分片处理. 利用重复比例调节算法,计算安全、合适的分片数量、大小以及分片的重复数量. 按一定的比例将分片数据分别保存在部分节点中,实现存储容量小的全节点只存储区块链的部分内容. 由于部分全节点没有保存全部的区块数据,在该节点查询数据时需要访问系统内的大量节点,大大降低了查询效率,对查询数据的准确性和安全性存在一定的质疑. 为了改进查询效率的问题,笔者基于ElasticChain模型提出区块链存储容量可扩展的模型——ElasticQM,该模型采用B-M树区块数据存储结构[13 ] . ...

... 对于区块链系统内的数据存储,国内目前主要将研究重点放在链上存储方向上,提出许多方案来解决链上存储方案存在的问题,如分片[12 ] 、B-M树[13 ] 和网络编码[15 ] 等. 国外除了提出链上存储方案外,还做了许多链上链下协同存储的方案和应用. ...

存储容量可扩展区块链系统的高效查询模型

2

2019

... ElasticChain模型使用重复比例调节算法解决基于工作量证明(proof of work,POW)的区块链系统的节点内存负担问题[12 ] ,该模型将完整的区块链数据进行分片处理. 利用重复比例调节算法,计算安全、合适的分片数量、大小以及分片的重复数量. 按一定的比例将分片数据分别保存在部分节点中,实现存储容量小的全节点只存储区块链的部分内容. 由于部分全节点没有保存全部的区块数据,在该节点查询数据时需要访问系统内的大量节点,大大降低了查询效率,对查询数据的准确性和安全性存在一定的质疑. 为了改进查询效率的问题,笔者基于ElasticChain模型提出区块链存储容量可扩展的模型——ElasticQM,该模型采用B-M树区块数据存储结构[13 ] . ...

... 对于区块链系统内的数据存储,国内目前主要将研究重点放在链上存储方向上,提出许多方案来解决链上存储方案存在的问题,如分片[12 ] 、B-M树[13 ] 和网络编码[15 ] 等. 国外除了提出链上存储方案外,还做了许多链上链下协同存储的方案和应用. ...

Network information flow

1

2000

... Ahlswede等[14 ] 利用网络编码 (network coding,NC)技术对区块数据进行处理,减少节点占用的存储空间. 如Dai等[15 ] 利用“二进制场随机移位”的编码方式和Raman等[16 ] 使用“秘钥共享、加密和分布式存储”的组合来开发编码方案,将节点存储减少到原始负载的一部分. Qi等[17 ] 整合擦除编码与拜占庭容错(byzantine fault tolerance,BFT)协议,提出名为BFT-store的新型存储引擎,该存储引擎通过设计在线重编码协议来实现存储扩展,缓解节点内存负担. ...

A low storage room requirement framework for distributed ledger in blockchain

2

2018

... Ahlswede等[14 ] 利用网络编码 (network coding,NC)技术对区块数据进行处理,减少节点占用的存储空间. 如Dai等[15 ] 利用“二进制场随机移位”的编码方式和Raman等[16 ] 使用“秘钥共享、加密和分布式存储”的组合来开发编码方案,将节点存储减少到原始负载的一部分. Qi等[17 ] 整合擦除编码与拜占庭容错(byzantine fault tolerance,BFT)协议,提出名为BFT-store的新型存储引擎,该存储引擎通过设计在线重编码协议来实现存储扩展,缓解节点内存负担. ...

... 对于区块链系统内的数据存储,国内目前主要将研究重点放在链上存储方向上,提出许多方案来解决链上存储方案存在的问题,如分片[12 ] 、B-M树[13 ] 和网络编码[15 ] 等. 国外除了提出链上存储方案外,还做了许多链上链下协同存储的方案和应用. ...

1

... Ahlswede等[14 ] 利用网络编码 (network coding,NC)技术对区块数据进行处理,减少节点占用的存储空间. 如Dai等[15 ] 利用“二进制场随机移位”的编码方式和Raman等[16 ] 使用“秘钥共享、加密和分布式存储”的组合来开发编码方案,将节点存储减少到原始负载的一部分. Qi等[17 ] 整合擦除编码与拜占庭容错(byzantine fault tolerance,BFT)协议,提出名为BFT-store的新型存储引擎,该存储引擎通过设计在线重编码协议来实现存储扩展,缓解节点内存负担. ...

A reliable storage partition for permissioned blockchain

1

2020

... Ahlswede等[14 ] 利用网络编码 (network coding,NC)技术对区块数据进行处理,减少节点占用的存储空间. 如Dai等[15 ] 利用“二进制场随机移位”的编码方式和Raman等[16 ] 使用“秘钥共享、加密和分布式存储”的组合来开发编码方案,将节点存储减少到原始负载的一部分. Qi等[17 ] 整合擦除编码与拜占庭容错(byzantine fault tolerance,BFT)协议,提出名为BFT-store的新型存储引擎,该存储引擎通过设计在线重编码协议来实现存储扩展,缓解节点内存负担. ...

On-chain vs. off-chain storage for supply-and blockchain integration

1

2018

... 引入链上链下协调存储,消除了链上节点内存负担的问题,只要在节点上存储少量数据. 将原本完整的链上数据割离分别存储在链上和链下,在获取数据时可能存在数据完整性和数据可靠性问题. 数据完整性指获取数据时无法获取到需要的完整数据,比如区块链系统指定节点A 存储指定数据C如果节点A 处于脱机状态,则另一节点B 无法成功从节点A 获取数据C,可能造成单点故障问题. 数据可靠性指节点A 成功从链下获取到所需数据后,无法保证所需数据没有被修改或被篡改. 协同存储的关键是建立链上数据和链下数据之间的链接,可以考虑利用智能合约和分布式哈希表(distributed hash table,DHT)建立数据索引[18 ] . 两者的区别在于智能合约定义了节点与数据的读取关系. DHT是具有集中索引的存储位置网络,可以从索引信息获取任意数据的存储位置. 利用协同存储的优势在于存储位置可以存储完全数据,也可以仅存储一部分分布式数据. ...

1

... Ali等[19 ] 为全球端到端互联网性能评估项目——PingER(ping end-to-end reporting)设计基于区块链的数据存储框架. 在该框架下,链上仅存储少量日常PingER文件的元数据来管理网络上的身份和访问控制,实际文件通过使用DHT链下存储在PingER监控代理(monitoring sgent,MA)对等网络的多个位置上. 该模型使用擦除编码(erasure coding,EC)对链下存储数据进行处理,当特定MA离线时,通过EC能够使网络上的其他存储位置的数据可用,保证数据的完整性. 在将需要存储的文件上链时,会对所有存储文件进行哈希值处理,生成相应的Merkle树. Merkle根和文件的链下存储位置作为元数据的一部分存储在链上,保证了数据的可靠性. ...

1

... Ayoade等[20 ] 提出基于区块链的物联网设备数据管理系统. 该系统的所有数据存储和访问权限通过智能合约来规定,链上仅存储原始数据的哈希值,利用基于英特尔SGX的可信执行环境(trusted execution environment, TEE)将原始数据存储在安全存储平台. TEE是CPU上的一块区域,它能够保证机器中运行的代码不被篡改,按照区块链系统指定的方式运行,保证区块链网络的安全. Xiao等[21 ] 利用TEE和智能合约制作私人数据的访问控制系统——PrivacyGuard. 该模型结合基于TEE的链外合约执行引擎,能够将链下数据安全上传到链上. ...

1

... Ayoade等[20 ] 提出基于区块链的物联网设备数据管理系统. 该系统的所有数据存储和访问权限通过智能合约来规定,链上仅存储原始数据的哈希值,利用基于英特尔SGX的可信执行环境(trusted execution environment, TEE)将原始数据存储在安全存储平台. TEE是CPU上的一块区域,它能够保证机器中运行的代码不被篡改,按照区块链系统指定的方式运行,保证区块链网络的安全. Xiao等[21 ] 利用TEE和智能合约制作私人数据的访问控制系统——PrivacyGuard. 该模型结合基于TEE的链外合约执行引擎,能够将链下数据安全上传到链上. ...

1

... 在区块链上进行交易,身份隐私是公有链上十分重要的隐私数据. 身份隐私指交易双方的地址信息,通常被称为假名,本质是双方公钥的哈希值. 在早期的区块链交易中,以这种假名的方式进行交易可以达到匿名性的目的. 由于区块链中的所有交易数据都是公开的,随着技术的发展,通过对公开数据的统计分析,可以构建网络上所有交易数据的拓扑结构. 通过拓扑结构,可以在一定程度上分析交易双方的关系,从而分析得到交易中发送者和接受者所对应的真实信息[22 ] . ...

2

... 在基于中心化的混币机制中,发送者将资金发送给中介节点,中介节点负责将接收到许多发送者发来的资金进行打乱和分配,将指定的金额发送给指定的接收者. Mixcoin是中心化混币机制,要求发送者同时使用相同金额进行混币,以提高匿名性[23 ] .为了防止中介节点作恶,Mixcoin要求中介节点对混币交易签名,允许使用者查看中介节点的签名信息. 虽然签名的措施在一定程度上可以防止中介节点作恶,但是中介节点能够获取所有交易的信息,极有可能造成交易信息的泄露. Blindcoin改善了Mixcoin的缺陷,利用盲签名技术使得中介节点无法直接知道双方的数据. 进行混币时要求固定的混合金额,使用盲签名技术会增加混币过程的计算量[24 ] . Blind-mixing是利用椭圆曲线改进Blindcoin盲签名技术的混币机制. 它提高了混币时的执行效率,表明Blind-mixing的执行速度是Blindcoin的10.5倍[25 ] . Dash是基于比特币技术的数字货币. 交易双方需要使用固定的数值来进行混币交易,其中有中介节点负责打乱输出地址. Dash虽然设置了许多负责混币措施的中介节点来降低地址间的关联性,但是Dash要求中介节点抵押高昂的担保金来防止中介节点作恶. ...

... Comparison of characteristics of various coin blending mechanisms

Tab.1 混币机制 特点 混币花费 DoS攻击风险 女巫攻击风险 盗窃危险 混币数量 延迟 不可链接性 Mixcoin[23 ] 混合中心 需要 高 低 低 不限 高 一般 Blindcoin[24 ] 盲签名 需要 高 低 中等 不限 高 一般 Blind-mixing[25 ] 椭圆曲线+盲签名 需要 高 低 中等 不限 低 一般 Dash 多中心 需要 低 低 低 小 中等 高 CoinJoin[26 ] 多轮签名 不需要 高 高 低 小 高 一般 Xim[27 ] 多轮混合 不需要 中等 中等 高 大 高 高 Monero 环签名 不需要 高 低 低 不限 高 高 CoinShuffle[28 ] 解密混合网络 不需要 中等 低 低 小 高 高 CoinShuffle++[29 ] DC-nets 不需要 中等 低 低 小 低 高 CoinParty[30 ] 多方安全计算 不需要 低 低 中等 大 高 高 CoinMingle[31 ] 环签名 不需要 低 低 低 不限 低 高

去中心化机制能够有效避免中心化混币机制存在的信息盗窃和额外费用问题. 在寻找混币用户的过程中,可能需要中心节点,面临同样的威胁. 在节点协商的过程中,参与混币的节点可能可以获取其他节点的混币信息. 可以看出,早期的混币机制仅利用不同的混合地址的方式隐藏输入地址和输出地址间的联系. 随着混币机制的发展,逐渐引入密码学原理,如群签名、环签名和零知识证明等,保障区块链用户的身份隐私安全. 对于区块链上用户的数据隐私,密码学原理的使用显得尤为重要. ...

2

... 在基于中心化的混币机制中,发送者将资金发送给中介节点,中介节点负责将接收到许多发送者发来的资金进行打乱和分配,将指定的金额发送给指定的接收者. Mixcoin是中心化混币机制,要求发送者同时使用相同金额进行混币,以提高匿名性[23 ] .为了防止中介节点作恶,Mixcoin要求中介节点对混币交易签名,允许使用者查看中介节点的签名信息. 虽然签名的措施在一定程度上可以防止中介节点作恶,但是中介节点能够获取所有交易的信息,极有可能造成交易信息的泄露. Blindcoin改善了Mixcoin的缺陷,利用盲签名技术使得中介节点无法直接知道双方的数据. 进行混币时要求固定的混合金额,使用盲签名技术会增加混币过程的计算量[24 ] . Blind-mixing是利用椭圆曲线改进Blindcoin盲签名技术的混币机制. 它提高了混币时的执行效率,表明Blind-mixing的执行速度是Blindcoin的10.5倍[25 ] . Dash是基于比特币技术的数字货币. 交易双方需要使用固定的数值来进行混币交易,其中有中介节点负责打乱输出地址. Dash虽然设置了许多负责混币措施的中介节点来降低地址间的关联性,但是Dash要求中介节点抵押高昂的担保金来防止中介节点作恶. ...

... Comparison of characteristics of various coin blending mechanisms

Tab.1 混币机制 特点 混币花费 DoS攻击风险 女巫攻击风险 盗窃危险 混币数量 延迟 不可链接性 Mixcoin[23 ] 混合中心 需要 高 低 低 不限 高 一般 Blindcoin[24 ] 盲签名 需要 高 低 中等 不限 高 一般 Blind-mixing[25 ] 椭圆曲线+盲签名 需要 高 低 中等 不限 低 一般 Dash 多中心 需要 低 低 低 小 中等 高 CoinJoin[26 ] 多轮签名 不需要 高 高 低 小 高 一般 Xim[27 ] 多轮混合 不需要 中等 中等 高 大 高 高 Monero 环签名 不需要 高 低 低 不限 高 高 CoinShuffle[28 ] 解密混合网络 不需要 中等 低 低 小 高 高 CoinShuffle++[29 ] DC-nets 不需要 中等 低 低 小 低 高 CoinParty[30 ] 多方安全计算 不需要 低 低 中等 大 高 高 CoinMingle[31 ] 环签名 不需要 低 低 低 不限 低 高

去中心化机制能够有效避免中心化混币机制存在的信息盗窃和额外费用问题. 在寻找混币用户的过程中,可能需要中心节点,面临同样的威胁. 在节点协商的过程中,参与混币的节点可能可以获取其他节点的混币信息. 可以看出,早期的混币机制仅利用不同的混合地址的方式隐藏输入地址和输出地址间的联系. 随着混币机制的发展,逐渐引入密码学原理,如群签名、环签名和零知识证明等,保障区块链用户的身份隐私安全. 对于区块链上用户的数据隐私,密码学原理的使用显得尤为重要. ...

2

... 在基于中心化的混币机制中,发送者将资金发送给中介节点,中介节点负责将接收到许多发送者发来的资金进行打乱和分配,将指定的金额发送给指定的接收者. Mixcoin是中心化混币机制,要求发送者同时使用相同金额进行混币,以提高匿名性[23 ] .为了防止中介节点作恶,Mixcoin要求中介节点对混币交易签名,允许使用者查看中介节点的签名信息. 虽然签名的措施在一定程度上可以防止中介节点作恶,但是中介节点能够获取所有交易的信息,极有可能造成交易信息的泄露. Blindcoin改善了Mixcoin的缺陷,利用盲签名技术使得中介节点无法直接知道双方的数据. 进行混币时要求固定的混合金额,使用盲签名技术会增加混币过程的计算量[24 ] . Blind-mixing是利用椭圆曲线改进Blindcoin盲签名技术的混币机制. 它提高了混币时的执行效率,表明Blind-mixing的执行速度是Blindcoin的10.5倍[25 ] . Dash是基于比特币技术的数字货币. 交易双方需要使用固定的数值来进行混币交易,其中有中介节点负责打乱输出地址. Dash虽然设置了许多负责混币措施的中介节点来降低地址间的关联性,但是Dash要求中介节点抵押高昂的担保金来防止中介节点作恶. ...

... Comparison of characteristics of various coin blending mechanisms

Tab.1 混币机制 特点 混币花费 DoS攻击风险 女巫攻击风险 盗窃危险 混币数量 延迟 不可链接性 Mixcoin[23 ] 混合中心 需要 高 低 低 不限 高 一般 Blindcoin[24 ] 盲签名 需要 高 低 中等 不限 高 一般 Blind-mixing[25 ] 椭圆曲线+盲签名 需要 高 低 中等 不限 低 一般 Dash 多中心 需要 低 低 低 小 中等 高 CoinJoin[26 ] 多轮签名 不需要 高 高 低 小 高 一般 Xim[27 ] 多轮混合 不需要 中等 中等 高 大 高 高 Monero 环签名 不需要 高 低 低 不限 高 高 CoinShuffle[28 ] 解密混合网络 不需要 中等 低 低 小 高 高 CoinShuffle++[29 ] DC-nets 不需要 中等 低 低 小 低 高 CoinParty[30 ] 多方安全计算 不需要 低 低 中等 大 高 高 CoinMingle[31 ] 环签名 不需要 低 低 低 不限 低 高

去中心化机制能够有效避免中心化混币机制存在的信息盗窃和额外费用问题. 在寻找混币用户的过程中,可能需要中心节点,面临同样的威胁. 在节点协商的过程中,参与混币的节点可能可以获取其他节点的混币信息. 可以看出,早期的混币机制仅利用不同的混合地址的方式隐藏输入地址和输出地址间的联系. 随着混币机制的发展,逐渐引入密码学原理,如群签名、环签名和零知识证明等,保障区块链用户的身份隐私安全. 对于区块链上用户的数据隐私,密码学原理的使用显得尤为重要. ...

2

... 利用去中心化混币机制能够解决中心化混币机制存在的问题,因为该机制根据混币协议来实现混币过程,不需要中介混币节点. Maxwell[26 ] 在比特币论坛上提出第1种去中心化混币机制Coinjoin. 该机制通过将多笔转账交易合并成一笔转账交易,隐藏发送者和接受者账户之间的关系. 利用该机制进行交易时,需要所有参与者对交易进行签名并对交易进行合并,该交易才成立,其中收集签名的过程需要第三方混币平台支持. Xim是可调控的多轮混币协议,通过在区块链上投放广告来寻找混币用户[27 ] . Xim能够有效对抗拒绝服务攻击,因为参与混币的用户越多,恶意节点想要攻击交易的成本越高. 门罗币 (Monero)是利用环签名技术实现混币机制的数字货币. 与其他混币机制相比,在进行混币的过程中,任意Monero混币用户可以自行实现混币过程,无须与其他混币用户进行交流,这样可以避免其他混币用户泄露混币过程的风险. Coinshuffle混币协议在CoinJoin的基础上,引用了可审计的匿名群组消息传递协议Dissent[28 ] . Coinshuffle采用多级加密方法,隐藏输入输出地址的关联关系. Coinshuffle需要以用户数量为线性的多个通信回合,Coinshuffle++是使用Ding Cryptographer网络(DC-net)的混币协议,因此Coinshuffle++允许用户并行处理混币[29 ] . 虽然Coinshuffle和Coinshuffle++都不需要可信的第三方,但是它们要求所有参与混币的用户必须在线,容易遭受拒绝服务攻击. CoinParty是基于ECDSA的阈值签名方案的混币机制,在网络存在恶意节点的情况下,它使用安全多方计算协议保证混币过程的有效性,以实现一对一交易的混币过程. CoinParty是第一个提供可否任性的混币机制,增加了用户的匿名性和安全性[30 ] . CoinMingle是具有互认委托策略的去中心化混币机制,结合了环签名和一次性输出地址策略[31 ] . CoinMingle的用户不需要预先计算,可以容忍不同的输入金额. CoinMingle拥有并行结构,较其他混币方案更有效率. 如表1 所示,从混币花费、DOS攻击风险、女巫攻击风险等多个角度分析,总结对比了上述混币机制的特性. ...

... Comparison of characteristics of various coin blending mechanisms

Tab.1 混币机制 特点 混币花费 DoS攻击风险 女巫攻击风险 盗窃危险 混币数量 延迟 不可链接性 Mixcoin[23 ] 混合中心 需要 高 低 低 不限 高 一般 Blindcoin[24 ] 盲签名 需要 高 低 中等 不限 高 一般 Blind-mixing[25 ] 椭圆曲线+盲签名 需要 高 低 中等 不限 低 一般 Dash 多中心 需要 低 低 低 小 中等 高 CoinJoin[26 ] 多轮签名 不需要 高 高 低 小 高 一般 Xim[27 ] 多轮混合 不需要 中等 中等 高 大 高 高 Monero 环签名 不需要 高 低 低 不限 高 高 CoinShuffle[28 ] 解密混合网络 不需要 中等 低 低 小 高 高 CoinShuffle++[29 ] DC-nets 不需要 中等 低 低 小 低 高 CoinParty[30 ] 多方安全计算 不需要 低 低 中等 大 高 高 CoinMingle[31 ] 环签名 不需要 低 低 低 不限 低 高

去中心化机制能够有效避免中心化混币机制存在的信息盗窃和额外费用问题. 在寻找混币用户的过程中,可能需要中心节点,面临同样的威胁. 在节点协商的过程中,参与混币的节点可能可以获取其他节点的混币信息. 可以看出,早期的混币机制仅利用不同的混合地址的方式隐藏输入地址和输出地址间的联系. 随着混币机制的发展,逐渐引入密码学原理,如群签名、环签名和零知识证明等,保障区块链用户的身份隐私安全. 对于区块链上用户的数据隐私,密码学原理的使用显得尤为重要. ...

2

... 利用去中心化混币机制能够解决中心化混币机制存在的问题,因为该机制根据混币协议来实现混币过程,不需要中介混币节点. Maxwell[26 ] 在比特币论坛上提出第1种去中心化混币机制Coinjoin. 该机制通过将多笔转账交易合并成一笔转账交易,隐藏发送者和接受者账户之间的关系. 利用该机制进行交易时,需要所有参与者对交易进行签名并对交易进行合并,该交易才成立,其中收集签名的过程需要第三方混币平台支持. Xim是可调控的多轮混币协议,通过在区块链上投放广告来寻找混币用户[27 ] . Xim能够有效对抗拒绝服务攻击,因为参与混币的用户越多,恶意节点想要攻击交易的成本越高. 门罗币 (Monero)是利用环签名技术实现混币机制的数字货币. 与其他混币机制相比,在进行混币的过程中,任意Monero混币用户可以自行实现混币过程,无须与其他混币用户进行交流,这样可以避免其他混币用户泄露混币过程的风险. Coinshuffle混币协议在CoinJoin的基础上,引用了可审计的匿名群组消息传递协议Dissent[28 ] . Coinshuffle采用多级加密方法,隐藏输入输出地址的关联关系. Coinshuffle需要以用户数量为线性的多个通信回合,Coinshuffle++是使用Ding Cryptographer网络(DC-net)的混币协议,因此Coinshuffle++允许用户并行处理混币[29 ] . 虽然Coinshuffle和Coinshuffle++都不需要可信的第三方,但是它们要求所有参与混币的用户必须在线,容易遭受拒绝服务攻击. CoinParty是基于ECDSA的阈值签名方案的混币机制,在网络存在恶意节点的情况下,它使用安全多方计算协议保证混币过程的有效性,以实现一对一交易的混币过程. CoinParty是第一个提供可否任性的混币机制,增加了用户的匿名性和安全性[30 ] . CoinMingle是具有互认委托策略的去中心化混币机制,结合了环签名和一次性输出地址策略[31 ] . CoinMingle的用户不需要预先计算,可以容忍不同的输入金额. CoinMingle拥有并行结构,较其他混币方案更有效率. 如表1 所示,从混币花费、DOS攻击风险、女巫攻击风险等多个角度分析,总结对比了上述混币机制的特性. ...

... Comparison of characteristics of various coin blending mechanisms

Tab.1 混币机制 特点 混币花费 DoS攻击风险 女巫攻击风险 盗窃危险 混币数量 延迟 不可链接性 Mixcoin[23 ] 混合中心 需要 高 低 低 不限 高 一般 Blindcoin[24 ] 盲签名 需要 高 低 中等 不限 高 一般 Blind-mixing[25 ] 椭圆曲线+盲签名 需要 高 低 中等 不限 低 一般 Dash 多中心 需要 低 低 低 小 中等 高 CoinJoin[26 ] 多轮签名 不需要 高 高 低 小 高 一般 Xim[27 ] 多轮混合 不需要 中等 中等 高 大 高 高 Monero 环签名 不需要 高 低 低 不限 高 高 CoinShuffle[28 ] 解密混合网络 不需要 中等 低 低 小 高 高 CoinShuffle++[29 ] DC-nets 不需要 中等 低 低 小 低 高 CoinParty[30 ] 多方安全计算 不需要 低 低 中等 大 高 高 CoinMingle[31 ] 环签名 不需要 低 低 低 不限 低 高

去中心化机制能够有效避免中心化混币机制存在的信息盗窃和额外费用问题. 在寻找混币用户的过程中,可能需要中心节点,面临同样的威胁. 在节点协商的过程中,参与混币的节点可能可以获取其他节点的混币信息. 可以看出,早期的混币机制仅利用不同的混合地址的方式隐藏输入地址和输出地址间的联系. 随着混币机制的发展,逐渐引入密码学原理,如群签名、环签名和零知识证明等,保障区块链用户的身份隐私安全. 对于区块链上用户的数据隐私,密码学原理的使用显得尤为重要. ...

2

... 利用去中心化混币机制能够解决中心化混币机制存在的问题,因为该机制根据混币协议来实现混币过程,不需要中介混币节点. Maxwell[26 ] 在比特币论坛上提出第1种去中心化混币机制Coinjoin. 该机制通过将多笔转账交易合并成一笔转账交易,隐藏发送者和接受者账户之间的关系. 利用该机制进行交易时,需要所有参与者对交易进行签名并对交易进行合并,该交易才成立,其中收集签名的过程需要第三方混币平台支持. Xim是可调控的多轮混币协议,通过在区块链上投放广告来寻找混币用户[27 ] . Xim能够有效对抗拒绝服务攻击,因为参与混币的用户越多,恶意节点想要攻击交易的成本越高. 门罗币 (Monero)是利用环签名技术实现混币机制的数字货币. 与其他混币机制相比,在进行混币的过程中,任意Monero混币用户可以自行实现混币过程,无须与其他混币用户进行交流,这样可以避免其他混币用户泄露混币过程的风险. Coinshuffle混币协议在CoinJoin的基础上,引用了可审计的匿名群组消息传递协议Dissent[28 ] . Coinshuffle采用多级加密方法,隐藏输入输出地址的关联关系. Coinshuffle需要以用户数量为线性的多个通信回合,Coinshuffle++是使用Ding Cryptographer网络(DC-net)的混币协议,因此Coinshuffle++允许用户并行处理混币[29 ] . 虽然Coinshuffle和Coinshuffle++都不需要可信的第三方,但是它们要求所有参与混币的用户必须在线,容易遭受拒绝服务攻击. CoinParty是基于ECDSA的阈值签名方案的混币机制,在网络存在恶意节点的情况下,它使用安全多方计算协议保证混币过程的有效性,以实现一对一交易的混币过程. CoinParty是第一个提供可否任性的混币机制,增加了用户的匿名性和安全性[30 ] . CoinMingle是具有互认委托策略的去中心化混币机制,结合了环签名和一次性输出地址策略[31 ] . CoinMingle的用户不需要预先计算,可以容忍不同的输入金额. CoinMingle拥有并行结构,较其他混币方案更有效率. 如表1 所示,从混币花费、DOS攻击风险、女巫攻击风险等多个角度分析,总结对比了上述混币机制的特性. ...

... Comparison of characteristics of various coin blending mechanisms

Tab.1 混币机制 特点 混币花费 DoS攻击风险 女巫攻击风险 盗窃危险 混币数量 延迟 不可链接性 Mixcoin[23 ] 混合中心 需要 高 低 低 不限 高 一般 Blindcoin[24 ] 盲签名 需要 高 低 中等 不限 高 一般 Blind-mixing[25 ] 椭圆曲线+盲签名 需要 高 低 中等 不限 低 一般 Dash 多中心 需要 低 低 低 小 中等 高 CoinJoin[26 ] 多轮签名 不需要 高 高 低 小 高 一般 Xim[27 ] 多轮混合 不需要 中等 中等 高 大 高 高 Monero 环签名 不需要 高 低 低 不限 高 高 CoinShuffle[28 ] 解密混合网络 不需要 中等 低 低 小 高 高 CoinShuffle++[29 ] DC-nets 不需要 中等 低 低 小 低 高 CoinParty[30 ] 多方安全计算 不需要 低 低 中等 大 高 高 CoinMingle[31 ] 环签名 不需要 低 低 低 不限 低 高

去中心化机制能够有效避免中心化混币机制存在的信息盗窃和额外费用问题. 在寻找混币用户的过程中,可能需要中心节点,面临同样的威胁. 在节点协商的过程中,参与混币的节点可能可以获取其他节点的混币信息. 可以看出,早期的混币机制仅利用不同的混合地址的方式隐藏输入地址和输出地址间的联系. 随着混币机制的发展,逐渐引入密码学原理,如群签名、环签名和零知识证明等,保障区块链用户的身份隐私安全. 对于区块链上用户的数据隐私,密码学原理的使用显得尤为重要. ...

2

... 利用去中心化混币机制能够解决中心化混币机制存在的问题,因为该机制根据混币协议来实现混币过程,不需要中介混币节点. Maxwell[26 ] 在比特币论坛上提出第1种去中心化混币机制Coinjoin. 该机制通过将多笔转账交易合并成一笔转账交易,隐藏发送者和接受者账户之间的关系. 利用该机制进行交易时,需要所有参与者对交易进行签名并对交易进行合并,该交易才成立,其中收集签名的过程需要第三方混币平台支持. Xim是可调控的多轮混币协议,通过在区块链上投放广告来寻找混币用户[27 ] . Xim能够有效对抗拒绝服务攻击,因为参与混币的用户越多,恶意节点想要攻击交易的成本越高. 门罗币 (Monero)是利用环签名技术实现混币机制的数字货币. 与其他混币机制相比,在进行混币的过程中,任意Monero混币用户可以自行实现混币过程,无须与其他混币用户进行交流,这样可以避免其他混币用户泄露混币过程的风险. Coinshuffle混币协议在CoinJoin的基础上,引用了可审计的匿名群组消息传递协议Dissent[28 ] . Coinshuffle采用多级加密方法,隐藏输入输出地址的关联关系. Coinshuffle需要以用户数量为线性的多个通信回合,Coinshuffle++是使用Ding Cryptographer网络(DC-net)的混币协议,因此Coinshuffle++允许用户并行处理混币[29 ] . 虽然Coinshuffle和Coinshuffle++都不需要可信的第三方,但是它们要求所有参与混币的用户必须在线,容易遭受拒绝服务攻击. CoinParty是基于ECDSA的阈值签名方案的混币机制,在网络存在恶意节点的情况下,它使用安全多方计算协议保证混币过程的有效性,以实现一对一交易的混币过程. CoinParty是第一个提供可否任性的混币机制,增加了用户的匿名性和安全性[30 ] . CoinMingle是具有互认委托策略的去中心化混币机制,结合了环签名和一次性输出地址策略[31 ] . CoinMingle的用户不需要预先计算,可以容忍不同的输入金额. CoinMingle拥有并行结构,较其他混币方案更有效率. 如表1 所示,从混币花费、DOS攻击风险、女巫攻击风险等多个角度分析,总结对比了上述混币机制的特性. ...

... Comparison of characteristics of various coin blending mechanisms

Tab.1 混币机制 特点 混币花费 DoS攻击风险 女巫攻击风险 盗窃危险 混币数量 延迟 不可链接性 Mixcoin[23 ] 混合中心 需要 高 低 低 不限 高 一般 Blindcoin[24 ] 盲签名 需要 高 低 中等 不限 高 一般 Blind-mixing[25 ] 椭圆曲线+盲签名 需要 高 低 中等 不限 低 一般 Dash 多中心 需要 低 低 低 小 中等 高 CoinJoin[26 ] 多轮签名 不需要 高 高 低 小 高 一般 Xim[27 ] 多轮混合 不需要 中等 中等 高 大 高 高 Monero 环签名 不需要 高 低 低 不限 高 高 CoinShuffle[28 ] 解密混合网络 不需要 中等 低 低 小 高 高 CoinShuffle++[29 ] DC-nets 不需要 中等 低 低 小 低 高 CoinParty[30 ] 多方安全计算 不需要 低 低 中等 大 高 高 CoinMingle[31 ] 环签名 不需要 低 低 低 不限 低 高

去中心化机制能够有效避免中心化混币机制存在的信息盗窃和额外费用问题. 在寻找混币用户的过程中,可能需要中心节点,面临同样的威胁. 在节点协商的过程中,参与混币的节点可能可以获取其他节点的混币信息. 可以看出,早期的混币机制仅利用不同的混合地址的方式隐藏输入地址和输出地址间的联系. 随着混币机制的发展,逐渐引入密码学原理,如群签名、环签名和零知识证明等,保障区块链用户的身份隐私安全. 对于区块链上用户的数据隐私,密码学原理的使用显得尤为重要. ...

2

... 利用去中心化混币机制能够解决中心化混币机制存在的问题,因为该机制根据混币协议来实现混币过程,不需要中介混币节点. Maxwell[26 ] 在比特币论坛上提出第1种去中心化混币机制Coinjoin. 该机制通过将多笔转账交易合并成一笔转账交易,隐藏发送者和接受者账户之间的关系. 利用该机制进行交易时,需要所有参与者对交易进行签名并对交易进行合并,该交易才成立,其中收集签名的过程需要第三方混币平台支持. Xim是可调控的多轮混币协议,通过在区块链上投放广告来寻找混币用户[27 ] . Xim能够有效对抗拒绝服务攻击,因为参与混币的用户越多,恶意节点想要攻击交易的成本越高. 门罗币 (Monero)是利用环签名技术实现混币机制的数字货币. 与其他混币机制相比,在进行混币的过程中,任意Monero混币用户可以自行实现混币过程,无须与其他混币用户进行交流,这样可以避免其他混币用户泄露混币过程的风险. Coinshuffle混币协议在CoinJoin的基础上,引用了可审计的匿名群组消息传递协议Dissent[28 ] . Coinshuffle采用多级加密方法,隐藏输入输出地址的关联关系. Coinshuffle需要以用户数量为线性的多个通信回合,Coinshuffle++是使用Ding Cryptographer网络(DC-net)的混币协议,因此Coinshuffle++允许用户并行处理混币[29 ] . 虽然Coinshuffle和Coinshuffle++都不需要可信的第三方,但是它们要求所有参与混币的用户必须在线,容易遭受拒绝服务攻击. CoinParty是基于ECDSA的阈值签名方案的混币机制,在网络存在恶意节点的情况下,它使用安全多方计算协议保证混币过程的有效性,以实现一对一交易的混币过程. CoinParty是第一个提供可否任性的混币机制,增加了用户的匿名性和安全性[30 ] . CoinMingle是具有互认委托策略的去中心化混币机制,结合了环签名和一次性输出地址策略[31 ] . CoinMingle的用户不需要预先计算,可以容忍不同的输入金额. CoinMingle拥有并行结构,较其他混币方案更有效率. 如表1 所示,从混币花费、DOS攻击风险、女巫攻击风险等多个角度分析,总结对比了上述混币机制的特性. ...

... Comparison of characteristics of various coin blending mechanisms

Tab.1 混币机制 特点 混币花费 DoS攻击风险 女巫攻击风险 盗窃危险 混币数量 延迟 不可链接性 Mixcoin[23 ] 混合中心 需要 高 低 低 不限 高 一般 Blindcoin[24 ] 盲签名 需要 高 低 中等 不限 高 一般 Blind-mixing[25 ] 椭圆曲线+盲签名 需要 高 低 中等 不限 低 一般 Dash 多中心 需要 低 低 低 小 中等 高 CoinJoin[26 ] 多轮签名 不需要 高 高 低 小 高 一般 Xim[27 ] 多轮混合 不需要 中等 中等 高 大 高 高 Monero 环签名 不需要 高 低 低 不限 高 高 CoinShuffle[28 ] 解密混合网络 不需要 中等 低 低 小 高 高 CoinShuffle++[29 ] DC-nets 不需要 中等 低 低 小 低 高 CoinParty[30 ] 多方安全计算 不需要 低 低 中等 大 高 高 CoinMingle[31 ] 环签名 不需要 低 低 低 不限 低 高

去中心化机制能够有效避免中心化混币机制存在的信息盗窃和额外费用问题. 在寻找混币用户的过程中,可能需要中心节点,面临同样的威胁. 在节点协商的过程中,参与混币的节点可能可以获取其他节点的混币信息. 可以看出,早期的混币机制仅利用不同的混合地址的方式隐藏输入地址和输出地址间的联系. 随着混币机制的发展,逐渐引入密码学原理,如群签名、环签名和零知识证明等,保障区块链用户的身份隐私安全. 对于区块链上用户的数据隐私,密码学原理的使用显得尤为重要. ...

2

... 利用去中心化混币机制能够解决中心化混币机制存在的问题,因为该机制根据混币协议来实现混币过程,不需要中介混币节点. Maxwell[26 ] 在比特币论坛上提出第1种去中心化混币机制Coinjoin. 该机制通过将多笔转账交易合并成一笔转账交易,隐藏发送者和接受者账户之间的关系. 利用该机制进行交易时,需要所有参与者对交易进行签名并对交易进行合并,该交易才成立,其中收集签名的过程需要第三方混币平台支持. Xim是可调控的多轮混币协议,通过在区块链上投放广告来寻找混币用户[27 ] . Xim能够有效对抗拒绝服务攻击,因为参与混币的用户越多,恶意节点想要攻击交易的成本越高. 门罗币 (Monero)是利用环签名技术实现混币机制的数字货币. 与其他混币机制相比,在进行混币的过程中,任意Monero混币用户可以自行实现混币过程,无须与其他混币用户进行交流,这样可以避免其他混币用户泄露混币过程的风险. Coinshuffle混币协议在CoinJoin的基础上,引用了可审计的匿名群组消息传递协议Dissent[28 ] . Coinshuffle采用多级加密方法,隐藏输入输出地址的关联关系. Coinshuffle需要以用户数量为线性的多个通信回合,Coinshuffle++是使用Ding Cryptographer网络(DC-net)的混币协议,因此Coinshuffle++允许用户并行处理混币[29 ] . 虽然Coinshuffle和Coinshuffle++都不需要可信的第三方,但是它们要求所有参与混币的用户必须在线,容易遭受拒绝服务攻击. CoinParty是基于ECDSA的阈值签名方案的混币机制,在网络存在恶意节点的情况下,它使用安全多方计算协议保证混币过程的有效性,以实现一对一交易的混币过程. CoinParty是第一个提供可否任性的混币机制,增加了用户的匿名性和安全性[30 ] . CoinMingle是具有互认委托策略的去中心化混币机制,结合了环签名和一次性输出地址策略[31 ] . CoinMingle的用户不需要预先计算,可以容忍不同的输入金额. CoinMingle拥有并行结构,较其他混币方案更有效率. 如表1 所示,从混币花费、DOS攻击风险、女巫攻击风险等多个角度分析,总结对比了上述混币机制的特性. ...

... Comparison of characteristics of various coin blending mechanisms

Tab.1 混币机制 特点 混币花费 DoS攻击风险 女巫攻击风险 盗窃危险 混币数量 延迟 不可链接性 Mixcoin[23 ] 混合中心 需要 高 低 低 不限 高 一般 Blindcoin[24 ] 盲签名 需要 高 低 中等 不限 高 一般 Blind-mixing[25 ] 椭圆曲线+盲签名 需要 高 低 中等 不限 低 一般 Dash 多中心 需要 低 低 低 小 中等 高 CoinJoin[26 ] 多轮签名 不需要 高 高 低 小 高 一般 Xim[27 ] 多轮混合 不需要 中等 中等 高 大 高 高 Monero 环签名 不需要 高 低 低 不限 高 高 CoinShuffle[28 ] 解密混合网络 不需要 中等 低 低 小 高 高 CoinShuffle++[29 ] DC-nets 不需要 中等 低 低 小 低 高 CoinParty[30 ] 多方安全计算 不需要 低 低 中等 大 高 高 CoinMingle[31 ] 环签名 不需要 低 低 低 不限 低 高

去中心化机制能够有效避免中心化混币机制存在的信息盗窃和额外费用问题. 在寻找混币用户的过程中,可能需要中心节点,面临同样的威胁. 在节点协商的过程中,参与混币的节点可能可以获取其他节点的混币信息. 可以看出,早期的混币机制仅利用不同的混合地址的方式隐藏输入地址和输出地址间的联系. 随着混币机制的发展,逐渐引入密码学原理,如群签名、环签名和零知识证明等,保障区块链用户的身份隐私安全. 对于区块链上用户的数据隐私,密码学原理的使用显得尤为重要. ...

1

... 传统区块链系统普遍直接将明文数据直接上链,使得交易数据完全公开,没有任何隐私保护. 为了保护区块链系统上的数据隐私,只将交易数据的哈希值上链,实际数据存储在链下的中心化数据库中不上链. 该方法普遍适用于存证的区块链系统,如公证通[32 ] (Factom)构建了公证服务,我国区块链存证第一案判决中法院承认将相关证据打包后计算出的哈希值上链至Factom存证具有可靠性,这保护了证据的隐私性. 还有如文献[33 ,34 ]的电子存证系统. 中心化的数据存储违背了区块链分布式存储的特性,存储在链下的数据可能会被破坏、丢失,在验证数据时会因为无法找到数据而导致无法验真. ...

Block chain based architecture model of electronic evidence system

1

2018

... 传统区块链系统普遍直接将明文数据直接上链,使得交易数据完全公开,没有任何隐私保护. 为了保护区块链系统上的数据隐私,只将交易数据的哈希值上链,实际数据存储在链下的中心化数据库中不上链. 该方法普遍适用于存证的区块链系统,如公证通[32 ] (Factom)构建了公证服务,我国区块链存证第一案判决中法院承认将相关证据打包后计算出的哈希值上链至Factom存证具有可靠性,这保护了证据的隐私性. 还有如文献[33 ,34 ]的电子存证系统. 中心化的数据存储违背了区块链分布式存储的特性,存储在链下的数据可能会被破坏、丢失,在验证数据时会因为无法找到数据而导致无法验真. ...

Blockchain model of cloud forensics

1

2017

... 传统区块链系统普遍直接将明文数据直接上链,使得交易数据完全公开,没有任何隐私保护. 为了保护区块链系统上的数据隐私,只将交易数据的哈希值上链,实际数据存储在链下的中心化数据库中不上链. 该方法普遍适用于存证的区块链系统,如公证通[32 ] (Factom)构建了公证服务,我国区块链存证第一案判决中法院承认将相关证据打包后计算出的哈希值上链至Factom存证具有可靠性,这保护了证据的隐私性. 还有如文献[33 ,34 ]的电子存证系统. 中心化的数据存储违背了区块链分布式存储的特性,存储在链下的数据可能会被破坏、丢失,在验证数据时会因为无法找到数据而导致无法验真. ...

1

... 此外可以先链下加密再上链,即先在链下通过加密的方式将隐私数据加密后,再将密文上链存储. Azaria等[35 ] 提出基于区块链的电子病历管理系统MedRec,利用密钥对数据加密,加密密钥通过链下中心化的方式进行管理. Zhang等[36 ] 提出基于身份的加密隐私保护方案,能够有效地提高非交易场景的数据私密性. 区块链中可以用于隐私数据加密的技术有同态加密、零知识证明、zk-SNARK等. 同态加密是加密函数,利用该函数处理加密数据得到的结果与处理明文数据后得到的结果相同. 王瑞锦等[37 -39 ] 利用同态加密技术,保障链上的数据隐私安全. 王瑞锦等[37 ] 为了设计隐私保护方案,提出利用同态加密技术改进区块的数据结构,达到加密区块数据的目的. 刘彦松等[38 ] 利用同态加密算法提出电子健康记录的隐私保护方案,提高了患者在链上的数据隐私安全. Ma等[39 ] 提出高效的账户模型区块链的NIZK方案,在该方案中,利用同态加密技术隐藏了交易余额. 零知识证明是流行的保护区块链隐私的技术,它可以保证交易一方知道秘密而不泄露. Zerocoin是利用零知识证明来保护用户隐私的数字货币[40 ] . Sasson 等[41 ] 在Zerocoin的基础上开发了Zerocash,利用zk-SNARKs技术能够隐藏交易数据信息. 利用零知识证明技术可以有效地保护隐私,但需要消耗更多的时间来生成和验证证明. Guan等[42 ] 提出基于zk-SNARKs的高效隐私保护账户模型区块链. 该模型为每个账户提供了明文余额和零知识余额两部分,保护用户的资金交易. ...

1

... 此外可以先链下加密再上链,即先在链下通过加密的方式将隐私数据加密后,再将密文上链存储. Azaria等[35 ] 提出基于区块链的电子病历管理系统MedRec,利用密钥对数据加密,加密密钥通过链下中心化的方式进行管理. Zhang等[36 ] 提出基于身份的加密隐私保护方案,能够有效地提高非交易场景的数据私密性. 区块链中可以用于隐私数据加密的技术有同态加密、零知识证明、zk-SNARK等. 同态加密是加密函数,利用该函数处理加密数据得到的结果与处理明文数据后得到的结果相同. 王瑞锦等[37 -39 ] 利用同态加密技术,保障链上的数据隐私安全. 王瑞锦等[37 ] 为了设计隐私保护方案,提出利用同态加密技术改进区块的数据结构,达到加密区块数据的目的. 刘彦松等[38 ] 利用同态加密算法提出电子健康记录的隐私保护方案,提高了患者在链上的数据隐私安全. Ma等[39 ] 提出高效的账户模型区块链的NIZK方案,在该方案中,利用同态加密技术隐藏了交易余额. 零知识证明是流行的保护区块链隐私的技术,它可以保证交易一方知道秘密而不泄露. Zerocoin是利用零知识证明来保护用户隐私的数字货币[40 ] . Sasson 等[41 ] 在Zerocoin的基础上开发了Zerocash,利用zk-SNARKs技术能够隐藏交易数据信息. 利用零知识证明技术可以有效地保护隐私,但需要消耗更多的时间来生成和验证证明. Guan等[42 ] 提出基于zk-SNARKs的高效隐私保护账户模型区块链. 该模型为每个账户提供了明文余额和零知识余额两部分,保护用户的资金交易. ...

基于同态加密和区块链技术的车联网隐私保护方案

2

2020

... 此外可以先链下加密再上链,即先在链下通过加密的方式将隐私数据加密后,再将密文上链存储. Azaria等[35 ] 提出基于区块链的电子病历管理系统MedRec,利用密钥对数据加密,加密密钥通过链下中心化的方式进行管理. Zhang等[36 ] 提出基于身份的加密隐私保护方案,能够有效地提高非交易场景的数据私密性. 区块链中可以用于隐私数据加密的技术有同态加密、零知识证明、zk-SNARK等. 同态加密是加密函数,利用该函数处理加密数据得到的结果与处理明文数据后得到的结果相同. 王瑞锦等[37 -39 ] 利用同态加密技术,保障链上的数据隐私安全. 王瑞锦等[37 ] 为了设计隐私保护方案,提出利用同态加密技术改进区块的数据结构,达到加密区块数据的目的. 刘彦松等[38 ] 利用同态加密算法提出电子健康记录的隐私保护方案,提高了患者在链上的数据隐私安全. Ma等[39 ] 提出高效的账户模型区块链的NIZK方案,在该方案中,利用同态加密技术隐藏了交易余额. 零知识证明是流行的保护区块链隐私的技术,它可以保证交易一方知道秘密而不泄露. Zerocoin是利用零知识证明来保护用户隐私的数字货币[40 ] . Sasson 等[41 ] 在Zerocoin的基础上开发了Zerocash,利用zk-SNARKs技术能够隐藏交易数据信息. 利用零知识证明技术可以有效地保护隐私,但需要消耗更多的时间来生成和验证证明. Guan等[42 ] 提出基于zk-SNARKs的高效隐私保护账户模型区块链. 该模型为每个账户提供了明文余额和零知识余额两部分,保护用户的资金交易. ...

... [37 ]为了设计隐私保护方案,提出利用同态加密技术改进区块的数据结构,达到加密区块数据的目的. 刘彦松等[38 ] 利用同态加密算法提出电子健康记录的隐私保护方案,提高了患者在链上的数据隐私安全. Ma等[39 ] 提出高效的账户模型区块链的NIZK方案,在该方案中,利用同态加密技术隐藏了交易余额. 零知识证明是流行的保护区块链隐私的技术,它可以保证交易一方知道秘密而不泄露. Zerocoin是利用零知识证明来保护用户隐私的数字货币[40 ] . Sasson 等[41 ] 在Zerocoin的基础上开发了Zerocash,利用zk-SNARKs技术能够隐藏交易数据信息. 利用零知识证明技术可以有效地保护隐私,但需要消耗更多的时间来生成和验证证明. Guan等[42 ] 提出基于zk-SNARKs的高效隐私保护账户模型区块链. 该模型为每个账户提供了明文余额和零知识余额两部分,保护用户的资金交易. ...

基于同态加密和区块链技术的车联网隐私保护方案

2

2020

... 此外可以先链下加密再上链,即先在链下通过加密的方式将隐私数据加密后,再将密文上链存储. Azaria等[35 ] 提出基于区块链的电子病历管理系统MedRec,利用密钥对数据加密,加密密钥通过链下中心化的方式进行管理. Zhang等[36 ] 提出基于身份的加密隐私保护方案,能够有效地提高非交易场景的数据私密性. 区块链中可以用于隐私数据加密的技术有同态加密、零知识证明、zk-SNARK等. 同态加密是加密函数,利用该函数处理加密数据得到的结果与处理明文数据后得到的结果相同. 王瑞锦等[37 -39 ] 利用同态加密技术,保障链上的数据隐私安全. 王瑞锦等[37 ] 为了设计隐私保护方案,提出利用同态加密技术改进区块的数据结构,达到加密区块数据的目的. 刘彦松等[38 ] 利用同态加密算法提出电子健康记录的隐私保护方案,提高了患者在链上的数据隐私安全. Ma等[39 ] 提出高效的账户模型区块链的NIZK方案,在该方案中,利用同态加密技术隐藏了交易余额. 零知识证明是流行的保护区块链隐私的技术,它可以保证交易一方知道秘密而不泄露. Zerocoin是利用零知识证明来保护用户隐私的数字货币[40 ] . Sasson 等[41 ] 在Zerocoin的基础上开发了Zerocash,利用zk-SNARKs技术能够隐藏交易数据信息. 利用零知识证明技术可以有效地保护隐私,但需要消耗更多的时间来生成和验证证明. Guan等[42 ] 提出基于zk-SNARKs的高效隐私保护账户模型区块链. 该模型为每个账户提供了明文余额和零知识余额两部分,保护用户的资金交易. ...

... [37 ]为了设计隐私保护方案,提出利用同态加密技术改进区块的数据结构,达到加密区块数据的目的. 刘彦松等[38 ] 利用同态加密算法提出电子健康记录的隐私保护方案,提高了患者在链上的数据隐私安全. Ma等[39 ] 提出高效的账户模型区块链的NIZK方案,在该方案中,利用同态加密技术隐藏了交易余额. 零知识证明是流行的保护区块链隐私的技术,它可以保证交易一方知道秘密而不泄露. Zerocoin是利用零知识证明来保护用户隐私的数字货币[40 ] . Sasson 等[41 ] 在Zerocoin的基础上开发了Zerocash,利用zk-SNARKs技术能够隐藏交易数据信息. 利用零知识证明技术可以有效地保护隐私,但需要消耗更多的时间来生成和验证证明. Guan等[42 ] 提出基于zk-SNARKs的高效隐私保护账户模型区块链. 该模型为每个账户提供了明文余额和零知识余额两部分,保护用户的资金交易. ...

基于区块链的链上数据安全共享体系研究

1

2020

... 此外可以先链下加密再上链,即先在链下通过加密的方式将隐私数据加密后,再将密文上链存储. Azaria等[35 ] 提出基于区块链的电子病历管理系统MedRec,利用密钥对数据加密,加密密钥通过链下中心化的方式进行管理. Zhang等[36 ] 提出基于身份的加密隐私保护方案,能够有效地提高非交易场景的数据私密性. 区块链中可以用于隐私数据加密的技术有同态加密、零知识证明、zk-SNARK等. 同态加密是加密函数,利用该函数处理加密数据得到的结果与处理明文数据后得到的结果相同. 王瑞锦等[37 -39 ] 利用同态加密技术,保障链上的数据隐私安全. 王瑞锦等[37 ] 为了设计隐私保护方案,提出利用同态加密技术改进区块的数据结构,达到加密区块数据的目的. 刘彦松等[38 ] 利用同态加密算法提出电子健康记录的隐私保护方案,提高了患者在链上的数据隐私安全. Ma等[39 ] 提出高效的账户模型区块链的NIZK方案,在该方案中,利用同态加密技术隐藏了交易余额. 零知识证明是流行的保护区块链隐私的技术,它可以保证交易一方知道秘密而不泄露. Zerocoin是利用零知识证明来保护用户隐私的数字货币[40 ] . Sasson 等[41 ] 在Zerocoin的基础上开发了Zerocash,利用zk-SNARKs技术能够隐藏交易数据信息. 利用零知识证明技术可以有效地保护隐私,但需要消耗更多的时间来生成和验证证明. Guan等[42 ] 提出基于zk-SNARKs的高效隐私保护账户模型区块链. 该模型为每个账户提供了明文余额和零知识余额两部分,保护用户的资金交易. ...

基于区块链的链上数据安全共享体系研究

1

2020

... 此外可以先链下加密再上链,即先在链下通过加密的方式将隐私数据加密后,再将密文上链存储. Azaria等[35 ] 提出基于区块链的电子病历管理系统MedRec,利用密钥对数据加密,加密密钥通过链下中心化的方式进行管理. Zhang等[36 ] 提出基于身份的加密隐私保护方案,能够有效地提高非交易场景的数据私密性. 区块链中可以用于隐私数据加密的技术有同态加密、零知识证明、zk-SNARK等. 同态加密是加密函数,利用该函数处理加密数据得到的结果与处理明文数据后得到的结果相同. 王瑞锦等[37 -39 ] 利用同态加密技术,保障链上的数据隐私安全. 王瑞锦等[37 ] 为了设计隐私保护方案,提出利用同态加密技术改进区块的数据结构,达到加密区块数据的目的. 刘彦松等[38 ] 利用同态加密算法提出电子健康记录的隐私保护方案,提高了患者在链上的数据隐私安全. Ma等[39 ] 提出高效的账户模型区块链的NIZK方案,在该方案中,利用同态加密技术隐藏了交易余额. 零知识证明是流行的保护区块链隐私的技术,它可以保证交易一方知道秘密而不泄露. Zerocoin是利用零知识证明来保护用户隐私的数字货币[40 ] . Sasson 等[41 ] 在Zerocoin的基础上开发了Zerocash,利用zk-SNARKs技术能够隐藏交易数据信息. 利用零知识证明技术可以有效地保护隐私,但需要消耗更多的时间来生成和验证证明. Guan等[42 ] 提出基于zk-SNARKs的高效隐私保护账户模型区块链. 该模型为每个账户提供了明文余额和零知识余额两部分,保护用户的资金交易. ...

An efficient NIZK scheme for privacy-preserving transactions over account-model blockchain

2

2021

... 此外可以先链下加密再上链,即先在链下通过加密的方式将隐私数据加密后,再将密文上链存储. Azaria等[35 ] 提出基于区块链的电子病历管理系统MedRec,利用密钥对数据加密,加密密钥通过链下中心化的方式进行管理. Zhang等[36 ] 提出基于身份的加密隐私保护方案,能够有效地提高非交易场景的数据私密性. 区块链中可以用于隐私数据加密的技术有同态加密、零知识证明、zk-SNARK等. 同态加密是加密函数,利用该函数处理加密数据得到的结果与处理明文数据后得到的结果相同. 王瑞锦等[37 -39 ] 利用同态加密技术,保障链上的数据隐私安全. 王瑞锦等[37 ] 为了设计隐私保护方案,提出利用同态加密技术改进区块的数据结构,达到加密区块数据的目的. 刘彦松等[38 ] 利用同态加密算法提出电子健康记录的隐私保护方案,提高了患者在链上的数据隐私安全. Ma等[39 ] 提出高效的账户模型区块链的NIZK方案,在该方案中,利用同态加密技术隐藏了交易余额. 零知识证明是流行的保护区块链隐私的技术,它可以保证交易一方知道秘密而不泄露. Zerocoin是利用零知识证明来保护用户隐私的数字货币[40 ] . Sasson 等[41 ] 在Zerocoin的基础上开发了Zerocash,利用zk-SNARKs技术能够隐藏交易数据信息. 利用零知识证明技术可以有效地保护隐私,但需要消耗更多的时间来生成和验证证明. Guan等[42 ] 提出基于zk-SNARKs的高效隐私保护账户模型区块链. 该模型为每个账户提供了明文余额和零知识余额两部分,保护用户的资金交易. ...

... [39 ]提出高效的账户模型区块链的NIZK方案,在该方案中,利用同态加密技术隐藏了交易余额. 零知识证明是流行的保护区块链隐私的技术,它可以保证交易一方知道秘密而不泄露. Zerocoin是利用零知识证明来保护用户隐私的数字货币[40 ] . Sasson 等[41 ] 在Zerocoin的基础上开发了Zerocash,利用zk-SNARKs技术能够隐藏交易数据信息. 利用零知识证明技术可以有效地保护隐私,但需要消耗更多的时间来生成和验证证明. Guan等[42 ] 提出基于zk-SNARKs的高效隐私保护账户模型区块链. 该模型为每个账户提供了明文余额和零知识余额两部分,保护用户的资金交易. ...

1

... 此外可以先链下加密再上链,即先在链下通过加密的方式将隐私数据加密后,再将密文上链存储. Azaria等[35 ] 提出基于区块链的电子病历管理系统MedRec,利用密钥对数据加密,加密密钥通过链下中心化的方式进行管理. Zhang等[36 ] 提出基于身份的加密隐私保护方案,能够有效地提高非交易场景的数据私密性. 区块链中可以用于隐私数据加密的技术有同态加密、零知识证明、zk-SNARK等. 同态加密是加密函数,利用该函数处理加密数据得到的结果与处理明文数据后得到的结果相同. 王瑞锦等[37 -39 ] 利用同态加密技术,保障链上的数据隐私安全. 王瑞锦等[37 ] 为了设计隐私保护方案,提出利用同态加密技术改进区块的数据结构,达到加密区块数据的目的. 刘彦松等[38 ] 利用同态加密算法提出电子健康记录的隐私保护方案,提高了患者在链上的数据隐私安全. Ma等[39 ] 提出高效的账户模型区块链的NIZK方案,在该方案中,利用同态加密技术隐藏了交易余额. 零知识证明是流行的保护区块链隐私的技术,它可以保证交易一方知道秘密而不泄露. Zerocoin是利用零知识证明来保护用户隐私的数字货币[40 ] . Sasson 等[41 ] 在Zerocoin的基础上开发了Zerocash,利用zk-SNARKs技术能够隐藏交易数据信息. 利用零知识证明技术可以有效地保护隐私,但需要消耗更多的时间来生成和验证证明. Guan等[42 ] 提出基于zk-SNARKs的高效隐私保护账户模型区块链. 该模型为每个账户提供了明文余额和零知识余额两部分,保护用户的资金交易. ...

1

... 此外可以先链下加密再上链,即先在链下通过加密的方式将隐私数据加密后,再将密文上链存储. Azaria等[35 ] 提出基于区块链的电子病历管理系统MedRec,利用密钥对数据加密,加密密钥通过链下中心化的方式进行管理. Zhang等[36 ] 提出基于身份的加密隐私保护方案,能够有效地提高非交易场景的数据私密性. 区块链中可以用于隐私数据加密的技术有同态加密、零知识证明、zk-SNARK等. 同态加密是加密函数,利用该函数处理加密数据得到的结果与处理明文数据后得到的结果相同. 王瑞锦等[37 -39 ] 利用同态加密技术,保障链上的数据隐私安全. 王瑞锦等[37 ] 为了设计隐私保护方案,提出利用同态加密技术改进区块的数据结构,达到加密区块数据的目的. 刘彦松等[38 ] 利用同态加密算法提出电子健康记录的隐私保护方案,提高了患者在链上的数据隐私安全. Ma等[39 ] 提出高效的账户模型区块链的NIZK方案,在该方案中,利用同态加密技术隐藏了交易余额. 零知识证明是流行的保护区块链隐私的技术,它可以保证交易一方知道秘密而不泄露. Zerocoin是利用零知识证明来保护用户隐私的数字货币[40 ] . Sasson 等[41 ] 在Zerocoin的基础上开发了Zerocash,利用zk-SNARKs技术能够隐藏交易数据信息. 利用零知识证明技术可以有效地保护隐私,但需要消耗更多的时间来生成和验证证明. Guan等[42 ] 提出基于zk-SNARKs的高效隐私保护账户模型区块链. 该模型为每个账户提供了明文余额和零知识余额两部分,保护用户的资金交易. ...

1

... 此外可以先链下加密再上链,即先在链下通过加密的方式将隐私数据加密后,再将密文上链存储. Azaria等[35 ] 提出基于区块链的电子病历管理系统MedRec,利用密钥对数据加密,加密密钥通过链下中心化的方式进行管理. Zhang等[36 ] 提出基于身份的加密隐私保护方案,能够有效地提高非交易场景的数据私密性. 区块链中可以用于隐私数据加密的技术有同态加密、零知识证明、zk-SNARK等. 同态加密是加密函数,利用该函数处理加密数据得到的结果与处理明文数据后得到的结果相同. 王瑞锦等[37 -39 ] 利用同态加密技术,保障链上的数据隐私安全. 王瑞锦等[37 ] 为了设计隐私保护方案,提出利用同态加密技术改进区块的数据结构,达到加密区块数据的目的. 刘彦松等[38 ] 利用同态加密算法提出电子健康记录的隐私保护方案,提高了患者在链上的数据隐私安全. Ma等[39 ] 提出高效的账户模型区块链的NIZK方案,在该方案中,利用同态加密技术隐藏了交易余额. 零知识证明是流行的保护区块链隐私的技术,它可以保证交易一方知道秘密而不泄露. Zerocoin是利用零知识证明来保护用户隐私的数字货币[40 ] . Sasson 等[41 ] 在Zerocoin的基础上开发了Zerocash,利用zk-SNARKs技术能够隐藏交易数据信息. 利用零知识证明技术可以有效地保护隐私,但需要消耗更多的时间来生成和验证证明. Guan等[42 ] 提出基于zk-SNARKs的高效隐私保护账户模型区块链. 该模型为每个账户提供了明文余额和零知识余额两部分,保护用户的资金交易. ...

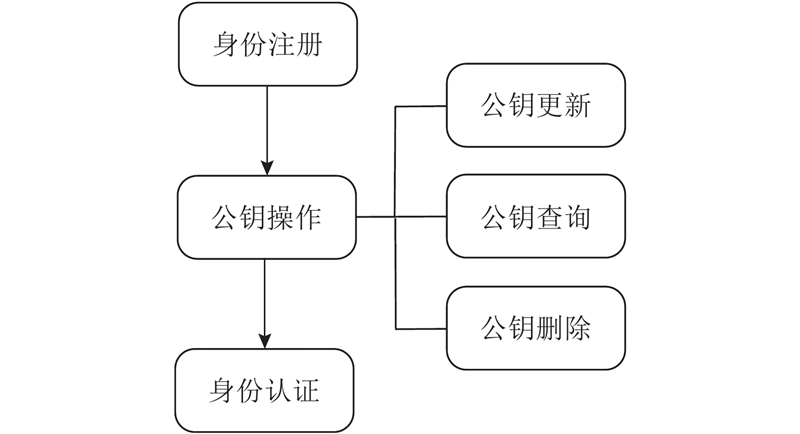

2

... Fromknecht等[43 -44 ] 首次提出基于区块链的去中心化PKI系统Certcoin. 核心思想是将用户证书保存在区块链中,关联用户身份与证书公钥并将关联信息公布在区块链网络中,从而实现分布式PKI系统. 证书的签发过程对所有用户公开透明,可以有效地处理中心化PKI体系具有的CA不透明不可信问题和单点故障问题. Certcoin提出基于区块链的分布式PKI系统的一般流程,后续相关工作在此流程上开展,主要步骤如图3 所示. ...

... 通过身份认证和权限访问控制技术来实现区块链上数据的安全访问是国内外研究的重点. 对于区块链身份认证技术,国外侧重于研究分布式PKI系统,Fromknecht等[43 -44 ] 率先提出分布式PKI框架Certcoin,通过身份划分[47 ] 、加密技术[49 ] 方式来提高系统的规模与安全性. 国内将重点放在改进以CA为中心的PKI系统. 对于权限访问控制技术,早年间国外提出一系列经典的访问控制模型,如基于属性的访问控制、基于角色的访问控制. 近年来国内外研究人员采用智能合约、链上链下协同技术手段,在区块链上应用经典访问控制模型,都取得了良好的进展. ...

2

... Fromknecht等[43 -44 ] 首次提出基于区块链的去中心化PKI系统Certcoin. 核心思想是将用户证书保存在区块链中,关联用户身份与证书公钥并将关联信息公布在区块链网络中,从而实现分布式PKI系统. 证书的签发过程对所有用户公开透明,可以有效地处理中心化PKI体系具有的CA不透明不可信问题和单点故障问题. Certcoin提出基于区块链的分布式PKI系统的一般流程,后续相关工作在此流程上开展,主要步骤如图3 所示. ...

... 通过身份认证和权限访问控制技术来实现区块链上数据的安全访问是国内外研究的重点. 对于区块链身份认证技术,国外侧重于研究分布式PKI系统,Fromknecht等[43 -44 ] 率先提出分布式PKI框架Certcoin,通过身份划分[47 ] 、加密技术[49 ] 方式来提高系统的规模与安全性. 国内将重点放在改进以CA为中心的PKI系统. 对于权限访问控制技术,早年间国外提出一系列经典的访问控制模型,如基于属性的访问控制、基于角色的访问控制. 近年来国内外研究人员采用智能合约、链上链下协同技术手段,在区块链上应用经典访问控制模型,都取得了良好的进展. ...

2

... 因为交易信息在区块链上公开透明,Certcoin所采用的用户身份与证书公钥相关联的模式会泄露用户身份隐私,不适用于移动网络、物联网对隐私要求高的情景. Axon等[45 -49 ] 在Certcoin模型提出的区块链分布式PKI系统的一般流程的基础上进行改进. Axon等[45 -46 ] 提出隐私感知框架PB-PKI,该框架在链下存储密钥,利用链下密钥对链上密钥加密保护,避免了用户身份与公钥相绑定,从而保护身份隐私. 该框架将用户身份隐私分成全局隐私和邻近局部隐私2种类别. 在邻近可信节点中,用户身份和公钥相绑定. 在全局不可信的节点中,利用线下密钥达到身份隐私保护的目标. Ali等[47 ] 在区块链系统Namecoin[48 ] 上,提出构建大规模部署分布式PKI系统的方法Blockstack. 该方法将用户身份分为可读和保密2类,仅将用户可读身份和公钥进行绑定,实现了交叉链之间的迁移. Bui等[49 ] 针对证书撤销问题,提出在分布式组成员管理中,实体用公钥表示,授权信息被编码到签名证书中,再把撤销证书的哈希值存在区块链上. ...

... [45 -46 ]提出隐私感知框架PB-PKI,该框架在链下存储密钥,利用链下密钥对链上密钥加密保护,避免了用户身份与公钥相绑定,从而保护身份隐私. 该框架将用户身份隐私分成全局隐私和邻近局部隐私2种类别. 在邻近可信节点中,用户身份和公钥相绑定. 在全局不可信的节点中,利用线下密钥达到身份隐私保护的目标. Ali等[47 ] 在区块链系统Namecoin[48 ] 上,提出构建大规模部署分布式PKI系统的方法Blockstack. 该方法将用户身份分为可读和保密2类,仅将用户可读身份和公钥进行绑定,实现了交叉链之间的迁移. Bui等[49 ] 针对证书撤销问题,提出在分布式组成员管理中,实体用公钥表示,授权信息被编码到签名证书中,再把撤销证书的哈希值存在区块链上. ...

1

... 因为交易信息在区块链上公开透明,Certcoin所采用的用户身份与证书公钥相关联的模式会泄露用户身份隐私,不适用于移动网络、物联网对隐私要求高的情景. Axon等[45 -49 ] 在Certcoin模型提出的区块链分布式PKI系统的一般流程的基础上进行改进. Axon等[45 -46 ] 提出隐私感知框架PB-PKI,该框架在链下存储密钥,利用链下密钥对链上密钥加密保护,避免了用户身份与公钥相绑定,从而保护身份隐私. 该框架将用户身份隐私分成全局隐私和邻近局部隐私2种类别. 在邻近可信节点中,用户身份和公钥相绑定. 在全局不可信的节点中,利用线下密钥达到身份隐私保护的目标. Ali等[47 ] 在区块链系统Namecoin[48 ] 上,提出构建大规模部署分布式PKI系统的方法Blockstack. 该方法将用户身份分为可读和保密2类,仅将用户可读身份和公钥进行绑定,实现了交叉链之间的迁移. Bui等[49 ] 针对证书撤销问题,提出在分布式组成员管理中,实体用公钥表示,授权信息被编码到签名证书中,再把撤销证书的哈希值存在区块链上. ...

2

... 因为交易信息在区块链上公开透明,Certcoin所采用的用户身份与证书公钥相关联的模式会泄露用户身份隐私,不适用于移动网络、物联网对隐私要求高的情景. Axon等[45 -49 ] 在Certcoin模型提出的区块链分布式PKI系统的一般流程的基础上进行改进. Axon等[45 -46 ] 提出隐私感知框架PB-PKI,该框架在链下存储密钥,利用链下密钥对链上密钥加密保护,避免了用户身份与公钥相绑定,从而保护身份隐私. 该框架将用户身份隐私分成全局隐私和邻近局部隐私2种类别. 在邻近可信节点中,用户身份和公钥相绑定. 在全局不可信的节点中,利用线下密钥达到身份隐私保护的目标. Ali等[47 ] 在区块链系统Namecoin[48 ] 上,提出构建大规模部署分布式PKI系统的方法Blockstack. 该方法将用户身份分为可读和保密2类,仅将用户可读身份和公钥进行绑定,实现了交叉链之间的迁移. Bui等[49 ] 针对证书撤销问题,提出在分布式组成员管理中,实体用公钥表示,授权信息被编码到签名证书中,再把撤销证书的哈希值存在区块链上. ...

... 通过身份认证和权限访问控制技术来实现区块链上数据的安全访问是国内外研究的重点. 对于区块链身份认证技术,国外侧重于研究分布式PKI系统,Fromknecht等[43 -44 ] 率先提出分布式PKI框架Certcoin,通过身份划分[47 ] 、加密技术[49 ] 方式来提高系统的规模与安全性. 国内将重点放在改进以CA为中心的PKI系统. 对于权限访问控制技术,早年间国外提出一系列经典的访问控制模型,如基于属性的访问控制、基于角色的访问控制. 近年来国内外研究人员采用智能合约、链上链下协同技术手段,在区块链上应用经典访问控制模型,都取得了良好的进展. ...

1

... 因为交易信息在区块链上公开透明,Certcoin所采用的用户身份与证书公钥相关联的模式会泄露用户身份隐私,不适用于移动网络、物联网对隐私要求高的情景. Axon等[45 -49 ] 在Certcoin模型提出的区块链分布式PKI系统的一般流程的基础上进行改进. Axon等[45 -46 ] 提出隐私感知框架PB-PKI,该框架在链下存储密钥,利用链下密钥对链上密钥加密保护,避免了用户身份与公钥相绑定,从而保护身份隐私. 该框架将用户身份隐私分成全局隐私和邻近局部隐私2种类别. 在邻近可信节点中,用户身份和公钥相绑定. 在全局不可信的节点中,利用线下密钥达到身份隐私保护的目标. Ali等[47 ] 在区块链系统Namecoin[48 ] 上,提出构建大规模部署分布式PKI系统的方法Blockstack. 该方法将用户身份分为可读和保密2类,仅将用户可读身份和公钥进行绑定,实现了交叉链之间的迁移. Bui等[49 ] 针对证书撤销问题,提出在分布式组成员管理中,实体用公钥表示,授权信息被编码到签名证书中,再把撤销证书的哈希值存在区块链上. ...

3

... 因为交易信息在区块链上公开透明,Certcoin所采用的用户身份与证书公钥相关联的模式会泄露用户身份隐私,不适用于移动网络、物联网对隐私要求高的情景. Axon等[45 -49 ] 在Certcoin模型提出的区块链分布式PKI系统的一般流程的基础上进行改进. Axon等[45 -46 ] 提出隐私感知框架PB-PKI,该框架在链下存储密钥,利用链下密钥对链上密钥加密保护,避免了用户身份与公钥相绑定,从而保护身份隐私. 该框架将用户身份隐私分成全局隐私和邻近局部隐私2种类别. 在邻近可信节点中,用户身份和公钥相绑定. 在全局不可信的节点中,利用线下密钥达到身份隐私保护的目标. Ali等[47 ] 在区块链系统Namecoin[48 ] 上,提出构建大规模部署分布式PKI系统的方法Blockstack. 该方法将用户身份分为可读和保密2类,仅将用户可读身份和公钥进行绑定,实现了交叉链之间的迁移. Bui等[49 ] 针对证书撤销问题,提出在分布式组成员管理中,实体用公钥表示,授权信息被编码到签名证书中,再把撤销证书的哈希值存在区块链上. ...

... [49 ]针对证书撤销问题,提出在分布式组成员管理中,实体用公钥表示,授权信息被编码到签名证书中,再把撤销证书的哈希值存在区块链上. ...

... 通过身份认证和权限访问控制技术来实现区块链上数据的安全访问是国内外研究的重点. 对于区块链身份认证技术,国外侧重于研究分布式PKI系统,Fromknecht等[43 -44 ] 率先提出分布式PKI框架Certcoin,通过身份划分[47 ] 、加密技术[49 ] 方式来提高系统的规模与安全性. 国内将重点放在改进以CA为中心的PKI系统. 对于权限访问控制技术,早年间国外提出一系列经典的访问控制模型,如基于属性的访问控制、基于角色的访问控制. 近年来国内外研究人员采用智能合约、链上链下协同技术手段,在区块链上应用经典访问控制模型,都取得了良好的进展. ...

1

... Matsumoto等[50 ] 针对CA中间人攻击的问题,提出可以自动响应未授权证书的PKI框架IKP. IKP在以太坊上利用经济机制鼓励用户举报非法证书,惩罚颁布非法证书的CA. 利用智能合约和共识机制,在保证原有功能的前提下实现去中心化. Chen等[51 ] 为安全传输协议(transport layer security,TLS)连接提出基于区块链的公共高效审计方案Certchain. 该系统提出基于可靠性等级的共识协议,设计数据结构CertOper来支持证书转发的溯源性. Certchain提出利用双重计数布隆过滤器来消除误报的方法,开展高效的证书撤销检查查询. Wang等[52 ] 针对CA易签署虚假证书的问题,利用区块链的证书透明性和吊销透明性,平衡CA的中心权限.证书区块链充当仅附加的公共日志,用来监视CA的证书签名和撤销操作,授予SSL/TLS Web服务器对证书的协作控制权. 撤销情况视为一笔交易,发布在区块链上. ...

1

... Matsumoto等[50 ] 针对CA中间人攻击的问题,提出可以自动响应未授权证书的PKI框架IKP. IKP在以太坊上利用经济机制鼓励用户举报非法证书,惩罚颁布非法证书的CA. 利用智能合约和共识机制,在保证原有功能的前提下实现去中心化. Chen等[51 ] 为安全传输协议(transport layer security,TLS)连接提出基于区块链的公共高效审计方案Certchain. 该系统提出基于可靠性等级的共识协议,设计数据结构CertOper来支持证书转发的溯源性. Certchain提出利用双重计数布隆过滤器来消除误报的方法,开展高效的证书撤销检查查询. Wang等[52 ] 针对CA易签署虚假证书的问题,利用区块链的证书透明性和吊销透明性,平衡CA的中心权限.证书区块链充当仅附加的公共日志,用来监视CA的证书签名和撤销操作,授予SSL/TLS Web服务器对证书的协作控制权. 撤销情况视为一笔交易,发布在区块链上. ...

Blockchain-based certificate transparency and revocation transparency

1

2020

... Matsumoto等[50 ] 针对CA中间人攻击的问题,提出可以自动响应未授权证书的PKI框架IKP. IKP在以太坊上利用经济机制鼓励用户举报非法证书,惩罚颁布非法证书的CA. 利用智能合约和共识机制,在保证原有功能的前提下实现去中心化. Chen等[51 ] 为安全传输协议(transport layer security,TLS)连接提出基于区块链的公共高效审计方案Certchain. 该系统提出基于可靠性等级的共识协议,设计数据结构CertOper来支持证书转发的溯源性. Certchain提出利用双重计数布隆过滤器来消除误报的方法,开展高效的证书撤销检查查询. Wang等[52 ] 针对CA易签署虚假证书的问题,利用区块链的证书透明性和吊销透明性,平衡CA的中心权限.证书区块链充当仅附加的公共日志,用来监视CA的证书签名和撤销操作,授予SSL/TLS Web服务器对证书的协作控制权. 撤销情况视为一笔交易,发布在区块链上. ...

基于区块链的大数据访问控制机制

1

2019

... 很多学者利用智能合约具备自动运行的特性,基于智能合约进行访问控制. 刘敖迪等[53 ] 提出基于以太坊的大数据访问控制框架BBAC-BD. 该框架在标准基于属性的访问控制模型[54 ] 基础上优化,设计新的区块链事务存储架构,通过智能合约完成对大数据资源全自动的访问管理. 该框架由4个核心部分组成,包含属性权威、策略管理点、策略决策点和策略执行点. 其中,属性权威、策略管理点、策略决策点利用智能合约进行实现. 属性权威用来事先收集整理区块链事务中的属性信息,策略管理点结合属性信息对区块链中的访问控制策略事务进行收集整合,策略决策点用来判决用户的访问请求是否合法. 策略执行点作为访问控制客户端,用来与区块链进行交互,保障策略的正确执行. ...

基于区块链的大数据访问控制机制

1

2019

... 很多学者利用智能合约具备自动运行的特性,基于智能合约进行访问控制. 刘敖迪等[53 ] 提出基于以太坊的大数据访问控制框架BBAC-BD. 该框架在标准基于属性的访问控制模型[54 ] 基础上优化,设计新的区块链事务存储架构,通过智能合约完成对大数据资源全自动的访问管理. 该框架由4个核心部分组成,包含属性权威、策略管理点、策略决策点和策略执行点. 其中,属性权威、策略管理点、策略决策点利用智能合约进行实现. 属性权威用来事先收集整理区块链事务中的属性信息,策略管理点结合属性信息对区块链中的访问控制策略事务进行收集整合,策略决策点用来判决用户的访问请求是否合法. 策略执行点作为访问控制客户端,用来与区块链进行交互,保障策略的正确执行. ...

1

... 很多学者利用智能合约具备自动运行的特性,基于智能合约进行访问控制. 刘敖迪等[53 ] 提出基于以太坊的大数据访问控制框架BBAC-BD. 该框架在标准基于属性的访问控制模型[54 ] 基础上优化,设计新的区块链事务存储架构,通过智能合约完成对大数据资源全自动的访问管理. 该框架由4个核心部分组成,包含属性权威、策略管理点、策略决策点和策略执行点. 其中,属性权威、策略管理点、策略决策点利用智能合约进行实现. 属性权威用来事先收集整理区块链事务中的属性信息,策略管理点结合属性信息对区块链中的访问控制策略事务进行收集整合,策略决策点用来判决用户的访问请求是否合法. 策略执行点作为访问控制客户端,用来与区块链进行交互,保障策略的正确执行. ...

1

... 角色访问控制模型赋予用户角色,根据角色授予相应权限,避免了用户与权限的一一对应,精简了对权限的管理. 近年来,基于智能合约的角色访问控制模型成为了研究热点. MedRec[55 -56 ] 针对医疗数据管理难度高、数据主体复杂及隐私保护不完备等不足,在区块链上采用智能合约对医疗数据实施访问控制,针对不同部门、不同层级的医疗数据采取分布式的数据整合和访问控制. MedRec 具有3种层级的合约,注册合约用来管理患者身份信息,授权合约用来实现数据的权限管理,关联合约SC绑定患者的身份信息及对应的角色权限. MedRec可以避免医疗机构在未征得病人同意的条件下访问病人的医疗数据,有效保护了病人的隐私. Cruz等[57 ] 在基于角色的访问控制模型基础上,设计基于智能合约的角色访问控制模型RBAC-SC,利用智能合约发布用户的角色,分配角色的信息,确定用户对角色的所有权. ...

1

... 角色访问控制模型赋予用户角色,根据角色授予相应权限,避免了用户与权限的一一对应,精简了对权限的管理. 近年来,基于智能合约的角色访问控制模型成为了研究热点. MedRec[55 -56 ] 针对医疗数据管理难度高、数据主体复杂及隐私保护不完备等不足,在区块链上采用智能合约对医疗数据实施访问控制,针对不同部门、不同层级的医疗数据采取分布式的数据整合和访问控制. MedRec 具有3种层级的合约,注册合约用来管理患者身份信息,授权合约用来实现数据的权限管理,关联合约SC绑定患者的身份信息及对应的角色权限. MedRec可以避免医疗机构在未征得病人同意的条件下访问病人的医疗数据,有效保护了病人的隐私. Cruz等[57 ] 在基于角色的访问控制模型基础上,设计基于智能合约的角色访问控制模型RBAC-SC,利用智能合约发布用户的角色,分配角色的信息,确定用户对角色的所有权. ...

RBAC-SC: role-based access control using smart contract

1

2018

... 角色访问控制模型赋予用户角色,根据角色授予相应权限,避免了用户与权限的一一对应,精简了对权限的管理. 近年来,基于智能合约的角色访问控制模型成为了研究热点. MedRec[55 -56 ] 针对医疗数据管理难度高、数据主体复杂及隐私保护不完备等不足,在区块链上采用智能合约对医疗数据实施访问控制,针对不同部门、不同层级的医疗数据采取分布式的数据整合和访问控制. MedRec 具有3种层级的合约,注册合约用来管理患者身份信息,授权合约用来实现数据的权限管理,关联合约SC绑定患者的身份信息及对应的角色权限. MedRec可以避免医疗机构在未征得病人同意的条件下访问病人的医疗数据,有效保护了病人的隐私. Cruz等[57 ] 在基于角色的访问控制模型基础上,设计基于智能合约的角色访问控制模型RBAC-SC,利用智能合约发布用户的角色,分配角色的信息,确定用户对角色的所有权. ...

1

... 一些工作在访问控制模型的基础上采取密码学相关技术,使得系统更加安全可信. Ding等[58 ] 提出基于智能合约的属性加密安全访问控制模型,可以实现细粒度的访问控制. Alansari等[59 -60 ] 采用可信执行环境,保障智能合约的安全执行. ...

1

... 一些工作在访问控制模型的基础上采取密码学相关技术,使得系统更加安全可信. Ding等[58 ] 提出基于智能合约的属性加密安全访问控制模型,可以实现细粒度的访问控制. Alansari等[59 -60 ] 采用可信执行环境,保障智能合约的安全执行. ...

1

... 一些工作在访问控制模型的基础上采取密码学相关技术,使得系统更加安全可信. Ding等[58 ] 提出基于智能合约的属性加密安全访问控制模型,可以实现细粒度的访问控制. Alansari等[59 -60 ] 采用可信执行环境,保障智能合约的安全执行. ...

FairAccess: a new blockchain-based access control framework for the Internet of things

2

2016

... Ouaddah等[61 -63 ] 通过链上链下数据协同,将数据授权信息在区块链上进行登记留存,保障链下数据访问历史的可追溯性. FairAccess[61 -62 ] 引入授权、获取、委托和撤销访问4种交易类型,在区块链中记载采取的访问控制策略. 在该机制中,需要被访问的资源存储在链下,资源访问请求方获得许可后会获得授权令牌,授权令牌表明资源访问请求方有对资源的访问权利,令牌由链下资源所有者利用数据申请方的公钥进行签名,确保真实可靠性. ...

... [61 -62 ]引入授权、获取、委托和撤销访问4种交易类型,在区块链中记载采取的访问控制策略. 在该机制中,需要被访问的资源存储在链下,资源访问请求方获得许可后会获得授权令牌,授权令牌表明资源访问请求方有对资源的访问权利,令牌由链下资源所有者利用数据申请方的公钥进行签名,确保真实可靠性. ...

1

... Ouaddah等[61 -63 ] 通过链上链下数据协同,将数据授权信息在区块链上进行登记留存,保障链下数据访问历史的可追溯性. FairAccess[61 -62 ] 引入授权、获取、委托和撤销访问4种交易类型,在区块链中记载采取的访问控制策略. 在该机制中,需要被访问的资源存储在链下,资源访问请求方获得许可后会获得授权令牌,授权令牌表明资源访问请求方有对资源的访问权利,令牌由链下资源所有者利用数据申请方的公钥进行签名,确保真实可靠性. ...

2

... Ouaddah等[61 -63 ] 通过链上链下数据协同,将数据授权信息在区块链上进行登记留存,保障链下数据访问历史的可追溯性. FairAccess[61 -62 ] 引入授权、获取、委托和撤销访问4种交易类型,在区块链中记载采取的访问控制策略. 在该机制中,需要被访问的资源存储在链下,资源访问请求方获得许可后会获得授权令牌,授权令牌表明资源访问请求方有对资源的访问权利,令牌由链下资源所有者利用数据申请方的公钥进行签名,确保真实可靠性. ...

... FairAccess类似于比特币中的UTXO,有利于进行透明化细粒度的权限访问管理. CapChain[63 ] 将区块链上的访问控制应用于物联网场景,将访问权限当作数字资产,在用户之间传递. 物联网设备使用者根据访问控制策略设置物联网设备的访问控制规则,将该规则上传到区块链上向其他用户公开. 设备可以在区块链上验证用户是否有授权许可,决定是否向用户开放权限. ...

3

... 在数据共享过程中,存在节点查询链上其他节点数据并进行分析使用的情况. Mcconaghy等[64 -71 ] 结合数据库技术与区块链,实现了区块链数据查询. ChainSQL[64 ] 把数据记录在底层的一个数据库中,将数据库操作日志存储在区块链上,能够利用日志记录查询任一时间数据库表记录的数据. BigchainDB[65 ] 把区块链去中心化和防篡改特点应用到分布式数据库中,采用基于管程的一致性策略来保护数据隐私,提供NoSQL语句实现数据查询. EtherQL[66 ] 可以实现数据范围查询和第k 大查询,方法是实时监听链上数据并同步在MongoDB上,使用MongoDB查询. ...

... [64 ]把数据记录在底层的一个数据库中,将数据库操作日志存储在区块链上,能够利用日志记录查询任一时间数据库表记录的数据. BigchainDB[65 ] 把区块链去中心化和防篡改特点应用到分布式数据库中,采用基于管程的一致性策略来保护数据隐私,提供NoSQL语句实现数据查询. EtherQL[66 ] 可以实现数据范围查询和第k 大查询,方法是实时监听链上数据并同步在MongoDB上,使用MongoDB查询. ...

... Comparison of blockchain single party data trusted query performance