随着世界逐步迈入万物互联时代,IPv6将逐步取代IPv4支撑互联网的发展. 由于TCP/IP协议栈的设计缺陷,基于伪造源地址的分布式拒绝服务(distributed denial of service,DDoS)攻击给互联网带来了难以估量的损失[1]. 源地址验证技术在接入、域内、域间多个层面过滤伪造源地址报文,能够从体系结构上根本地解决这一问题[2]. Bi等[3]建设IPv6实验床,开展源地址验证技术部署工作. 源地址验证技术包括接入网、域内和域间验证. 在传统接入网中主要通过邻居发现(neighbor discovery,ND)报文嗅探和动态主机配置协议(dynamic host configuration protocol,DHCP)报文嗅探在以太网交换机上建立绑定关系来实现[4],包括无状态地址分配[5]、动态地址分配[6]和混合地址分配[7]等多种场景. 域间和域内有多种验证方法,例如:Bi等[8]提出的基于二层状态机对域间数据报文进行签名验证,Li等[9]提出的建立域内分布式协助机制对伪造源地址报文进行过滤. Jia等[10]对各种验证方法进行总结,发现在接入网络中实现源地址验证非常重要,目前的主要问题是缺乏灵活性、部署成本较高,而软件定义网络(software defined network,SDN)技术能够较好地规避这些问题.

以Openflow为代表的SDN技术实现了控制逻辑和转发逻辑的解耦[11],网络的灵活控制和可编程性使得源地址验证较易实现和部署[12]. Yao等[13-20]提出多种SDN下源地址验证方法,其中Yao等[13]采用openflow/NOX架构的虚拟源地址验证边界(virtual source address validation edge, VAVE)验证方案,方案基于源地址验证技术,采用构建过滤规则生成器、计算非法地址空间、计算流表路径等实现VAVE的源地址验证;Liu等[14]设计实现SDN中接入网源地址验证(source address validation improvement,SAVI)方案SDN-SAVI,方案通过监听地址分配机制(address assignment mechanisms,AAM)消息构建<SwitchPort,MAC,IP>三元组绑定表,并根据绑定表生成对应的验证规则下发到交换机中,以达到主机级源地址验证的目的. 另外,还有基于SDN-SAVI提出的面向SDN动态源地址验证方案[15],该方案考虑OpenFlow交换机的转发性能问题,通过监测主机行为针对性下发验证规则,提高交换机的转发性能;Li等[19-20]提出在IPv6物联网和传感网中基于SDN进行源地址验证的方案. 在这些方案中,绑定表都是实现源地址验证技术的关键,但是未考虑如何保障绑定表的安全.

针对目前SDN中源地址验证绑定表安全问题,提出绑定表安全保障机制. 主要工作如下:1)构建AAM消息验证表和RA消息处理模块,通过验证表记录端口主机信息,包括交换机端口、MAC地址、主机所有的IP地址以及IP地址对应的信息等,通过建立验证表和处理路由通告消息为AAM消息验证提供依据. 2)设计并实现DHCPv6和NS/NA消息的验证和处理模块,依据AAM消息验证表和RA消息的处理结果并参考地址配置过程,对DHCPv6和NS/NA消息进行验证. 采用先到先服务的策略并使用控制器进行辅助响应的方法对NS/NA消息进行处理. 3)设计并实现绑定表的更新模块,考虑网络的动态变化,监听主机离线或者主机IP失效事件以及时更新绑定表. 4)优化绑定表的监听模块,设计三级流表结构,利用meter表实现端口限速. 5)通过伪造多种类型的AAM消息模拟攻击实验,验证方案的有效性;设计主机离线和IP失效的场景,验证更新方法的有效性,并通过对比试验验证监听优化方案的优越性.

1. AAM消息验证与处理

1.1. AAM验证表

AAM验证表是验证AAM报文的依据,主要功能是记录网络设备端口和主机对应信息,并根据记录对主机发出的AAM消息进行验证. 验证表基本结构为:<SwitchPort,MAC,IPList>. 其中,SwitchPort字段是主机直连的交换机端口,包含交换机datapathId和端口号;IPList的基本结构为<IP,Valid-Lifetime,Binding-Status,Type>,Valid- Lifetime为IP有效时间,Binding-Status为绑定状态(0表示已绑定,1表示尚未绑定),Type为IP地址类型,主要地址类型有链路本地地址和全球单播地址.

为了对AAM消息进行验证,须获取主机地址配置方式,因而须构建监听流表监听RA消息,并对来自主机端口的RA消息进行监测. 将RA消息的Managed Address Configuration字段,记为M标识,根据M标识获取地址配置信息,区分端口主机是采用无状态地址自动配置(stateless address autoconfiguration, SLAAC)方式,还是DHCPv6地址配置方式,进而进行分类验证.

1.2. DHCPv6消息的验证与处理

由于缺乏对DHCPv6消息的验证,绑定表会绑定伪造IP甚至破坏已绑定的表项,因而须对DHCPv6相关的消息和报文进行处理.

1)DHCPv6消息的验证. 根据DHCPv6消息类型分别对服务端消息和客户端消息采用不同的验证方法. 在DHCPv6服务器接入SDN中时,将DHCPv6服务器的直连交换机端口在控制器中设置为Trust_Port以验证DHCPv6消息,来自Trust_Port的消息是合法的,否则是伪造的.

对于客户端消息(Solicite、Request、Confirm、Decline),根据该消息的上联交换机端口对应的AAM验证表项,验证其源IP、MAC是否匹配. 对于Confirm和Decline消息还须验证其身份联盟(identity association,IA)地址选项IP是否匹配. 若不匹配,则该消息是伪造的,记录异常并丢弃;若匹配,转入下一步处理.

2)DHCPv6消息的处理. 利用控制器处理Request消息的具体过程分为2步:1)控制器收到Request消息后解析其IA选项提取IP地址;2)将该IP与Request消息作为键值对存入Map中. 处理Reply消息的过程如下:1)当控制器收到Reply消息时,解析其IA选项IP地址;2)根据Reply和该IP对应的Request消息构建绑定项. 这种处理机制存在2个安全隐患:当2个Request消息IA选项IP地址相同时,可能会导致绑定错误,且主机不能对外通信;若主机H1配置的IP地址已经被主机H2占用,直接绑定的结果会导致主机H2的绑定项被覆盖,以至于主机H2无法对外通信.

由此可知,确定Request和Reply是否为一对请求和响应需要更加精确的计算,不能根据Request/Reply消息直接绑定. 本方案为每个主机端口建立待处理消息集合,并将客户端消息加入对应端口待处理消息集合. 当收到Reply消息时,控制器根据其目的地址找到对应的交换机端口,并从该端口待处理消息集合中找到与Reply消息的Transaction ID一致的消息,根据响应消息类型进行处理,处理动作如表1所示.

表 1 DHCPv6报文处理方法

Tab.1

| 报文类型 | 处理方法 |

| Request | 更新AAM验证表,绑定状态设为1 |

| Decline | 删除AAM验证表和绑定表对应项 |

| Confirm | 修改AAM验证表交换机端口绑定状态设为1 |

1.3. NS/NA消息的验证与处理

无论网络中主机地址配置方式是SLAAC还是DHCPv6,均须通过重复地址检测(duplicate address detection, DAD)来判断IP地址是否可用,在DAD过程中使用的请求和响应消息分别为NS、NA消息.

1)NS/NA消息的验证. 对NA消息的验证主要是对其源IP地址、MAC地址和目标地址进行验证,根据上发NA消息的交换机端口对应的AAM验证表项,检查NA消息源IP地址和MAC地址是否匹配;同时判断其目标地址是否为组播地址,若不是,还须检查其目标地址是否匹配.

在对NS消息进行验证前,根据其携带信息以及来源将其分为4类:1)无须验证的NS消息,包含指定了源地址的NS消息,即NS消息IPv6分组的源地址不是空地址,以及来自非边缘交换机端口的NS消息;2)链路本地NS消息,其源地址为空地址,且目标地址是链路本地地址;3)DHCPv6端口NS消息,其源地址为空地址,目标地址不是链路本地地址,并且上发NS消息的交换机端口属于DHCPv6端口;4)SLAAC端口的NS消息,其源地址为空地址,目标地址不是链路本地地址,且上发NS消息的交换机端口属于SLAAC集合。其中链路本地NS消息、DHCPv6集合NS消息和SLAAC集合NS消息都属于DAD消息,须进行验证.

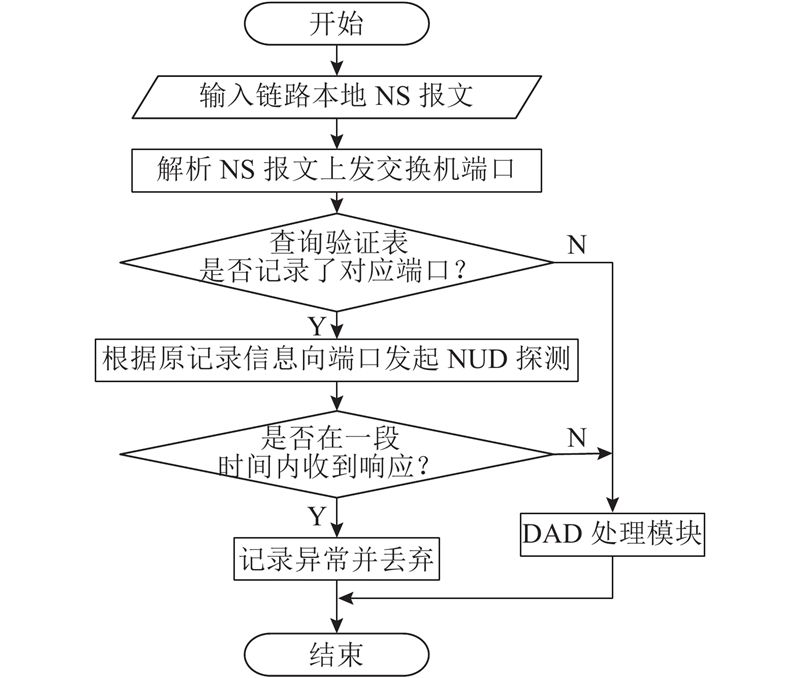

如图1所示为本地链路地址验证流程,交换机端口收到本地链路NS消息,表示有新主机上线. 此时找到AAM验证表中该端口的原主机,并对其发起邻居不可达检测(neighbor unreachable detection, NUD)探测检查原主机是否在线,若原主机在线,说明该NS消息为伪造消息,否则为合法消息.

图 1

DHCPv6端口的NS消息是主机通过DHCPv6地址配置方式得到IP地址后,在对该IP地址进行解析时发出的消息,因此根据AAM验证表中该端口是否有绑定状态为1的IP与NS目标地址相同来判断消息是否合法.

SLAAC端口的NS消息是由SLAAC地址配置的主机发出的DAD请求,考虑到在实际网络中,临时地址的有效时间通常大于RA消息的重传时间,因此对于同一个RA消息前缀,允许只有一个临时地址与之对应. SLAAC端口NS消息中合法的消息须满足以下3个条件:1)该端口已申请本地链路地址;2)在端口绑定前缀中存在与该消息目标地址前缀匹配的信息;3)在AAM验证表中该前缀对应交换机端口的IP地址个数小于2个.

2. 绑定表更新与监听优化

2.1. 绑定表更新

考虑到网络的动态变化,会发生IP地址失效和主机离线事件,在事件发生时须及时发现并对对应绑定项进行解绑. IP地址类型主要有本地链路地址、SLAAC配置地址和DHCPv6配置地址.

本地链路地址永久有效,SLAAC配置的地址分为临时地址和非临时地址,都在收到RA消息后更新其有效时间,其中实际非临时地址有效时间不大于RA指定的有效时间. 考虑到实际网络非临时地址有效时间大于RA重传时间,此处将其有效时间设置为RA指定的有效时间是可靠的. DHCPv6配置地址有效时间则由Request、Rebind、Renew和对应的Reply消息决定. 更新模块监听和解析对应消息,在AAM验证表中设置IP地址有效时间并周期检查,当发现IP地址失效时即对该IP进行解绑.

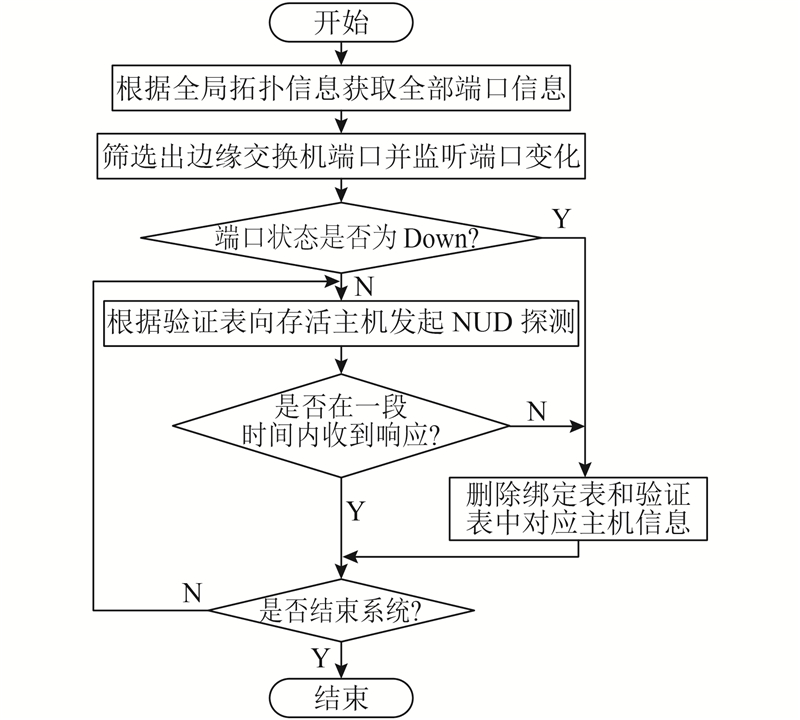

如图2所示为绑定表绑定记录更新流程,主要是监听交换机主机接入端口状态变化,并对存活主机发起NUD探测来检测主机是否存活,对不在网络中的主机进行解绑.

图 2

2.2. 基于端口限速的监听优化

当恶意主机发送大量AAM消息的时候,网络和控制器负载都会增大,导致控制器拒绝服务. 针对这个问题,目前的解决方案是利用meter表对交换机进行限速,然而实际网络中每个交换机所连主机个数并不相同,恶意大流量AAM消息会耗尽带宽资源导致正常主机无法正常访问网络.

为了实现限速,同时解决拒绝服务问题,本方案设计端口流表,基于多级流表结构实现对每个主机的限速,解决限速导致的拒绝服务问题. 例如,在开放接入端口p1、p2、p3的交换机中,匹配主机端口p1、p2、p3的数据包分别由不同的meter表进行限速,其他数据包由table_miss直接交给控制器处理,无须进行限速.

3. 实验结果与分析

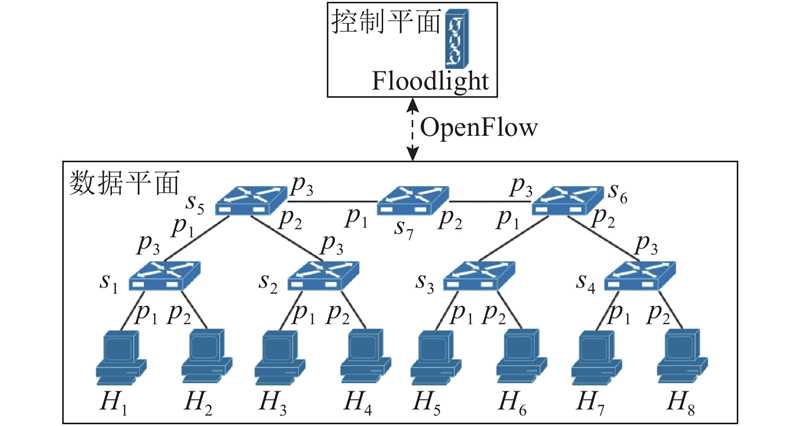

为了验证绑定表安全防御机制的有效性,实验采用Floodlight作为控制器、基于Mininet和Openvswitch搭建SDN安全攻击模拟平台,并开发脚本程序,部署相关实验,所构建的实验网络拓扑如图3所示. 在实验中由交换机s7发送RA消息,当网络采用DHCPv6地址配置方式时,主机H1作为服务器.

图 3

3.1. AAM消息验证分析

为了评估验证方案检测伪造AAM消息的效果,实验分别设置SLAAC地址配置和DHCPv6地址配置、主机使用临时地址和不使用临时地址的场景. 在不同环境中,伪造不同的AAM消息,检查验证方案是否有效以及是否会对绑定表产生影响. 在实验中主机H2作为攻击者,发出各种伪造AAM消息,伪造消息类型如表2所示. 如表3所示为不同条件下不同伪造消息攻击实验的结果. 检测结果表示“验证方案能否检测出伪造消息”/“对绑定表是否有影响”. 须说明:1)对于消息2,伪造的Request消息在4种情况下都不能检测出来,但是其对应的Reply能被检测出来,因此不会绑定伪造IP. 2)在SLAAC地址配置中,当主机不使用临时地址时,不能检测出消息7、8. 对于消息7,绑定表会对其进行绑定,而当该主机再次伪造类似消息时会被检测到,即该伪造消息只有在第1次未被检测到. 对于消息8,虽然该消息未被检测到,但是通过DAD模块的处理,绑定表不会对其进行绑定. 3)实验结果表明,该方法能较好地保护绑定表.

表 2 AAM伪造消息类型

Tab.2

| 消息编号 | 伪造消息类型 | 描述 |

| 1 | Request/Reply | 伪造MAC地址 |

| 2 | Request/Reply | 伪造IA选项IP地址 |

| 3 | Decline | 伪造IA选项IP地址为其他主机IP |

| 4 | NS | 伪造MAC地址 |

| 5 | NS | 目标地址为本地链路地址 |

| 6 | NS | 目标地址为全球单播地址且前缀不匹配 |

| 7 | NS | 目标地址为前缀匹配的全球 单播地址且未被使用 |

| 8 | NS | 目标地址为其他主机IP地址 |

表 3 AAM报文伪造攻击实验测试结果

Tab.3

| 编号 | SLAAC | DHCPv6 | |||

| 有临时地址 | 无临时地址 | 有临时地址 | 无临时地址 | ||

| 1 | 能/无 | 能/无 | 能/无 | 能/无 | |

| 2 | 能/无 | 能/无 | 能/无 | 能/无 | |

| 3 | 能/无 | 能/无 | 能/无 | 能/无 | |

| 4 | 能/无 | 能/无 | 能/无 | 能/无 | |

| 5 | 能/无 | 能/无 | 能/无 | 能/无 | |

| 6 | 能/无 | 能/无 | 能/无 | 能/无 | |

| 7 | 能/无 | 不能/有 | 能/无 | 能/无 | |

| 8 | 能/无 | 不能/无 | 能/无 | 能/无 | |

3.2. 绑定表更新分析

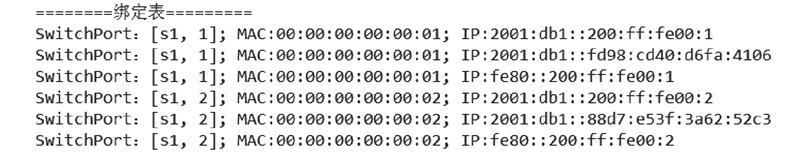

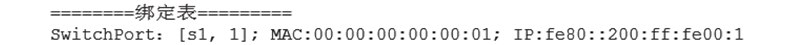

实验环境采用无状态地址配置,路由通告消息前缀信息Valid-Lifetime设置为120 s,PreferredLifetime设置为80 s,如图4所示为主机H1、H2接入网络产生的绑定表. 可以看出,绑定表能够正常绑定本地链路地址、临时地址和永久地址.

图 4

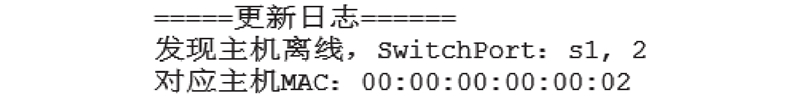

为了测试绑定表更新机制,在mininet中将主机H2和交换机s1断开,即让主机H2离线,结果得到如图5所示的输出日志,说明本方案中绑定表能够监测到网络的动态变化,发现主机离线事件.

图 5

RA消息设置的有效时间小于重发RA消息时间,所以主机H1的全球单播地址会在120 s之后失效,最终H1、H2的绑定表项只剩H1的链路本地地址存在,如图6所示,绑定表能够及时进行更新.

图 6

3.3. 消息监听对比分析

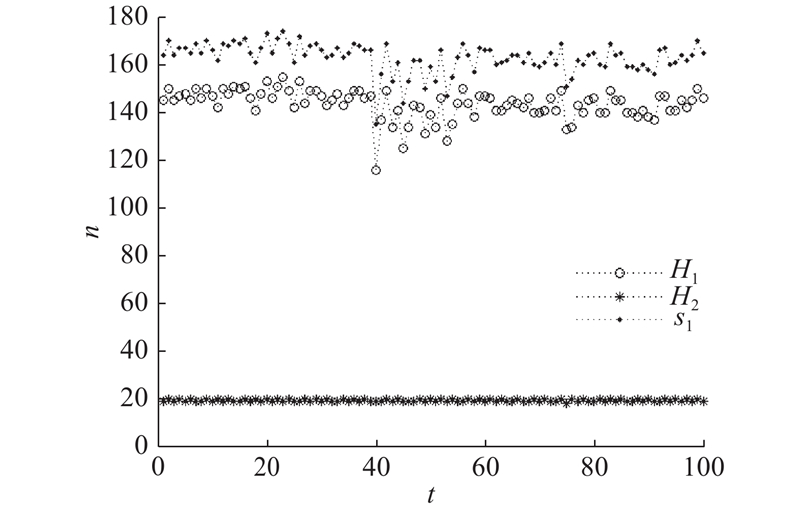

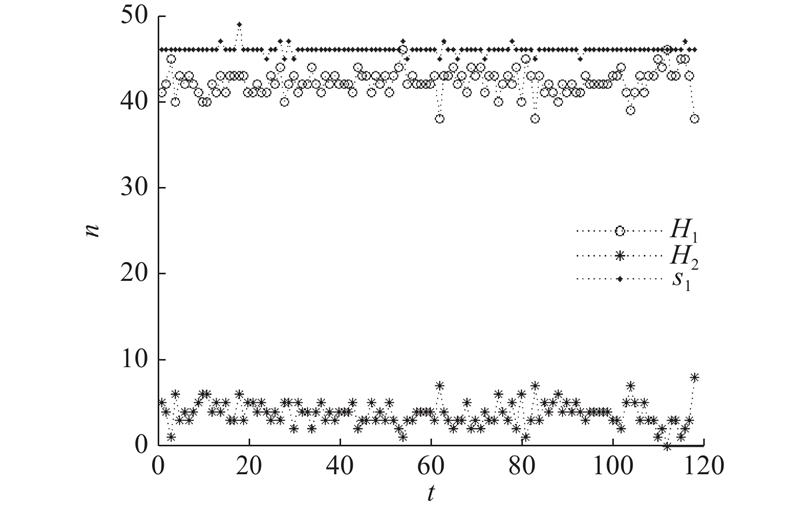

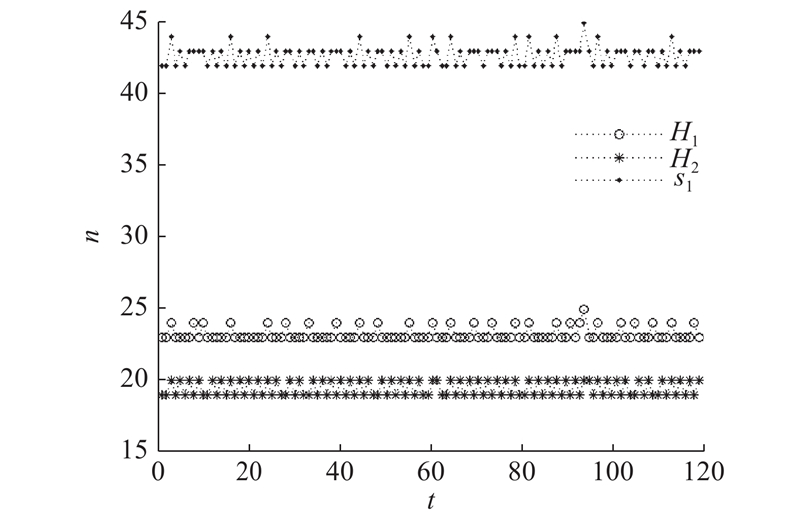

为了对比在相同发包条件下,无限速方案、交换机限速方案和端口限速方案对控制器负载的影响,实验基于如图3所示的实验环境,分别设定主机H1、H2以150、20 pks/s的速率发送DAD请求,相关分析如下. 如图7所示为在无限速时H1、H2每秒发出的DAD请求和控制器每秒收到的Packet_In包数n. 图中,t为时间. 可以看出,主机H1、H2发出的AAM消息基本全部上传到控制器. 如图8所示为对交换机限速时的消息数量统计,速度限制为50 pkt/s. 可以看出,交换机s1每秒发出的Packet_In包数被限制在每秒50个以下,其中H1触发的Packet_In约为每秒43个,H2触发的Packet_In约为每秒6个,交换机限速对主机H1、H2都有影响. 如图9所示为对交换机端口限速时的消息数量统计结果,每个端口速度限制为25 pkt/s. 可以看出,交换机s1每秒上发的Packet_In包数低于45个. 来自主机H1的数据包数量约为每秒24个;来自主机H2的约为每秒20个. 若主机H1为恶意主机,在无限速时H1发出的大流量AAM消息会增加交换机和控制器之间的链路负载,也会增加控制器处理负载;在交换机限速时,H1发出的大流量AAM消息会侵占限速通道,导致H2的合法AAM消息发生丢包;三级流表端口限速方案能缓解恶意主机H1发起的DoS攻击,保障正常主机H2的通信通道.

图 7

图 8

图 9

图 9 交换机端口限速方案测试结果

Fig.9 Results of scheme with traffic rate limit on switch port

4. 结 语

研究SDN中IPv6源地址验证绑定表的安全问题,设计实现绑定表安全保障机制. 通过构建AAM报文验证表验证AAM消息;监听主机在线状态和IP地址有效时间,在发现主机离线和IP失效时及时更新绑定表. 基于三级流表结构设计端口流表,利用meter表实现对主机端口限速,保障交换机与控制器的通信安全且不会产生漏绑.

下一步将从以下3个方面进行优化:在安全可信的前提下动态验证NS消息,提升报文验证效率;通过控制器采集端口数据,初步检验主机是否在线以减少控制器主动探测发包的数量;结合网络拓扑发现机制解决攻击者自身隐藏问题.

参考文献

Impact of distributed denial-of-service attack on advanced metering infrastructure

[J].DOI:10.1007/s11277-015-2510-3 [本文引用: 1]

An IPv6 source address validation testbed and prototype

[J].

Preventing IP source address spoofing: a two-level, state machine-based method

[J].DOI:10.1016/S1007-0214(09)70097-5 [本文引用: 1]

Review of internet inter-domain IP source address validation technology

[J].

OpenFlow: enabling innovation in campus networks

[J].DOI:10.1145/1355734.1355746 [本文引用: 1]

SDN环境下源地址动态验证方法研究

[J].

Dynamic source address validation in software defined network

[J].

Towards a SDN-based integrated architecture for mitigating IP spoofing attack

[J].

A robust ECC based provable secure authentication protocol with privacy protection for industrial internet of things

[J].

A three-factor anonymous authentication scheme for wireless sensor networks in Internet of Things environments

[J].DOI:10.1016/j.jnca.2017.07.001 [本文引用: 2]