在现代社会中追踪单个产品的数据信息对于许多应用至关重要[1],包括防伪检测、有针对性的产品召回. 目前的工业系统缺乏统一的数据共享服务,这使得用户无法获得可信的产品追溯性. 由于数据被分散存储在各自的数据库中,形成了数据孤岛,跨系统数据共享变得困难. 此外,工业数据涉及敏感信息,对数据的安全和隐私保护要求较高,但现有系统缺乏统一的安全策略和机制,跨系统数据共享可能导致安全风险和隐私泄露.

为了解决这些问题,本文提出基于区块链的新型可信分布式工业数据治理方案,实现在区块链上的高效安全工业数据共享与治理. 在本方案中,产品数据提交到区块链系统之前,在离链状态下进行压缩和加密,通过2种类型的区块链交易(生成者交易和数据交易)支持离链/链上数据访问. 在产品数据发布到区块链后,内部参与者沿着产品处理流程传递产品记录的路径,终端参与者将接收所有用于压缩的产品记录,提高存储效率. 本文方案提供了混合访问控制机制以加密产品数据,并将秘密密钥仅提供给授权用户. 本方案系统架构包含访问控制中心,用于为加密指定访问策略,通过向数据用户分发密钥来分配访问权限. 这种方式避免了参与者的高密钥分发开销以及数据使用者的复杂授权定义开销. 此外,方案为区块链系统设计了辅助索引结构,以便在区块链数据上高效搜索产品数据. 本文在Fabric[8]上实现了方案原型,分析了该方案的安全性和效率优势.

1. 系统模型和设计目标

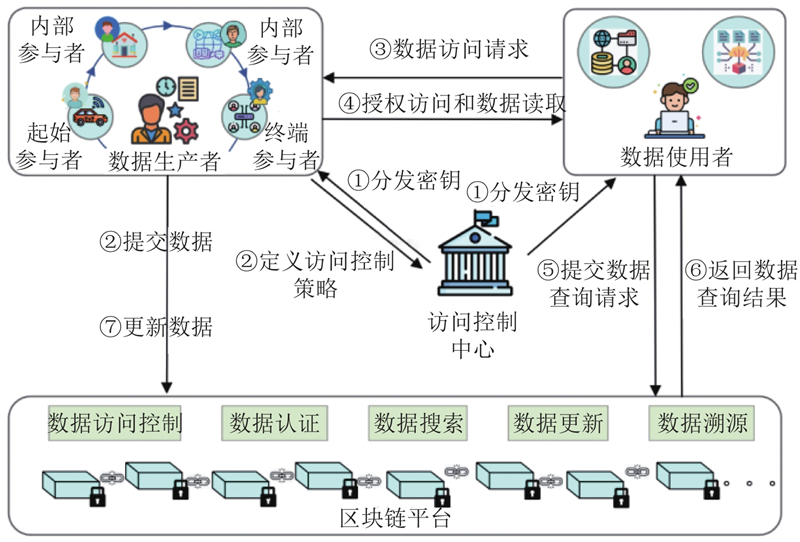

如图1所示,提出的区块链可信分布式数据治理系统包含产品数据生成者、数据使用者和访问控制管理中心. 访问控制中心为数据生成者和数据使用者分配密钥(步骤①),执行访问控制策略. 产品数据生成者(依据对产品数据的处理流程,分为起始参与者、内部参与者和终端参与者)处理产品. 当产品通过生成者路径流动时,每个生成者都会创建一条记录来描述产品的状态(如所有权、时间戳、位置、产品规格等),这些记录的集合包含了产品的完整数据. 在提交数据时,数据生成者定义访问控制策略,对数据进行加密,将产品数据提交到区块链上(步骤②). 数据使用者(例如政府机构和消费者)从区块链中读取产品数据:政府机构可以审核产品的生产过程,消费者了解产品特性和流通过程. 用户提交数据访问请求(步骤③),只有具备满足访问控制权限的用户(数据生成者或使用者)才能获得授权并访问产品的数据(步骤④). 此外,数据使用者可以提交数据查询请求(步骤⑤),获得数据查询结果(步骤⑥). 当产品信息发生变动时,本系统允许数据生成者对数据进行更新,由区块链进行变更记录(步骤⑦). 系统使用的符号及描述如表1所示.

图 1

图 1 区块链可信分布式数据治理系统的架构图

Fig.1 Architecture of blockchain-based trusted distributed data governance system

表 1 可信分布式工业数据治理系统的符号及描述

Tab.1

| 符号 | 描述 |

| 属性基加密方案/ 数据压缩算法 | |

| 聚合签名方案/ 对称加密方案 | |

| 公开参数/主密钥/ 属性密钥/属性集合 | |

| 签名密钥/验证密钥/签名值 | |

| 产品数据生成者/产品信息 | |

| 产品数据生成者的地址(用于溯源) | |

| 产品标识/版本号 | |

| ABE密文/对称加密密文 |

系统提供了3种类型的操作:数据提交允许一组生成者将产品的数据提交到区块链上,数据更新允许为产品数据做出贡献的任何生成者更新存储在区块链上的数据,数据读取允许满足权限的用户从区块链上读取产品的数据. 系统的设计目标如下. 1)数据认证:数据用户应能够验证产品数据是由有效的参与者路径贡献的,且未被篡改. 2)数据访问控制:存储在区块链上的产品数据应受到细粒度访问控制策略的约束,以确保只有经授权的数据用户能够访问. 3)数据管理效率:大量的产品数据应以有效的方式存储并通过区块链访问.

采用基于属性的加密(attribute-based encryption, ABE)和对称加密的混合访问控制机制. ABE允许根据用户的属性来控制对数据的访问,对称加密用于高效地加密和解密数据. 混合访问控制机制实现了以下功能. 1)隐私保护:只有具有匹配属性的用户才能获取解密密钥,因此只有这些用户才能解密数据. 其他用户无法访问数据或获取密钥,有效保护了产品数据的隐私. 2)细粒度访问控制:通过灵活定义访问策略,可以实现对数据的细粒度访问控制. 数据生成者可以根据实际需求定义不同的访问策略,确保只有授权用户才能访问特定的数据,提高了数据的安全性和可控性. 混合访问控制机制结合ABE和对称加密的优势,既保护了产品数据的隐私,又提供了灵活而精细的访问控制机制.

2. 系统构造

2.1. 系统初始化和密钥分发

访问控制中心,生成公开参数和主密钥

当第三方用户想要读取产品

2.2. 数据提交

该操作允许

1)

2)对于

3)

2.3. 数据更新

该操作允许任何处理过

在链上情况下,区块链返回数据交易

在离链情况下,区块链返回生成者交易

2.4. 数据读取

数据用户(无论是参与者还是第三方用户)可以通过向区块链发送请求

在链上情况下,区块链返回数据交易

在离链情况下,区块链返回一个交易

2.5. 区块链上的搜索过程

在数据更新/读取的操作中,区块链系统在接收到请求

在总体系统中,区块链系统仅存储数据交易和生成者交易. 对于区块链数据的每个区块,全节点建立本地反向索引,其中包含一系列键值对. 一个键值对

全节点在接收到请求

3. 安全性分析

本系统依赖区块链的安全性来确保数据的完整性,依赖加密算法和聚合签名的安全性来确保数据来源的可靠性. 对于只有一个产品

本系统依赖属性基加密算法的安全性来确保对数据的访问控制. 对于只有一个产品

通过ABE和对称加密方案进行混合加密,密文

在数据提交阶段,数据生成者

4. 对比与性能评估

使用Intel(R) Core(TM) i7-1255U 2.60 GHz处理器和32 GB RAM内存配置的个人笔记本电脑,开展实验.

4.1. 方案特性的对比

表 2 数据治理方案的特性对比

Tab.2

2)数据可搜索. 设计区块链上的数据搜索协议,实现了同一产品的数据聚合,而其他方案均未实现此功能.

3)数据可更新. 本文方案允许产品数据生成者对数据进行动态更新,而其他方案没有实现该功能.

4.2. 系统性能测试

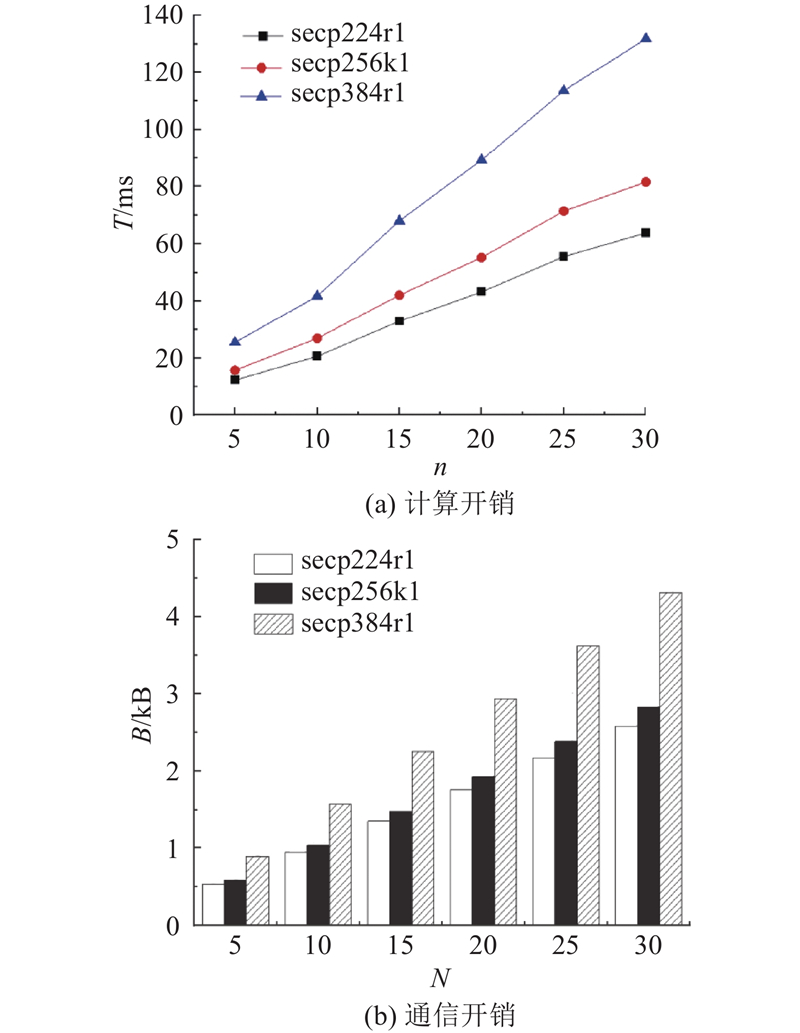

图 2

图 2 密钥生成阶段的计算和通信开销

Fig.2 Computation and communication overhead of key generation phase

图 3

图 3 数据提交阶段的计算和通信开销

Fig.3 Computation and communication overhead of data submission phase

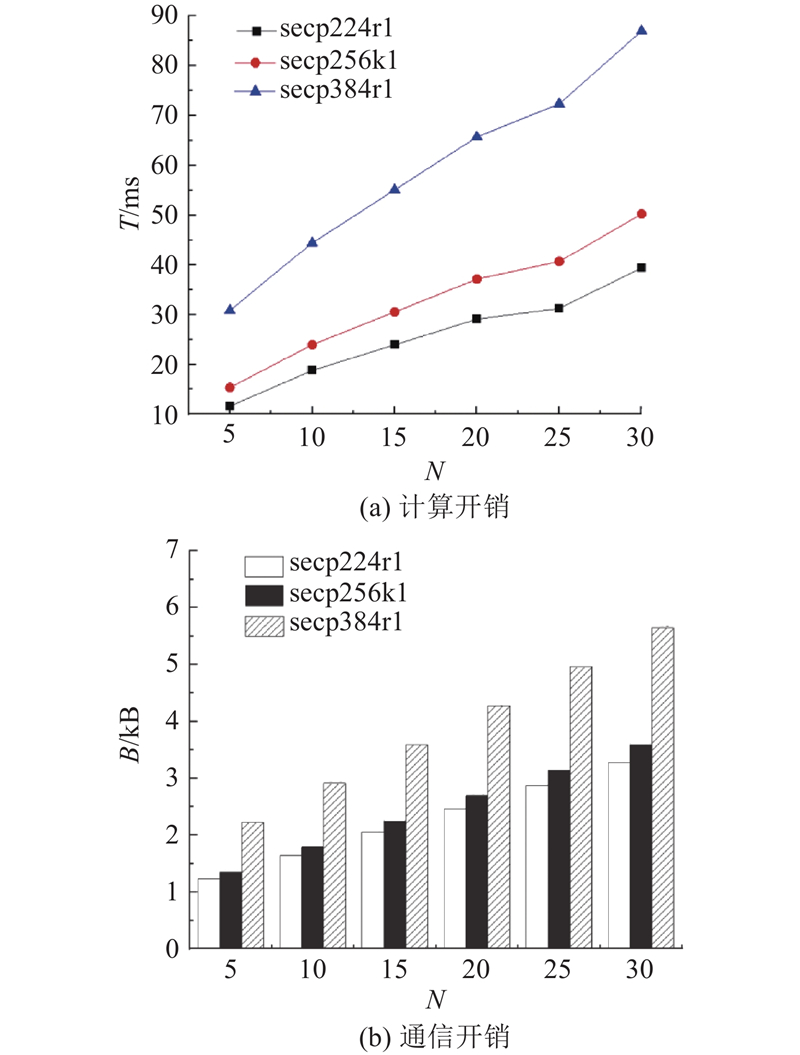

图 4

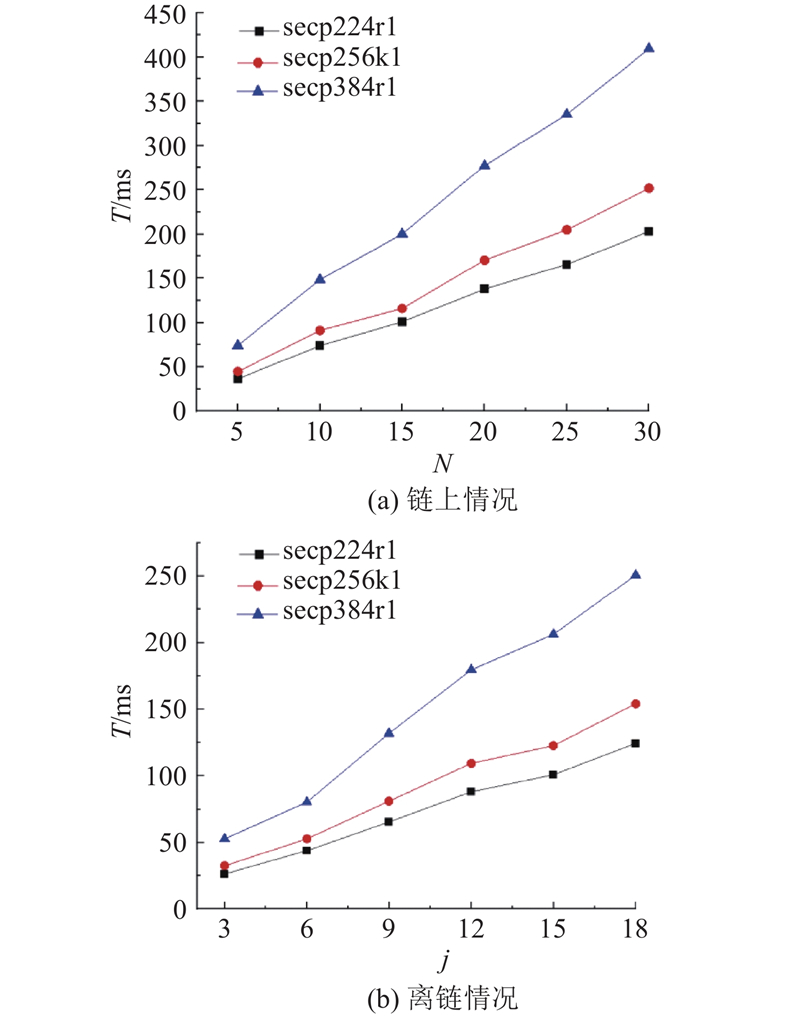

图 5

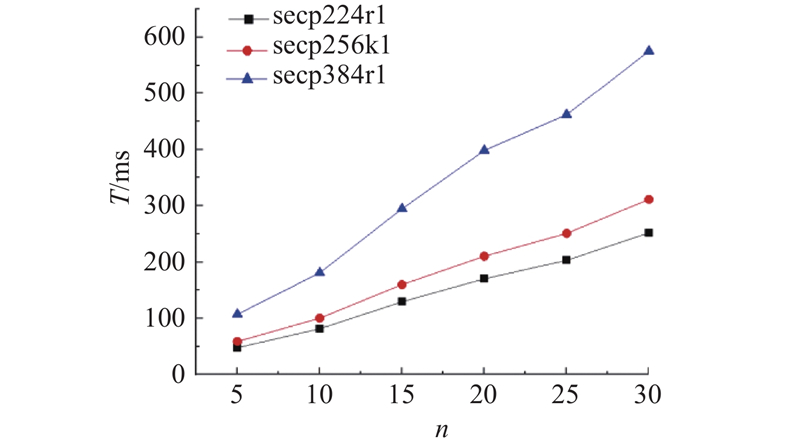

如图2所示为密钥生成阶段的计算和通信开销. 图中,

如图3所示为数据提交阶段的计算和通信开销. 两者都随着

如图4所示为数据更新阶段(链上和离链情况)的计算开销. 可以看出,链上数据更新的时间比离链更新的计算时间长,链上更新时间随着

如图5所示为数据读取阶段的计算开销. 链上和离链情况在本阶段消耗的计算量相同,主要来自

如表3所示,将本系统与文献[2~5]的4个方案进行性能比较,包括系统各阶段的计算开销和通信开销,其中“—”表示not applicable,即该方案不包含此算法. 性能对比测试选取了secp256k1椭圆曲线作为曲线参数,将用户属性数量设为5,产品数据生成者数量设为5. 文献[3]的方案相较于其他方案性能更优,这是因为其不提供隐私性保护和访问控制功能,只进行了存储证明(proof of storage allocation)的优化. 文献[2]方案的密钥生成计算和通信开销低于本文方案,数据提交、更新和读取开销均高于本文方案. 文献[4,5]的方案不支持基于区块链的文件存储,其计算和通信量均高于本文方案.

表 3 数据治理方案的性能对比

Tab.3

| 方案 | T/ms | |||||

| 密钥生成 | 数据提交 | 数据更新(链上) | 数据更新(离链) | 数据读取(链上) | 数据读取(离链) | |

| 文献[2]方案 | 14.865 | 31.081 | 54.893 | 48.684 | 75.612 | 75.612 |

| 文献[3]方案 | — | 8.664 | — | — | 15.648 | — |

| 文献[4]方案 | 18.964 | 26.984 | — | — | — | 59.302 |

| 文献[5]方案 | 26.743 | 260.481 | — | — | — | 126.846 |

| 本文方案 | 15.792 | 17.351 | 48.686 | 32.464 | 58.614 | 58.614 |

| 方案 | B/kB | |||||

| 密钥生成 | 数据提交 | 数据更新(链上) | 数据更新(离链) | 数据读取(链上) | 数据读取(离链) | |

| 文献[2]方案 | 0.582 | 2.540 | 7.681 | 6.584 | 1.083 | 1.083 |

| 文献[3]方案 | — | 0.893 | — | — | 0.084 | — |

| 文献[4]方案 | 0.869 | 1.228 | — | — | — | 0.736 |

| 文献[5]方案 | 1.067 | 3.682 | — | — | — | 2.948 |

| 本文方案 | 0.584 | 1.344 | 0.682 | 0.445 | 0.089 | 0.089 |

上述实验结果显示,利用提出的基于区块链的可信分布式数据治理方案,可以实现产品数据的可信分布式治理,提高数据管理的效率. 评估结果显示,方案中的各个阶段在不同的椭圆曲线上效率较高(计算开销均低于600 ms),通信量低(均低于5.7 kB). 与现有方案的功能对比表明,本文方案能够有效地保护产品数据的隐私性,提供细粒度的访问控制,对产品数据生成的全流程进行溯源.

5. 结 语

本文在属性基加密和聚合签名的基础上,为工业产品数据设计了隐私保护的数据上传、数据更新和数据读取算法. 在将产品数据提交到区块链系统前,采用离链处理过程对产品数据进行压缩和加密. 设计了2种类型的交易来支持离链/链上数据访问,保证产品数据在离链过程中可用. 本文方案保证了数据的隐私性、细粒度的访问控制和数据全流程溯源,区块链的分布式架构可以有效地防止单点故障攻击. 在计算和通信开销方面对基于区块链的可信分布式数据治理方案进行的性能评估表明,该方案具有较好的性能.

本文所提方案的潜在限制包括数据隐私和安全性方面的挑战,特别是涉及商业机密和个人身份的敏感信息时,需要采取额外的措施(如同态加密、多方计算)确保数据的隐私性和可计算性. 标准和互操作性问题是需要解决的关键,以促进不同工业系统间数据的集成和共享. 未来的改进方向包括性能优化、隐私保护技术的进一步研究和标准制定等方面的探索,以推动工业数据治理方案的发展和应用.

参考文献

Blockchain-based trust mechanism for IoT-based smart manufacturing system

[J].DOI:10.1109/TCSS.2019.2918467 [本文引用: 1]

Blockchain-aided and privacy-preserving data governance in multi-stakeholder applications

[J].DOI:10.1109/TNSM.2022.3225254 [本文引用: 10]

A scalable two-layer blockchain system for distributed multi-cloud storage in IIoT

[J].DOI:10.1109/TII.2022.3179733 [本文引用: 6]

支持恶意用户追踪的属性基云数据共享方案

[J].DOI:10.11897/SP.J.1016.2022.01431 [本文引用: 11]

An attribute-based cloud data sharing scheme supporting malicious user tracking

[J].DOI:10.11897/SP.J.1016.2022.01431 [本文引用: 11]

一种基于区块链的域间访问控制模型

[J].

A blockchain-based inter-domain access control model

[J].

A privacy and efficiency-oriented data sharing mechanism for IoTs

[J].

Dual traceable distributed attribute-based searchable encryption and ownership transfer

[J].

TMACS: a robust and verifiable threshold multi-authority access control system in public cloud storage

[J].DOI:10.1109/TPDS.2015.2448095 [本文引用: 1]

Charm: a framework for rapidly prototyping cryptosystems

[J].DOI:10.1007/s13389-013-0057-3 [本文引用: 1]