数字孪生(digital twin, DT)被认为是实现信息物理深度融合的关键技术[1]. 随着物联网、云计算、大数据、人工智能、5G等新一代信息技术在传统制造业中的深入应用,数字孪生驱动的智能制造模式的落地应用进程也不断加快[2]. 数字孪生的研究和应用已经在产品设计制造与运维、生产规划运营与运维领域取得一定的阶段性成果[3],随着数字孪生技术产业化进程加快,将有越来越多的数字孪生系统应用于制造领域[4]. 当前对数字孪生的研究主要聚焦在理论建模、关键技术和行业应用等方面[5],忽视了数字孪生的大量应用将给制造业带来严重的安全问题.数字孪生是一把双刃剑,方便了智能制造系统的建设与管理,也方便了黑客、病毒等的入侵和攻击.

网络时代以来,与制造业相关的信息安全事件频发. 2010年伊朗核电站的工业控制系统遭到“震网”蠕虫病毒Stuxnet的攻击[6],造成该电站推迟发电. 2012年沙特阿美石油公司遭到网络钓鱼攻击[7]. 2014年德国钢铁厂的工业控制系统遭到攻击[8]. 2015年乌克兰的电力系统遭到攻击,造成大面积电力中断几个小时[9]. 2019年委内瑞拉电力系统遭到攻击,造成该国史上最大规模的停电[10]. 2019年世界最大综合型铝业集团之一的挪威海德鲁公司在全球的多家铝工厂遭受网络攻击,造成多个工厂关闭[11]. 随着网络化、数字化进程的加快,越来越多的核心资产(如物理设备、信息系统和数字资产)在被网络集成和管理的同时,也被暴露在网络空间中,成为潜在的被攻击对象.因此,网络和信息安全不但涉及制造业和城市安全,更涉及国计民生和国家安全.

数字孪生的概念由Michael Grieves于2003年提出[12]. 一方面,随着德国“工业4.0”、美国“工业互联网”和“中国制造2025”等被提出,学术界对数字孪生的研究迅速升温. 另一方面,在西门子、通用电气、参数技术公司(PTC)等企业的推动下,数字孪生在企业界也引起广泛关注.当前,数字孪生技术被广泛应用于航空航天、汽车、电力、医疗和机械制造等领域[2]. 陶飞等[3]提出的数字孪生五维模型包括物理实体、虚拟模型、孪生数据、服务及它们间的连接,是被广泛认可的数字孪生模型. 本研究基于这五维模型,认为数字孪生系统的信息安全至少涉及物理系统、信息系统、数据、应用服务和网络通信共5个方面的问题. 新一代信息技术的不断发展和应用在促进数字孪生系统推广应用的同时,将为之带来新的潜在安全问题.

当前企业部署的工业信息安全系统大多基于传统信息安全理论,以密码学、防病毒和网络边界防护为基础建立静态被动防御系统.当面对日益复杂的网络环境和持续不断的规模化网络攻击时,这种静态的被动防御系统已不能满足用户对工业信息安全防御的需求. 若要实现工业信息安全系统动态的主动防御,须引入新的信息安全防御理论以丰富传统信息安全理论体系. 生物群体在防御、避险、自我免疫和自我修复等方面具有主动防御的特性,本研究将从仿生学视角探索信息安全系统,构建新的理论框架.

1. 数字孪生信息安全的研究进展

1.1. 数字孪生的研究进展

1.2. 工业信息安全的研究进展

随着IT (information technology)与OT (operation technology) 系统的深度融合,促使曾经孤立的工业控制系统(industry control system, ICS)与容易受到外部攻击的公司IT网络系统集成,导致ICS面临严重的安全威胁和风险[25]. Bitton等[26]提出使用数字孪生模拟真实环境的隔离环境来评估ICS安全性的方法,讨论关于如何平衡数字孪生模型保真度与预算的问题. Gehrmann等[27]提出基于数字孪生的工业自动化与控制系统(industry automation control system, IACS)的安全架构,研究数字孪生如何保护IACS免受外部攻击,讨论如何使用数字孪生复制模型和相应的安全体系架构进行共享数据和控制关键安全过程,并评估所提出的状态复制模型的安全性. 工业物联网系统(industrial IoT, IIoT)生成、处理和交换大量的对安全至关重要且对隐私敏感的数据,导致其成为有吸引力的被攻击目标[28]. Riel等[29]认为在物联网中的产品和过程功能暴露于IT安全攻击之下,给产品和过程设计增加了复杂性,其提出通过集成来降低设计方案复杂性的方法以应对功能安全和IT安全设计的重大挑战.

IT与OT系统的深度融合也促使信息物理系统(cyber physical system, CPS)的信息安全成为当前热点. Solms等[30]认为制造信息物理系统将设备、控制网络和整个数字化运营中心联网可能导致CPS易受到网络攻击. Wu等[31]认为制造信息物理系统在设计、制造和服务等环节都受到潜在的威胁. 此外,网络攻击不但会对维持产品的设计意图构成威胁[32],还对设备、员工和消费者的安全等构成威胁,攻击会改变制造系统并使其以错误的方式生产零件,导致产品(或系统)功能受损或性能降低[33]. Babiceanu等[34]提出的弹性系统框架通过网络安全组件建模,实现对网络安全状态的监控,并提出制造CPS的可信解决方案,以提供合理可信的服务.

通过对文献的调研发现,当前数字孪生信息安全的研究重点集中在:1)ICS和IIoT系统的安全评估、防御与保护;2)CPS和数字孪生的网络安全和数据安全、攻击检测与识别、安全测试与监视方面,以及少量的在电网信息安全方面的应用探索.

当前数字孪生系统信息安全仍然存在且亟须解决的问题包括:1)现有数字孪生信息安全研究还没有形成完整的系统性理论和技术框架,缺少统一开放的共享平台支撑数字孪生产品(系统)信息安全的快速发展和广泛应用;2)数字孪生信息安全的防护策略基本还是以静态的被动识别和被动防护为主(例如防火墙、入侵检测)[42],关于动态的主动防护策略和技术的文献较少;3)防护方法和技术严重依赖安全专家的知识,亟须采用新的安全策略和技术以缓解安全专家严重不足与陡增的网络安全需求间的矛盾.

2. 仿生的数字孪生系统信息安全体系框架

2.1. 仿生的数字孪生系统信息安全体系框架

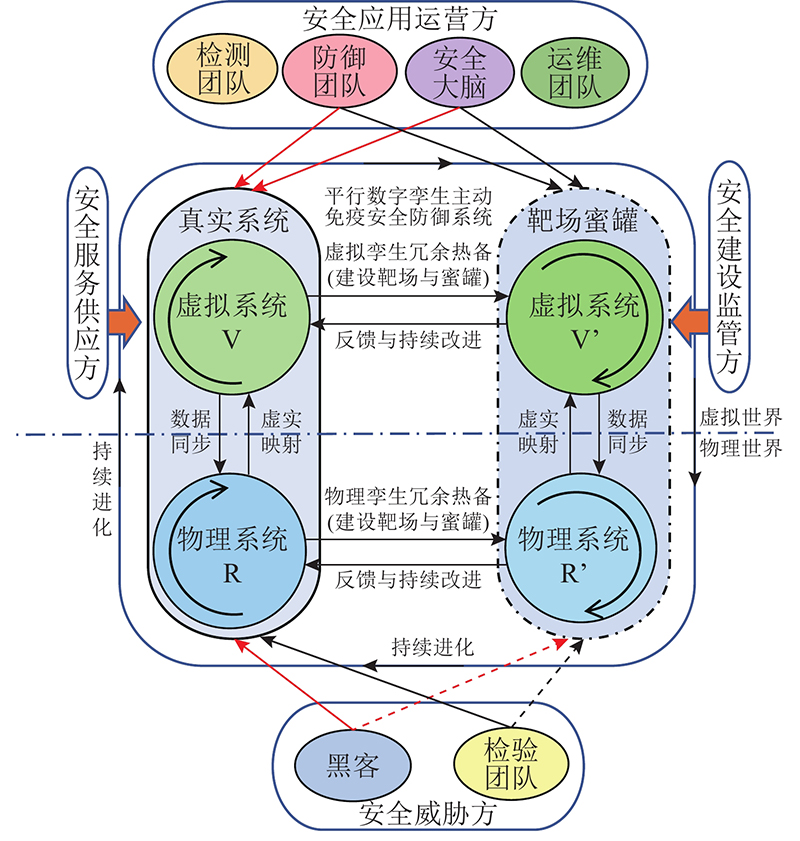

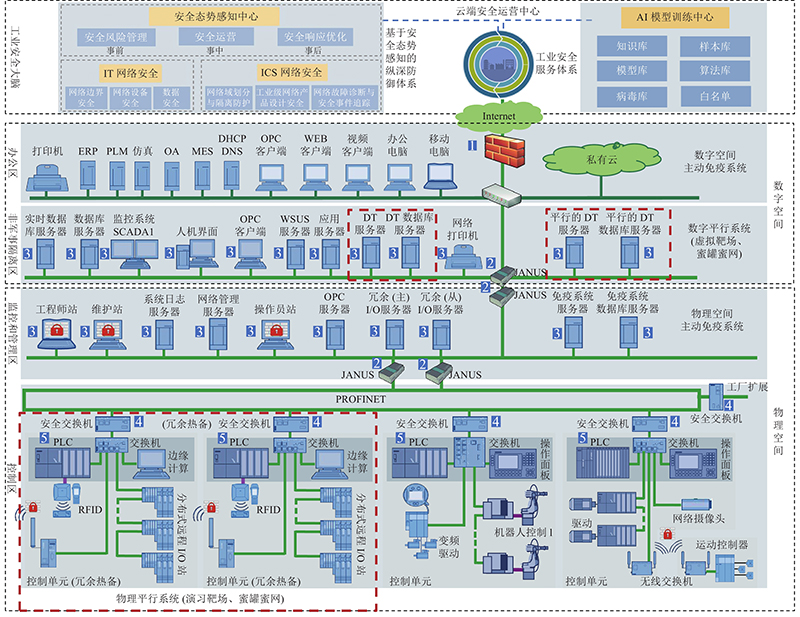

图 1

图 1 仿生视角的数字孪生系统信息安全主动防御体系框架

Fig.1 Active defense system framework for digital twin system cyber security under perspective of bionics

2.1.1. 数字孪生安全大脑

数字孪生安全大脑(security brain of digital twin, DTSB)简称安全大脑,是汇聚安全数据、积累安全知识和攻防经验的智能计算分析平台. DTSB通过开放式架构和互联互通标准自由连接物理世界的安全设备和数字世界的安全组件,实现对各种物理安全设备和数字安全组件的安全数据采集. DTSB拥有传统安全产品不具有的全局感知分析能力,通过安全大数据智能分析,能够及时发现高级持续性威胁(advanced persistent threat, APT),也能大幅度提升日常安全运营管理的能力. 安全大脑是网络空间的预警指挥中心,功能类似于人脑[44]. 在各种安全事件处理的过程中,安全大脑通过记录数字孪生系统中发生过的所有安全事件及处理规则和流程,形成日渐丰富的基于网络空间的安全攻防全景知识库和安全规则库,并系统化地衡量、评价和持续改进安全防护能力和安全运营管理能力.

DTSB可以接受云端外部安全大脑赋能,依托云端强大的安全服务能力,实现全景全要素的安全知识融合、全系统的核心技术融合与全局的安全大数据融合,进而自动化地辅助安全专家开展持续高效的安全运营工作. 图1中,安全大脑可以对外输出和对内输入安全能力,通过与企业安全联盟的云端工业安全大脑共享数据,获得专用安全服务商和通用安全服务商输出的安全能力和安全知识;也可以与区域级、行业级和国家级安全大脑建立知识共享机制,获得更多的安全能力和安全知识.

DTSB拥有10种安全资源:安全知识库、安全数据中心、信息处理共享中心、AI建模训练中心、漏洞管理中心、安全专家库、安全工具库、人机协同防御中心、应用开发中心和应用管理中心. 这10种资源支撑安全大脑对外提供5种安全能力的服务:安全态势感知、安全运营管理、安全交互管理、AI协同防御管理和攻防演练管理,为数字孪生系统安全预警、安全防护、安全运营和安全建设提供安全能力输出. 安全态势感知的基本功能包括:安全能力评估、情报预警、安全防御、安全专家管理、运营战法管理和安全审计等. 安全运营管理的基本功能包括:安全资产管理、网络地图测绘、安全漏洞管理、安全开发建设、应急响应处置和安全人才培养等. 安全交互管理的基本功能包括:开放式架构设计、跨平台和网络数据采集、跨厂商和产品数据采集、跨行业和应用数据采集、跨区域及部门数据采集、多源异构数据融合等. AI协同防御管理的基本功能包括:大数据自动处理、专家规则定义、监督半监督学习、多模型混合预测、攻防知识管理和全局智能研判等. 攻防演练管理的基本功能包括:实战攻防对抗、实战演习训练、模拟演习训练、蜜罐诱敌防御、全景模拟靶场和热备对抗演习等.

2.1.2. 物理空间、数字空间主动免疫系统

物理空间、数字空间主动免疫系统是被分布式地部署在本地的物理空间和数字空间的信息安全主动免疫防御系统. 它们向上分别与数字孪生安全大脑紧密相连,接受数字孪生安全大脑的指令,向下分别连接边缘计算安全设备与系统、私有云安全服务器与系统和数字孪生数据安全治理平台. 边缘计算设备与工业物联网安全系统集成,私有云安全服务器与产品全生命周期数据协同平台集成. 主动免疫系统通过本地态势感知系统分别采集和记录各类安全设备、工业软件系统(如设计、仿真、制造、运营、服务等业务软件)的安全状态数据,在数字孪生系统内共享各安全设备和软件系统独立发现的安全漏洞、攻击事件信息(当前现状是各个安全设备厂家的安全设备和系统间互相不能联通和共享数据,各自为战,互不信任与合作,造成资源浪费、效率低下),它们可以不依赖于安全大脑独立处理安全事件,只把结果报告给安全大脑. 但它们有时要接收来自安全大脑的信息和指令并向下逐级转发,物理空间、数字空间的主动免疫系统与DTSB一起,实现信息安全系统的整体协同和联防联控. 数字孪生主动免疫系统集成了一些安全专家预设的事件处理规则模型和基于安全大数据训练的人工智能(AI)数据处理模型,基于这些专家规则和混合AI模型建立预警防御策略,数字孪生主动免疫系统无须安全大脑干预即可实现主动防御和安全事件处理,自我加强安全能力并自动进化,形成主动免疫机制. 只有在遇到不能识别的信息和不能处理的安全事件时,主动免疫系统才向安全大脑提出请求协助处理.

2.1.3. 数字孪生数据安全治理平台

数字孪生数据安全治理平台简称数安治理平台,是综合可信的数字孪生大数据(包括安全大数据)安全治理平台. 数安治理平台关键要做到对数据的可信安全治理,在采集和处理实时数据(包括业务数据和安全数据)时,不但要做好数据在设备和系统内的安全处理(包括安全采集、存储、传输、使用和销毁等)过程风险控制,还要做好业务数据(包括产品、生产和服务的数据)在系统交互过程中的数据流和数据暴露面风险监控、分析处理. 数据暴露面是指设备间、系统间、设备与系统间的数据传输和数据交换过程所采用的途径、介质、接口、协议等中间的安全薄弱环节. 基于多种安全策略(包括数据标准化、分类分级、评价鉴权等),数安治理平台直接与DTSB和主动免疫系统相连. 它还通过实时数据交互通道分别实现与数字孪生模型(及系统)、物理安全设备(及系统)的连接,以及与产品全生命周期数据协同平台和工业物联网安全系统的连接. 此外,数字空间的数据安全须做到:1)首先保证数据的保密性和完整性,其次是可用性和实时性;2)采用可信的操作系统、数据库、工具软件、业务软件和系统平台(包括云、中台、边缘系统等),对数据进行分类分级、脱敏加密、合规审计,采用区块链和可信计算技术,保证数据在存储、处理、传输及使用过程中的安全;3)加强培训和严监管,建立可信的机构组织,通过第三方定期监查,尽可能消除人为因素对数据安全的威胁. 物理空间数据安全须做到:1)首先保证数据的实时性、可用性,其次是完整性和保密性;2)采用可信的自动化硬件设备、通讯及网络硬件设备、服务器和平台基础设施(包括云、中台、边缘设备等),采用先进安全技术(AI主动防御、白名单、虚拟专用网络VPN等)和安全管理策略(分区隔离、系统冗余、紧急熔断等),保证数据在存储、处理、传输及使用过程中的安全;3)基于纵深防御理念,通过智能态势感知和主动攻防对抗,不断加固物理空间的安全边界,优化安全管理策略和安全流程,同时引入第三方定期监查,保证安全措施落实到位.

2.1.4. 数字孪生系统信息安全的关键技术

基于仿生的数字孪生系统信息安全主动防御体系框架,提出面向主动防御的数字孪生系统信息安全建设的5类关键技术.

2.2. 仿生的数字孪生系统信息安全特点

依据信息安全方面的理论、博弈论、生态系统、免疫学等,将仿生的数字孪生系统信息安全特点归纳如下.

1)仿生的数字孪生系统信息安全是复杂的系统工程,涉及安全评估、规划、建设、运营及服务等多个环节,各环节联合形成自循环、自学习、自优化的仿生生态进化机制.

2)仿生的数字孪生系统信息安全评估是长期的、动态的且可实时输出结果的过程. 通过复杂且完备的信息安全数据采集与预警系统,利用历史的、实时的和仿真的安全数据,根据基于AI模型的大数据分析结果,可以对系统做出动态的、可视化的信息安全评估,指导建设和运营服务.

3)仿生的数字孪生系统信息安全规划与建设是与业务数字孪生系统进化过程伴生的循序渐进、循环优化的进化过程. 在规划阶段,参照评估结果,在虚拟环境中进行安全措施部署和攻防演练,持续发现安全漏洞和潜在威胁,逐步完善安全规划和建设方案.建设过程须向评估规划方及时反馈规划方案落地建设的实际情况,与评估、规划形成协同优化机制.

4)仿生的数字孪生系统信息安全运营及服务是长期的、持续迭代进化的过程. 项目建设完成后,供应商向安全运营商提供完整的业务数字孪生系统与信息安全系统融合的一体化数字孪生信息安全系统. 在运营及服务阶段,基于所提出的安全体系框架,通过安全评估、规划、建设、运营及服务的虚拟模型之间相互协调运行,开展基于数字孪生的安全运营及服务. “道高一尺魔高一丈”,“病毒”和“细菌”是在不断进化的,因此安全运营及服务系统是在与各种“破坏者”“病毒”“细菌”和“不安全因素”等的对抗中发展完善的,永远没有尽头,永远在路上.

3. 数字孪生系统信息安全的关键技术

依据信息安全方面的理论、生态系统、生物免疫学、平行系统及军事学等理论,基于仿生的数字孪生系统信息安全主动防御体系框架,提出面向主动防御的数字孪生系统信息安全建设的5类关键技术. 1)基于云边协同的安全数据交互及协同防御技术. 该技术旨在为数字孪生信息系统搭建开放、共享、智能的安全大数据交互分析、安全知识共享和安全能力互助平台,推动多端、多系统的协同防御. 2)仿生的平行数字孪生系统主动防御技术. 其目的是通过建立技术创新的主动防御模型,改变传统的被动防御观念和业务模式,并综合多种创新攻防模式来重新构建主动防御型信息安全体系. 3)仿生的平行数字孪生系统安全态势感知技术,以主动防御为目的,基于平行的数字孪生技术和主动攻防模式,扩展安全态势感知的范围. 4)基于免疫系统的数字孪生系统主动防控技术,从仿生视角提出基于免疫系统的数字孪生主动防控技术框架,提出主动免疫的数字孪生系统信息安全建设新思路. 5)基于AI的数字孪生系统的反攻击智能识别技术,以主动防御为目的,为了提高系统的智能性并降低安全专家的日常工作负担,引入AI技术对安全数据进行处理和建模,通过混合的AI模型实现主动且及时的反攻击智能识别和信息处理,进一步提高系统可靠性.

3.1. 基于云边协同的安全数据交互及协同防御

数字孪生系统就像是有机的智能生态系统,其安全系统由安全大脑(云端)、主动免疫系统(边缘端)和安全感知系统(设备端)组成. 如图2所示为基于云边协同的安全数据交互的系统架构,通过该架构,云端、边缘端、设备端3层系统间按预定规则进行安全数据交互,保证整个系统可以自动化地执行数据采集分析、知识分享学习、安全态势预判和安全策略执行,实现多端、多系统的协同防御.

图 2

图 2 基于云边协同的安全数据交互及系统协同防御

Fig.2 Security data interaction and systems collaborative defense based on cloud-edge collaboration

安全感知系统由边缘端的各种安全节点(软硬件设备)组成,它们通过数据交互中间件实现互联互通,具有安全数据采集、传输以及指令接收等功能. 个别关键安全设备还具备熔断开关,在紧急情况下,通过自我断电实现对下游设备的隔离保护. 常见的安全节点有:安全型交换机、安全网卡和防火墙以及病毒库、白名单管理系统和网络监控管理系统等,免疫系统通过实时监控这些安全节点的状态,获得对整个系统的态势感知.

数字孪生安全大脑在云端运行,除了提供5种安全能力的服务外,还负责边缘安全应用的开发和管理. 安全专家依据已有安全知识和安全经验制定一些安全规则和防护策略,此外,安全专家还要联合数据科学家对安全大数据进行处理、分析和挖掘,基于AI技术建立一些对安全事件可自动处理的智能识别防护模型,软件工程师基于这些规则模型和AI模型开发出应用,并下发给边缘私有云和边缘计算设备.

主动免疫系统在私有云和边缘设备上运行安全应用,通过实战攻防演练,持续获得大量的数据支持,对AI模型进行不断调优适配,使系统具备一定的攻击识别和防御能力. 主动免疫系统继承了安全大脑的一些能力,如安全态势感知、安全运营管理、边缘应用管理等,使之与安全大脑保持协同. 通过安全大脑赋能,主动免疫系统还在本地建立安全知识库和安全数据中心(负责存储、管理、分析和处理安全数据),使全域的安全数据和安全知识实现及时共享. 系统可以自动学习安全知识,自我加强本地的安全能力,基于AI模型可以自主处理绝大部分的安全事务,并把处理结果实时汇报给安全大脑. 对于无法识别的安全事件和信息,则直接提交给安全大脑处理,接收安全大脑的处理结果,并继承此类事件信息的处理规则和流程,逐步丰富其安全事件处理的规则库,最终形成安全知识. 主动免疫系统还有一些专有功能,如靶场蜜罐管理、紧急熔断机制和安全灾备恢复等. 靶场蜜罐管理负责对靶场和蜜罐进行系统搭建、攻防演练测试以及系统修复和加固. 紧急熔断机制用来判断在紧急情况下,是否对关键安全设备进行断电隔离,下达熔断指令并执行操作. 安全灾备恢复是在某个别系统被攻击和破坏后,可以通过备份对其进行快速恢复.

3.2. 仿生的平行数字孪生系统主动防御

网络信息安全的本质是人与人的攻防对抗,对抗方式分为真实对抗,演习对抗(检验对抗),欺骗对抗和情报对抗,真实对抗是为了应对潜在风险危机的被动对抗,其他3类都是主动对抗.信息安全建设的目的是通过加强主动对抗提高系统的防御能力和用户的安全运营能力,减少被动攻击时系统被破坏的概率.

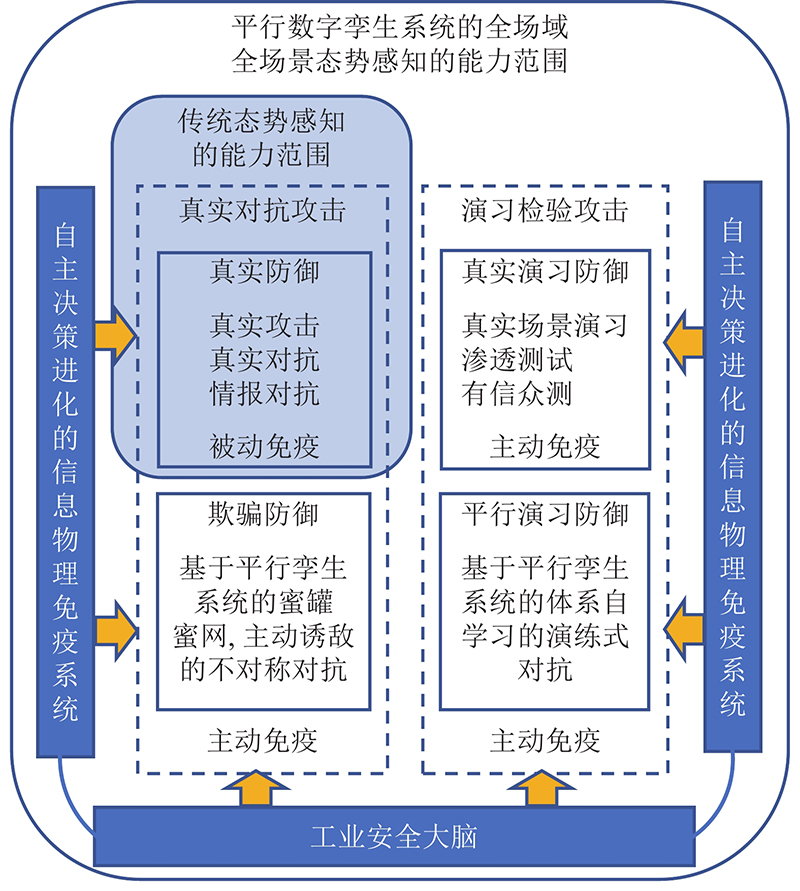

图 3

图 3 平行数字孪生系统信息安全主动防御模型

Fig.3 Cyber security active defense model of parallel digital twin system

防御系统由真实的数字孪生系统和作为靶场蜜罐的与之冗余热备的平行系统构成。平行系统是运营方建设的一些演习靶场、安全测试床和欺骗性的蜜罐与蜜网[42],这些蜜罐蜜网用于诱骗黑客做无效攻击. 真实数字孪生系统与平行孪生系统之间通过冗余热备机制在物理世界和虚拟世界形成一一映射,它们之间需做到安全防护与隔离,真实孪生系统仅能单向为平行孪生系统提供运行数据和状态数据,而平行系统不能反向访问真实系统.

在图3中,威胁方有多条路径可以入侵防御系统,如果没有平行系统存在,若黑客直接入侵数字孪生系统,使用方被动地与之进行实战攻防对抗. 使用方为了避免系统被攻破,须时常检查防御系统的风险,检验其有效性,并对其进行加固. 设置靶场邀请检验团队(内部或第三方)进行对抗演习可以起到检验的作用,但是如果基于实际业务系统进行实战对抗演习可能会造成生产停产,严重的还可能导致系统长时间不能恢复. 这就需要为实战演习建立专业靶场,该靶场是真实系统的冗余备份,即真实孪生系统的平行系统. 在此平行系统中,威胁方的检验团队(内部或第三方)通过模拟黑客攻击,与使用方的防御团队就可以进行持续对抗,此法既能发现系统潜在的风险和漏洞,又不会对真实业务系统构成破坏. 既加强了使用方防御团队的安全防护能力,又促进使用方维护团队对系统进行持续加固和改进,还可以训练和考核威胁方检验团队的攻击能力. 如果使用方再加入安全大脑协助防御团队进行协同防御,整个体系的感知能力和防御能力将会大大增强. 检验团队与防御团队基于真实系统的对抗是实战演习训练,如果是基于真实靶场的对抗就变成模拟演习训练. 如果把演习的靶场放在平行系统中的纯虚拟环境,则攻防对抗模式变成全景模拟靶场;如果放在整个平行孪生系统中,则变成热备演习训练. 如果威胁方是黑客,而靶场变成诱敌的蜜罐,则形成另外几种攻防对抗模式.

如表1所示为8种基于安全大脑的平行数字孪生系统攻防模式. 除了第1种对抗模式是被动对抗外,其余对抗模式均为主动对抗,通过长期的主动对抗和持续的系统加固,整个体系的预警能力、防御能力、建设能力和运营能力都能得到持续加强.

表 1 基于安全大脑的平行数字孪生系统攻防模式

Tab.1

| 序号 | 攻 | 防 | 环境 | 攻防模式 |

| 1 | 黑客 | 真人+安全大脑 | 真实 | 实战攻防对抗 |

| 2 | 检验方 | 真人+安全大脑 | 真实 | 实战演习训练 |

| 3 | 检验方 | 安全大脑 | 真实+靶场 | 模拟演习训练 |

| 4 | 黑客 | 安全大脑 | 真实+蜜罐 | 蜜罐诱敌对抗 |

| 5 | 黑客 | 真人+安全大脑 | 平行孪生 | 热备攻防对抗 |

| 6 | 检验方 | 真人+安全大脑 | 平行孪生 | 热备演习训练 |

| 7 | 检验方 | 安全大脑 | 平行孪生 | 全景模拟靶场 |

| 8 | 黑客 | 安全大脑 | 平行孪生 | 蜜罐诱敌防御 |

使用方的需求来自威胁方,但由于使用方经常看不见威胁,其对安全需求不足就会减少投资,导致供应方无法为其提供高质量的安全服务. 在现行情况下,监管方通过安全审查和行政干预要求使用方实施安全建设项目. 通过基于平行孪生系统的攻防对抗演习有望改变当前这种业务现状,让受益的使用方变被动为主动,促进其自发投入建设安全项目.

平行数字孪生系统信息安全主动防御的特点如下. 1)通过建立真实数字孪生系统的冗余平行系统,不但可以在真实环境中部署靶场和蜜罐,还可以构筑虚拟的平行孪生环境,扩展攻防对抗的战场和环境边界,并协助使用方构筑全场域、全场景的积极的主动防御体系. 2)安全专家与安全大脑通过协同防御与检验团队开展持续对抗演练,系统自动采集的全场域、全场景的态势感知数据可以辅助增加攻击样本数据,支持安全大脑AI模型的进化调优. 3)促使传统的被动对抗和演习模式转变为多种主动对抗模式,可以提升使用方的主动防御意识、运营能力、系统的防御能力以及检验团队的攻击预警能力,实现以需求驱动项目的业务模式变革,弱化监管方职能. 4)协助使用方建立系统化的安全策略,形成一套安全防御战法,培养一批安全运营、防护、检验、建设的高素质人才队伍.

平行数字孪生系统的信息安全主动防御还应解决以下问题. 1)虚拟世界和物理世界中的真实系统与其平行系统间的冗余热备、数据同步与信息安全隔离. 2)平行系统中靶场和蜜罐的部署规则和检测方法. 3)专家经验规则模型设置与测试,基于安全大脑的安全事件和安全大数据的采集、分析和AI建模,规则模型与AI模型的融合、调教与持续改进. 4)在新的攻防模式下,如何制定主动防御策略、推演攻防对抗战法、使演习检测训练的效果无限逼近实战,提升整个系统安全防御能力以及对外输出的安全服务能力.

3.3. 仿生的平行数字孪生系统安全态势感知

安全态势感知的基本路径是基于IIoT和AI的新一代信息技术,通过实时数据采集、状态感知、数据建模与融合分析等手段,挖掘隐藏在工业大数据中的安全风险,全面感知工业生产生命周期过程中的安全态势[5],做到提前感知预警和提前防控.

情报收集和情报对抗能力是安全态势感知系统的基本能力. 传统安全态势感知系统的能力范围仅是对真实对抗环境的态势感知,所获信息非常有限,运营团队经常处于被动防御、被动对抗的状态,不利于安全运营能力的提升.

如图4所示为基于安全大脑的平行数字孪生系统的态势感知能力模型. 模型充分利用平行的数字孪生系统,除了基于被动免疫的实战对抗模式外,还加强了基于主动免疫的多种主动防御(如真实演习、欺骗防御、平行演习)对抗模式,对靶场演习、蜜罐诱敌、检验训练等多场域、多场景进行全方位态势感知,扩展态势感知的能力范围,提升运营方的情报数据流量和质量. 利用大数据和AI技术,逐渐丰富攻击样本库和知识库. 通过大数据分析,模型还能为运营方维护团队提供安全措施改进建议.

图 4

图 4 基于安全大脑的平行数字孪生系统态势感知

Fig.4 Situation awareness of parallel digital twin systems based on security brain of digital twin

基于安全大脑的平行数字孪生系统安全态势感知的特点如下. 1)数字孪生安全大脑作为系统知识库和预警指挥中心,支持构建自学习、自决策、自进化的数字孪生免疫系统. 2)通过平行的数字孪生系统,把传统的被动免疫向主动免疫扩展,扩大了感知能力范围,从而提高系统的抗风险能力. 3)态势感知范围从真实对抗扩展到演习检验,防御类型从常规的实战对抗防御扩展到欺骗防御、真实演习防御和平行演习防御.

基于安全大脑的平行数字孪生系统安全态势感知还应解决以下问题. 1)亟须建立安全感知设备和系统的互联互通标准,主要研究:工业软硬件安全设备(或组件)间的通信和数据交换标准,包括但不限于工业级的防火墙、安全交换机、安全型通讯网卡、安全型可编程逻辑控制器和变频器以及杀毒软件等. 2)基于智能感知系统的全场景、全视域的安全大数据采集与智能分析技术. 3)平行数字孪生系统之间的数据同步与网络安全隔离技术. 4)主动免疫模式下的风险识别技术,主要研究:关键资产测绘、潜在漏洞分析和威胁情报收集等技术.

3.4. 基于免疫系统的数字孪生主动防控

生物免疫系统是高度分布式的自适应系统,具有完善的机制来抵御外来病原体的入侵. 刘建毅等[46]认为信息安全系统应具有分布性、多样性、自适应性、动态平衡性等类似于免疫系统的特点,并提出对信息安全系统建设的建议. Hofmeyr等[47]将免疫系统原理用于计算机安全和病毒监测. 于涵等[48]提出基于免疫系统原理的信息安全系统模型,用免疫淋巴网提供校验和控制服务,来监控和管理传统传输网的行为,传统传输网只负责数据传输,实现两网分离,提高系统的安全性. 沈昌祥[49]提出主动免疫计算3.0的理念,用可信计算3.0构建网络空间安全主动免疫保障体系,筑牢网络安全防线,以解决信息安全核心技术设备受制于人的问题.

仿生免疫的目的是模仿和学习动物群体免疫(如群体防御和群体避险)以及个体免疫的一些特点,建立一套主动防御的策略、方法和系统. 动物群体在遇到危险和威胁时,会通过预警、呼救的方式向群体报警和求助,在获得群体救助后,还会留下信息(特殊气味)记录和存储事件,避免同伴再次遇险,群体间通过气味共享信息,相互间学会避险的能力. 动物群体免疫给数字孪生主动防控建设的启示如下. 1)智能预警和呼救机制;引入安全专家的预设规则与AI融合的算法模型,建立智能预警机制,系统可以自动快速调整算力并自动启动相关安全服务进行危险呼救和应急响应. 2)记忆和共享机制;一旦数字孪生系统安全生态中的任何部位检测到被威胁或攻击,数字孪生系统内的所有安全节点将被广播通知,并对本次事件形成记忆. 3)群体免疫与重点防御机制;若遇二次入侵,系统将自发调集安全能力予以重点防御和对抗,并借助AI技术形成快速应激响应,达到群体自主防御和自动免疫的效果. 4)自我学习机制;借助大数据和AI等技术手段,数字孪生系统安全生态体系可以通过自学习、自进化的方式主动发现漏洞和威胁,并主动对安全事件进行处理,这些对安全运营管理人员都是无感的,且不需要干预.

数字孪生主动免疫防控机制的建立借鉴了高级动物个体免疫(如人体)系统的以下3个特点. 1)器官、组织和免疫细胞有明确分工;例如,胸腺和骨髓是免疫系统的中枢免疫器官,扁桃体、淋巴结和脾脏等构成外围的免疫器官和免疫组织,B细胞和T细胞用于识别抗原并通过抗体或直接杀死抗原. 2)人体免疫系统的3个功能:免疫防御负责清除病原微生物及其他抗原,免疫监视负责清除突变或畸变的恶性细胞,免疫自稳定负责清除损伤的细胞或衰老的细胞. 3)人体免疫系统通过3道防线对病原体进行分层次防控,第1道防线是皮肤和黏膜;第2道防线是杀菌物质和吞噬细胞,它们是非特异性免疫也叫先天性免疫;第3道防线是免疫器官和免疫细胞,它们是特异性免疫,通过免疫细胞主要是淋巴细胞自我产生抗体,消灭病原体(抗原). 特异性免疫是积极主动的免疫机制. 人体主动获得免疫的方式是通过接种疫苗使健康人的体内产生抗体,获得特异性免疫.

人体免疫给数字孪生主动防控建设的启示如下. 1)分布性. 该系统中具有广泛分布的足够多的检测器、管理器和执行器,每个器件仅负责检测、处理某一类或几类安全事件,它们通过互通标准相连接,使整个系统具有很高的识别率. 2)多样性. 该系统是本地化和个性化的定制安全系统,每个子系统及其组成站点和节点特性多样且承担的任务和功能各异,任何入侵和防护失效都不能对系统整体构成威胁. 3)智能性. 该系统具有智能识别和学习记忆功能,借助大数据和AI技术能够精确识别“正常”的可信访问和“异常”的非法入侵,通过自我学习和记忆,能够自动对已知威胁在二次入侵时快速集中力量及时处理,还可以借助云端安全大脑的服务不断添加新的防护模型以抵御未知威胁和攻击,从而动态适应外界环境的变化. 4)动态平衡性. 该系统内部各检测器、管理器和执行器与攻击行为间通过对抗保持动态平衡,当攻击增强时防御能力也随之增强. 此外,为了减轻系统并发处理事件的负担,建议制定扫描策略和处理规则,在某一时刻仅对某一特定区域或对象集进行扫描检测,被扫描区域或对象集随时间动态变化,在一个时间周期内可完成对所有区域和对象的扫描.

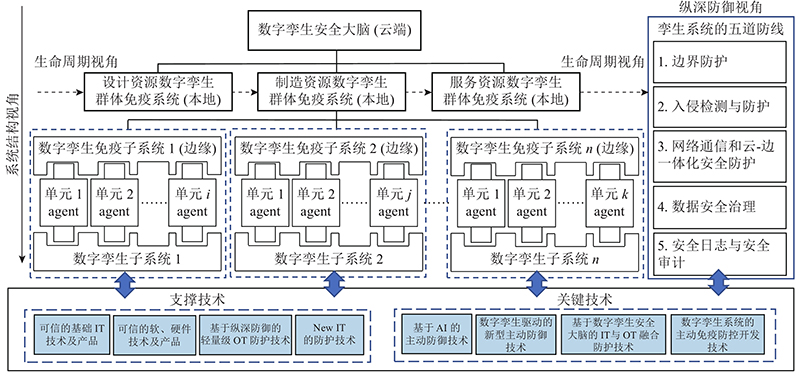

根据以上启示,提出数字孪生主动免疫防控的思想,即通过在虚拟系统中的持续模拟攻防对抗,借助AI技术使态势感知系统产生识别特定攻击的生理记忆,即形成“抗体”,通过分布广泛且功能各异的安全组件间的分工协作,快速组织资源对抗攻击,使系统形成自学习、自决策和自进化的机制,从而实现群体的主动免疫. 该免疫防控系统也应具有免疫防御、免疫监视和免疫自稳定3个特征. 如图5所示,本研究提出数字孪生主动免疫防控技术框架,分别从系统结构视角、生命周期视角和纵深防御视角描述该框架的组成结构、支撑技术和关键技术. 可知,1)系统结构视角自上而下分别依次为DTSB(部署于远端区域云、行业云)、广义制造资源数字孪生群体免疫系统(部署于本地私有云、企业云)、数字孪生免疫子系统(部署于车间层、边缘层). 2)生命周期视角自左至右分别依次为设计资源、制造资源和服务资源的数字孪生群体免疫系统(部署在本地私有云),每个群体免疫系统都由若干个免疫子系统组成,这些免疫子系统(其功能类似于生物的器官和组织)被分布式地部署在本地车间或边缘,它们间相互连接与协作,任何免疫子系统防御失效,都不会对整体免疫系统构成威胁. 效仿生物免疫系统分工协作的特性,这里的每一类免疫子系统只负责一种或几种功能,这些功能由智能单元agent(类似于生物的各种免疫组织和免疫细胞)执行,这些免疫智能单元agent充当免疫系统中监视器、管理器和执行器的角色,同时具备数字孪生业务系统单元的功能、靶场蜜罐的功能和通信的功能,它们功能各异、相互协作,与免疫子系统是基于框架和组件技术的松散耦合关系. 智能单元agent以即插即用的方式被动态集成在框架上,当被呼叫或调用时,智能单元agent自动发挥作用(自组织地侦查测绘、采集数据、发动对抗和传递信息等),它们通过框架与其他智能单元agent交换数据并协作完成任务. 根据需要,不同智能单元agent间的组合可以完成不同的任务. 数字孪生的免疫子系统是与数字孪生的业务子系统配套和映射的平行系统,它们之间通过智能单元agent进行通信和交换数据. 3)纵深防御的视角建立了数字孪生系统主动免疫的5道防线:(a)边界防护,通过建立系统的物理边界和网络边界,防止低级别暴力入侵;(b)入侵检测与防护,采用智能态势感知系统和AI反攻击智能识别技术,做到实时检测和防护;(c)网络通信和云-边一体化安全防护,基于安全大脑和外脑,实现AI模型在云端训练和更新、在边缘部署和应用;(d)数据安全治理;(e)安全日志与安全审计,建立动态随机审计和事后追责机制,对恶意攻击形成长期威慑.

图 5

图 5 基于免疫系统的数字孪生主动防控技术框架

Fig.5 Active defense and control technical framework for digital twin system based on immune system

数字孪生物理空间的主动免疫是基于数字孪生安全大脑和智能态势感知系统,通过对物理空间所有设备、网络、系统的动态安全态势感知、安全数据采集和数据分析,依托数字孪生安全大脑和安全外脑,通过人工智能手段对安全事件和安全行为做出分级判断和主动处理,实施积极的主动防御策略,同时把处理结果与安全日志一同反馈给本地免疫系统的管理中心和数字孪生安全大脑,由安全管理员判断是否把安全事件加入安全事件样本库.

物理空间主动免疫防控系统可在边缘计算设备上直接处理一般的易被识别的信息安全事件,只把结果汇报给云端安全大脑. 此种操作模仿人体免疫系统,其运作过程对于人脑是无感的,系统可以独立进行自主决策、自主运行. 只有当人体免疫系统出问题时,才会通过疼痛方式传感给人脑,让人脑干预决策和处理. 同样地,当基于边缘计算的安全免疫系统识别出不能处理的安全威胁事件时,需要报告并激活云端安全大脑进行干预和处理. 物理空间的主动免疫防控系统建设从产品(系统)全生命周期的角度,考虑产品(系统)在规划设计、建设实施、运营管理和维护服务各阶段的全要素、全场景的信息安全. 物理空间免疫系统按照应用域主要关注:ICS安全、IIoT安全、通信网络(如工业以太网、工业Wifi和工业5G等)安全、云基础设施安全、边缘设备安全和移动客户端的安全等. 此外,物理空间免疫系统建设还应特别关注2个物理区域:1)设计研发环境的物理安全,关键要做好环境保护、物理隔离和边界防护;2)数字孪生车间的物理安全,除了做好物理隔离和边界防护外,还要做好ICS系统的OT系统安全、IT系统安全以及二者的网络隔离安全.

数字空间的主动免疫防控的原理和系统建设思路与物理空间类似,不再赘述.数字空间免疫系统按照应用域主要关注:云服务安全、边缘服务安全、数据库服务安全、数据安全和访问安全管理.

数字孪生系统主动免疫防控的支撑技术主要有以下4种. 1)可信的基础IT技术及产品,主要包括:可信的操作系统、数据库、虚拟化容器、杀毒软件和防火墙等. 2)可信的软、硬技术及产品,主要包括:可信的CAX(CAD/CAM/CAE/ CAPP)和PLM、可信的仿真系统、可信的运营管理系统(ERP/MES/MOM/LIMS/WMS)、可信的工控系统(可信的PLC/DCS/SCADA、驱动系统、工控机、交换机、工业防火墙)、可信的数控系统以及控制指令防护(可用性、完整性、机密性). 3)基于纵深防御的轻量级OT防护技术,主要包括:智能白名单技术(工业网络协议和通信白名单,访问和操作白名单、工业应用软件白名单),轻量级加密及无扰技术(旁路监测、冗余备份、虚拟补丁),工控安全技术(工业协议深度解析、工业设备指纹识别、工业漏洞库与入侵检测). 4)New IT安全防护技术,主要包括:工业云(基础设施、操作系统、网络、服务和数据流量监测)安全、IIoT安全(网络通信、工业5G、数据采集传输与访问使用)、边缘计算设备及服务安全、移动客户端及APP本质安全、工业数据安全治理、区块链安全技术(访问认证控制、智能合约漏洞挖掘和数据安全)等.

数字孪生系统主动免疫防控的关键技术主要有以下4种. 1)基于AI的动态的自主的安全评估、安全监督、智能态势感知和主动免疫防护等技术. 主要研究:基于 AI的安全评估和主动检测,自主监测和防范未知威胁;基于AI的主动预警,预测潜在风险;基于AI的主动响应,自主响应与决策;基于AI的主动保护,威胁诱捕与围猎,以及全流量、全资产、全行为、全威胁的安全防护. 2)数字孪生驱动的新型主动防御技术主要研究:仿生的平行数字孪生系统主动防护技术、平行系统与数字孪生系统的数据同步和安全隔离技术,蜜罐和蜜网的设计、仿真、部署、评测及优化技术,基于平行数字孪生的安全检测、攻防演练和沉浸式培训. 3)基于数字孪生安全大脑的IT与OT融合防护技术主要研究: IT和OT融合环境的全面安全态势感知,云-边协同防御一体化(防护引擎一体化、防护特征库一体化、防护功能一体化). 4)数字孪生系统主动免疫防控开发技术主要研究:数字孪生系统与主动免疫防控系统耦合的系统架构设计、开发和测试技术等,基于多Agent的分布式智能免疫系统联动防御机制,安全大数据处理技术(分类、清洗、处理和存储技术及高速搜索引擎设计开发技术等).

3.5. 基于AI的数字孪生系统的反攻击智能识别

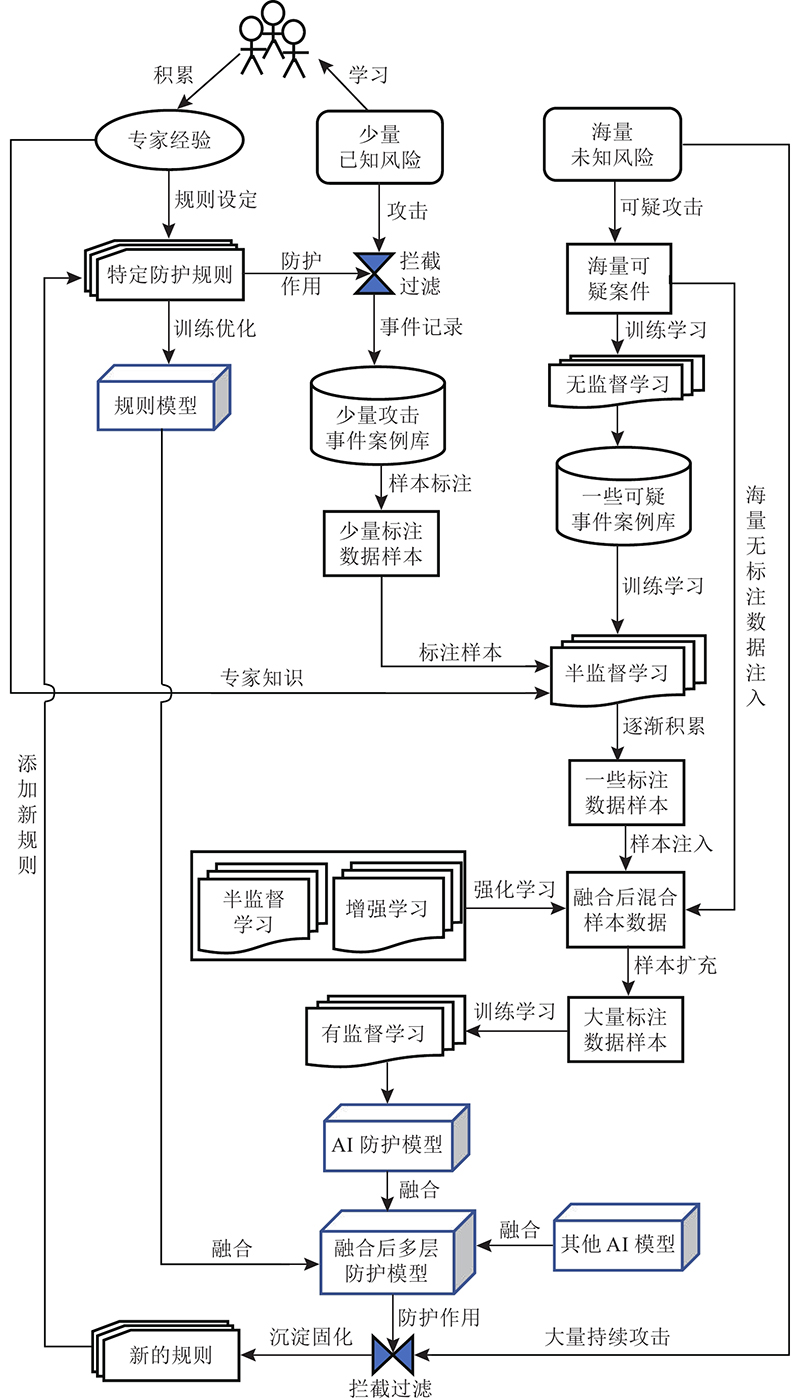

传统杀毒软件的防护机制通过对比可疑文件与病毒库中已知样本的特征,完成对潜在风险的识别和处理. 早期应对黑客攻击的主动防御是借鉴杀毒软件的经验,根据专家经验和持续的知识积累,建立基于特定规则的防控模型. 对于复杂场景,很难依据专家经验设定规则,不能对未知风险进行防控. 若采用机器学习和深度学习等AI技术,则无须专家参与就可自动执行安全数据准备、分析和融合,对安全数据进行深度知识挖掘,为反攻击智能识别和主动安全防护提供快速的数据分析、预测和验证服务. 基于AI的风险预警和反攻击识别可以通过AI算法模型较早地发现未知的风险和APT组织[50],同时不断提高模型的识别率和准确率,解决传统方式解决不了的问题.

本研究用经验规则模型与机器学习相结合的方式来处理事件和训练模型. 在数字孪生系统运行早期,当安全事件的数据量不大时,通过对数据进行预处理并逐一打标签,可采用监督学习的方法训练出一些初级模型来对抗攻击. 当面对海量工业大数据时,这种逐一标注数据的方式处理起来费时费力,因此监督学习方法不再适用. 此时需要用无监督学习处理数据,先对少量典型安全数据进行预处理和打标签,在获得少量安全数据样本后,以此样本为基础,用无监督学习处理海量的安全大数据,对算法模型进行不断训练和调优,得到相对完善的模型. 把AI技术应用在主动防御的信息安全领域时还面临以下3个问题. 1)监督学习算法模型虽然应用效果比较好,但是在早期冷启动阶段,由于缺乏标注的安全数据样本,训练出来的模型识别率并不高. 2)在工控领域的黑白样本严重不均衡,即恶意攻击事件与设备之间正常数据交互事件的数量比例悬殊,如果按照传统机器学习的方式建模,反攻击识别的效果会比较差. 3)在工控信息安全这样复杂的场景下,单一的AI模型很难达到比较好的防控效果,需要将不同的监督学习或监督半监督学习的算法模型进行融合,才能实现比较好的防控效果.

如图6所示,基于AI的数字孪生系统的反攻击智能识别建模过程如下. 1)根据安全专家的经验,把一些已知风险按照一定的规则进行定义,通过规则模型先过滤掉一部分常规攻击,对这些风险进行精准有效的拦截,把拦截的样本案例输入案件库,可为机器学习模型的训练提供少量的标记样本. 2)为了解决标注数据样本数量少的问题,采用无监督学习的方式,通过社区传播、样本标注、关联图谱等形式,最大限度利用无标注样本的数据,进行无监督学习模型训练,通过多维度的防控、多维度的数据处理分析,就可以发现一些攻击事件的疑似案例,再把它们输入案件库里. 3)根据步骤2)结合部分的专家知识,对获得的案件样本进行评分,获得一定数量的标注数据样本. 4)为了解决标注数据黑白样本不均衡的问题,构建多目标函数的网络,通过增强学习和半监督学习算法,对原有标注样本进行扩充和扩展,充分利用已标注的少量数据,将其与无标注的海量数据融合,逐步积累攻击事件的数据样本数量. 5)根据不同的业务类型,分别采用不同的机器学习和深度学习的算法进行模型训练. 把这些模型按照一定的融合策略进行融合,通过调教优化,逐步建立识别率较高的AI模型,可对攻击行为进行有效拦截,提高整体防控效果. 6)把AI模型拦截的安全事件进行归纳总结,再次形成一定的规则,再把这些规则模型反馈到步骤1)中的规则模型引擎里,提高一次风险识别效率和拦截的能力.

图 6

图 6 基于AI的数字孪生系统的反攻击智能识别建模过程

Fig.6 Anti-attack intelligent recognition modeling process of digital twin system based on AI

此外,深度学习将从多源异构的海量安全数据中自动提取特征和深度自主挖掘知识,通过对历史安全数据的预处理、融合、训练、测试,建立规则模型. 在得到初步验证后,进入实际部署应用阶段,对实时的安全事件的数据进行处理,将处理结果反馈给安全规则模型,并对模型进行持续优化,实现安全样本和规则库的动态更新. 在正常情况下,经过一段时间的训练,AI模型就能显著提高对未知风险的识别能力,尤其是在识别和拦截大规模持续攻击的场景中效果显著.

基于AI的数字孪生系统反攻击智能识别具有以下特点. 1)通过机器学习和深度学习算法模型智能识别和拦截攻击事件. 2)基于云-边协同的模式实现AI模型在云端训练、在边缘应用并动态更新. 3)通过规则模型和AI模型的融合,建立分层的多维防控模型,每层采用不同的方法进行模型训练,经过持续优化解决传统反攻击引擎、反攻击系统面临的问题,并有效提高模型的识别率.

基于AI的数字孪生系统的反攻击智能识别还应解决以下问题:1)基于无监督学习模型的安全事件快速识别、事件评分和安全数据样本标注;2)基于增强学习、半监督学习的数据样本扩展算法; 3)规则模型、无监督学习模型和监督学习模型的分层建模和模型融合、训练和测试方法.

4. 应用案例

以某合资公司的电子设备生产工厂为例. 为了解决数字孪生车间大型复杂OT系统与IT系统集成融合过程中引发的潜在安全风险及系统建成后的联合扩容升级问题,在项目设计建设之初,从生态系统共生的仿生视角,在生产系统生命周期范围内,考虑业务、安全系统的并行设计开发与集成运行问题,通过项目实施和持续地运营改进,达到预期效果.

4.1. 系统规划设计

如图7所示,设计基于“纵深防御”的数字孪生系统信息安全主动防御系统架构及其实施方法. 整个数字孪生车间的IT、OT系统自下而上被规划为控制区、监控管理区、非军事隔离区、办公区和工业安全大脑. 1)在控制区,各子系统按功能和结构被划分为独立的模块,模块相互之间通过安全网关实现隔离通信. 为关键子系统设置平行的物理孪生系统,用于建立以主动防御为目的的演习靶场和蜜罐蜜网. 2)在监控管理区,设置免疫系统的服务器和数据库服务器,建立物理空间的主动免疫防控系统,用于收集安全情报、下发指令和共享信息. 3)在非军事隔离区,通过设置冗余热备的平行数字孪生系统的服务器,建立以主动防御为目的的平行数字孪生系统. 4)在办公区,建立架构在本地私有云上的数字空间主动免疫系统. 5)工业安全大脑被云部署在该公司某地的信息安全研究中心,该中心的主体由安全态势感知系统、AI模型训练中心、基于数字孪生的模拟攻防对抗实验室和安全专家组成,通过安全专家的运营管理,形成该公司的安全运营中心,可对外提供安全服务.

图 7

图 7 基于“纵深防御”的数字孪生系统信息安全主动防御系统架构

Fig.7 Cyber security active defense system architecture for digital twin system based on defense-in-depth

4.2. 项目实施

项目实施过程采用“评估-实施-运营”联动的循环改进策略. 1)通过评估工厂当前的安全状态,识别核心资产的价值、资产的脆弱性以及威胁和风险来源等,量化分析威胁的影响和防范措施的成本. 风险评估和安全管理咨询贯穿项目的全过程,并且是循序渐进、不断改善的过程. 2)通过实施对应的安全措施降低风险. 基于人体免疫系统对病原体进行分层防控的机理,根据安全规划方案和主动免疫的理念,为该数字孪生车间生产系统构筑5道安全防线(图7中分别用数字1~5表示). 这5道防线采用“纵深防御”的主动防护理念[51],通过物理隔离、网络分区与边界防护、安全单元隔离与VPN通信、系统加固与补丁管理、防病毒与威胁检测、访问控制与账户管理、日志与审计、采用嵌入式设备集成的安全功能等构成完整的防护圈保护关键资产. 同时,还应确保通信不间断、保护系统与数据完整并实时监控生产等. 3)通过持续的安全运营实现整个系统全视角、全场域的安全防护. (a)基于云-边协同的防御体系和云端安全大脑的态势感知能力,通过为该数字孪生车间的IT和OT系统远程部署探针,可以实时感知整个系统的安全状态并获取大量的安全数据. 其次,充分利用所建立的平行的数字孪生系统(现场)和基于数字孪生的模拟攻防对抗实验室(云端),定期开展对抗演习,发现漏洞及潜在风险,并及时加固系统,同时获得大量有价值的安全数据样本. (b)这些安全数据经过清洗和处理,它们在AI模型训练中心再经过安全数据专家的建模、训练和APP应用开发,最终形成数字孪生系统的反攻击智能识别系统. 用同样的方法可以建立主动免疫防控系统,经过持续运营、数据积累和软件迭代,通过其智能识别、主动免疫和主动防御功能,可动态地分析、识别和预警整个系统的风险及异常行为,并对其及时处理,提高系统的自主性和可靠性.

安全运营一段时间后,需要再次对系统进行安全评估,根据评估结果对系统进行持续安全加固和安全运营. 系统通过实时的安全事故和事件监测,对每个阶段的工作进行检验和管理,保持安全状态持续监控与安全措施持续更新.

4.3. 运行效果

通过项目实施前后评测达标项目与各等级符合程度的对比,项目实施后系统中满足安全完整性等级SL1、SL2要求的安全设备占比均超过90%,后续通过持续的安全运营,满足SL3、SL4要求的安全设备占比均都超过80%,项目达到预期效果.2020年底,该安全运营中心已经为该公司4个工厂提供持续的威胁情报预警、安全防护策略和安全建设方案等安全服务,赋能工厂实现全面的安全防护. 该公司还通过该安全运营中心为其多家外部客户提供定制化的安全服务.

5. 结 语

数字孪生被认为是实现信息物理深度融合的关键技术,为智能制造的落地建设提供有效途径. 对于面临数字化转型的制造业企业而言,工业信息安全建设是长期的共性课题,一旦发生恶性攻击,将严重危害生产、环境和社会安全. 本研究结合数字孪生系统在制造领域的信息安全特点,提出仿生的数字孪生系统信息安全主动防御体系框架;从仿生视角提出5类与数字孪生信息安全主动防御相关的核心关键技术,给出工业制造领域信息安全建设应用案例,探索数字孪生信息安全在智能制造中的应用,所提方法对其他行业信息安全建设有一定的参考价值. 工业信息安全不是单纯的技术问题,而是涉及意识和习惯、管理和流程、系统和架构、技术和产品、组织和人才等各方面的复杂系统工程. 工业信息安全需要安全运营方、监管方和供应方共同参与和协同工作. 工业信息安全的防范不是一时之功,而是动态的长期过程,更需要所有的参与者在整个制造系统的生命周期各阶段持续实施安全防护并不断改进. AI技术在信息安全上的应用还处于初步研究和探索应用阶段,未来工作的重点将结合反攻击智能识别、主动防御的多个信息安全应用场景,探索建立满足多场景应用的AI预训练模型.

参考文献

Digital twins and cyber–physical systems toward smart manufacturing and Industry 4.0: correlation and comparison

[J].

Make more digital twins

[J].DOI:10.1038/d41586-019-02849-1 [本文引用: 2]

数字孪生五维模型及十大领域应用

[J].

Five-dimension digital twin model and its ten applications

[J].

数字孪生应用及安全发展综述

[J].

Overview of digital twins application and safe development

[J].

面向人机交互的数字孪生系统工业安全控制体系与关键技术

[J].

Industrial safety control system and key technologies of digital twin system oriented to human-machine interaction

[J].

Stuxnet: dissecting a cyberwarfare weapon

[J].DOI:10.1109/MSP.2011.67 [本文引用: 1]

乌克兰电力系统BlackEnergy病毒分析与防御

[J].

Analysis and defense of the BlackEnergy malware in the Ukrainian electric power system

[J].

数字孪生及其应用探索

[J].

Digital twin and its potential application exploration

[J].

Digital twin-driven product design, manufacturing and service with big data

[J].DOI:10.1007/s00170-017-0233-1 [本文引用: 1]

产品数字孪生体的内涵、体系结构及其发展趋势

[J].

Connotation, architecture and trends of product digital twin

[J].

基于数字孪生的飞机总装生产线建模

[J].

Aircraft final assembly line modeling based on digital twin

[J].

Digital twin-driven product design framework

[J].DOI:10.1080/00207543.2018.1443229 [本文引用: 1]

基于数字孪生的复杂机械产品多学科协同设计建模技术

[J].

Multidisciplinary collaborative design modeling technologies for complex mechanical product based on digital twin

[J].

基于数字孪生的复杂产品设计制造一体化开发框架与关键技术

[J].

Integration framework and key technologies of complex product design-manufacturing based on digital twin

[J].

The digital twin: realizing the cyber-physical production system for Industry 4.0

[J].DOI:10.1016/j.procir.2016.11.152 [本文引用: 1]

A digital twin-based approach for designing and multi-objective optimization of hollow glass production line

[J].DOI:10.1109/ACCESS.2017.2766453 [本文引用: 1]

数字孪生车间信息物理融合理论与技术

[J].

Theories and technologies for cyber-physical fusion in digital twin shop-floor

[J].

Digital twin driven prognostics and health management for complex equipment

[J].DOI:10.1016/j.cirp.2018.04.055 [本文引用: 1]

数字孪生标准体系

[J].

Research on digital twin standard system

[J].

基于模糊层次分析法的工控系统安全评估

[J].

Security assessment for industrial control systems based on fuzzy analytic hierarchy process

[J].

A digital twin based industrial automation and control system security architecture

[J].DOI:10.1109/TII.2019.2938885 [本文引用: 1]

Integrated design for tackling safety and security challenges of smart products and digital manufacturing

[J].DOI:10.1016/j.cirp.2017.04.037 [本文引用: 1]

From information security to cyber security

[J].

Cybersecurity for digital manufacturing

[J].

Cyber-physical security challenges in manufacturing systems

[J].

Trojan detection and side-channel analyses for cyber-security in cyber-physical manufacturing systems

[J].DOI:10.1016/j.promfg.2015.09.065 [本文引用: 1]

Trustworthiness requirements for manufacturing cyber-physical systems

[J].DOI:10.1016/j.promfg.2017.07.202 [本文引用: 1]

Attack detection and identification in cyber-physical systems

[J].DOI:10.1109/TAC.2013.2266831 [本文引用: 1]

Seeing double: digital twin for a secure, resilient grid

[J].

On the implementation of IoT-based digital twin for networked microgrids resiliency against cyber attacks

[J].DOI:10.1109/TSG.2020.3000958 [本文引用: 1]

基于攻击行为预测的网络防御策略

[J].

Network defense strategy based on cyber attack behavior prediction

[J].

Digital twin bionics: a biological evolution-based digital twin approach for rapid product development

[J].DOI:10.1109/ACCESS.2021.3108218 [本文引用: 1]

平行系统理论在体系对抗训练中的应用初探

[J].

Preliminary exploration on application of parallel system theory in systemic confrontation training

[J].

生物免疫系统对信息安全的启示

[J].

The inspiration provided by biological immune system to information security

[J].

Architecture for an artificial immune system

[J].DOI:10.1162/106365600568257 [本文引用: 1]

一种基于免疫系统原理的信息安全系统新模型

[J].

A new model of information security system based on immune system

[J].

用主动免疫可信计算3.0筑牢网络安全防线营造清朗的网络空间

[J].DOI:10.3969/j.issn.2096-1057.2018.04.001 [本文引用: 1]

To create a positive cyberspace by safeguarding network security with active immune trusted computing 3.0

[J].DOI:10.3969/j.issn.2096-1057.2018.04.001 [本文引用: 1]

基于纵深防御理念的DCS信息安全方案在青岛炼化项目的应用

[J].DOI:10.3969/j.issn.1005-2852.2014.02.004 [本文引用: 1]

Defense in depth IT security solution in Qingdao refinery company project

[J].DOI:10.3969/j.issn.1005-2852.2014.02.004 [本文引用: 1]