在车联网中,典型的共享数据包括车辆行驶数据、交通状态数据、交通事故数据等,这些数据不仅能够帮助车辆全面认知驾驶环境,也能够为交通治理部门、执法机关、保险公司提供重要信息[4]. 例如,交通治理部门利用交通数据辅助道路监管;执法机关通过车辆行驶数据调查事故原因;保险公司将车辆行驶数据作为理赔证明[5]. 然而,车联网数据在促进智慧交通发展的同时,也面临着严峻的数据安全挑战. 一方面,由于车联网数据具有巨大的经济价值,数据窃取、攻击与滥用等行为越来越严重[1];另一方面,拓宽车联网数据共享的范围,必然会打破数据管理的安全边界,导致数据所有者难以控制其他实体对数据的访问和使用. 2017年Kromtech安全中心发现一集中式服务器泄露了50多万条车辆信息,包括车辆设备状态、行驶线路,导致几十万用户的隐私受到威胁[6]. 因此,实现数据安全存储与保护是影响车联网数据共享发展的重要问题.

密文策略的属性基加密(ciphertext policy attribute-based encryption,CP-ABE)是具有细粒度访问控制的加密技术[10],该技术通过在密文中嵌入由共享者定义的访问控制策略,保证只有当数据访问者的属性满足访问控制策略时才能解密,能够实现数据可控共享. 然而,车联网中访问实体多样化导致策略中涉及的属性数目多,访问控制策略复杂度高,加解密开销随策略复杂度的增加而线性增加,因此复杂的访问控制策略增加了车辆的开销.

综上所述,现有研究基于区块链技术实现去中心化的数据存储,但还无法实现对区块链中数据的有效访问控制,利用传统的CP-ABE实现对车联网数据的访问控制存在着策略复杂,导致计算开销大的缺陷.

针对上述问题,本研究对车联网数据安全存储与访问控制进行研究. 1)提出基于区块链的车联网数据安全存储方法,车辆生成的数据以分布式的方式存储在由路侧单元(road side unit,RSU)构建的区块链上,当新区块生成时,基于信任的拜占庭容错共识机制保证在没有中心节点的情况下RSU实现分布式共识. 2)设计具有灵活访问控制的链上数据保护方法,区块链中的数据用根据访问者属性定义的访问控制策略加密,保证只有授权的访问者才能访问数据的内容,实现了车联网链上数据的安全、灵活共享. 3)设计基于权重的访问控制策略生成方法,通过挖掘车联网数据访问角色间属性权限的关联关系,简化访问控制策略的复杂度,减少所需的计算和传输开销,实现高效的数据共享,满足车联网场景下多实体、多角色的访问需求.

1. 相关工作

1.1. 区块链技术在车联网中的应用

在车联网中,现有研究利用区块链去中心化的技术特征,弥补集中式服务器存在的单点故障缺陷. Yang等[15]提出基于区块链的车联网信誉模型,将车辆节点可信度和消息可信度存储在分布式账本中,为参与信息交互的车辆提供可靠的参考. Ao等[16]提出适用于车联网身份认证的区块链系统框架,利用区块链技术简化异构车辆网络中的分布式密钥管理,减少异构网络上密钥传输的时间. Cebe等[4]提出基于区块链的车联网事故取证框架,将数据分布式地存储在车辆和各实体中,为参与交通事故取证的执法机关提供可信的证据. Li等[17]提出基于区块链且具有隐私保护的社交型拼车方案,将数据分布式存储,保证拼车记录可审计,从而提供更安全地拼车服务. 然而,这些方案缺乏对链上数据的安全性考虑,攻击者可能通过区块链中的数据挖掘车辆隐私,数据的机密性无法保证.

1.2. 属性基加密

2. 车联网数据共享模型设计

2.1. 车联网数据共享模型

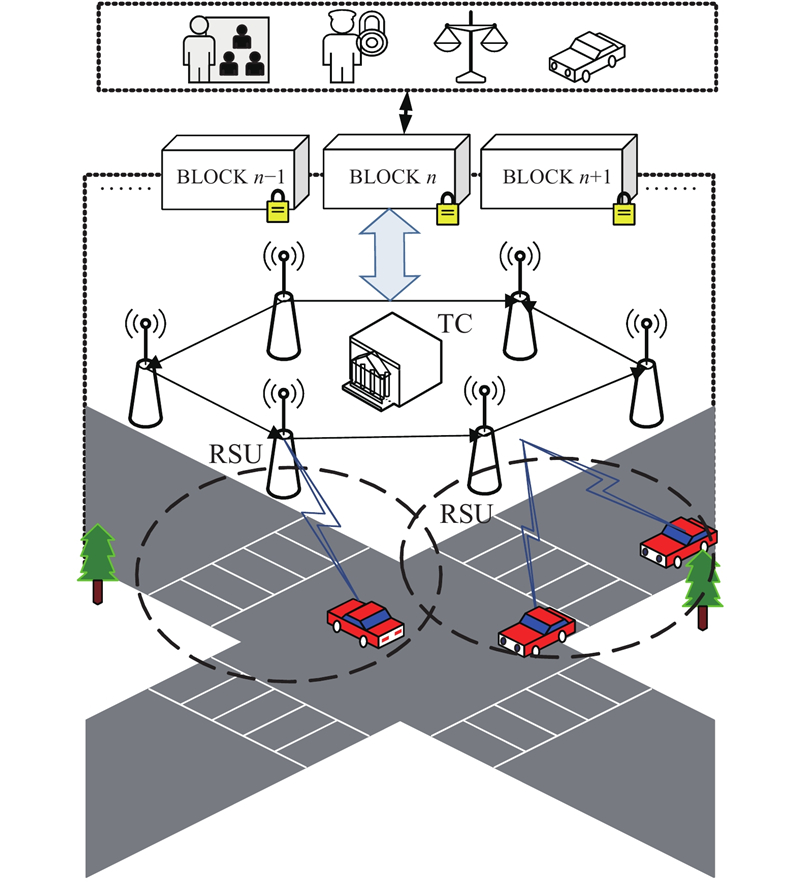

如图1所示,数据安全共享模型主要包括以下4个部分:可信中心(trusted center,TC)、车辆、RSU以及数据访问者. 1)TC是完全可信的中心,负责系统初始化,管理系统属性并为数据访问者分发密钥. 2)车辆主要用于数据感知和加密,并使用专用短程通信(dedicated short range communications,DSRC)与RSU通信,将加密数据传输给RSU. 3)RSU是半可信的基础设施,安装在道路两侧,易受到攻击[24]. RSU具有足够的处理性能、存储空间和良好的网络连接,负责接收车辆上传的数据,并生成、验证与存储区块. 4)数据访问者包括车联网环境下数据的访问实体,例如车主、保险公司、交通管理局、维修商等机构不同部门、不同职级的人员.

图 1

2.2. 设计目标

在车联网环境下的数据共享模型中,RSU节点可能由于被攻击而导致数据被篡改,甚至向区块链中添加恶意数据块;未授权的数据访问者可能会通过篡改数据骗取保险金、逃避事故责任. 因此本研究方案应实现以下安全目标. 1)机密性:为了避免数据泄漏给未授权个人或实体,应当保证数据的机密性. 2)不可篡改:为了保证数据的完整性和可用性,有效的数据不能被潜在实体或恶意攻击者篡改、删除. 3)访问控制:为了适应车联网数据访问场景,应保证在访问集合构成复杂、访问主体多样化的需求下实现安全、高效、灵活的共享.

3. 车联网数据安全共享方案

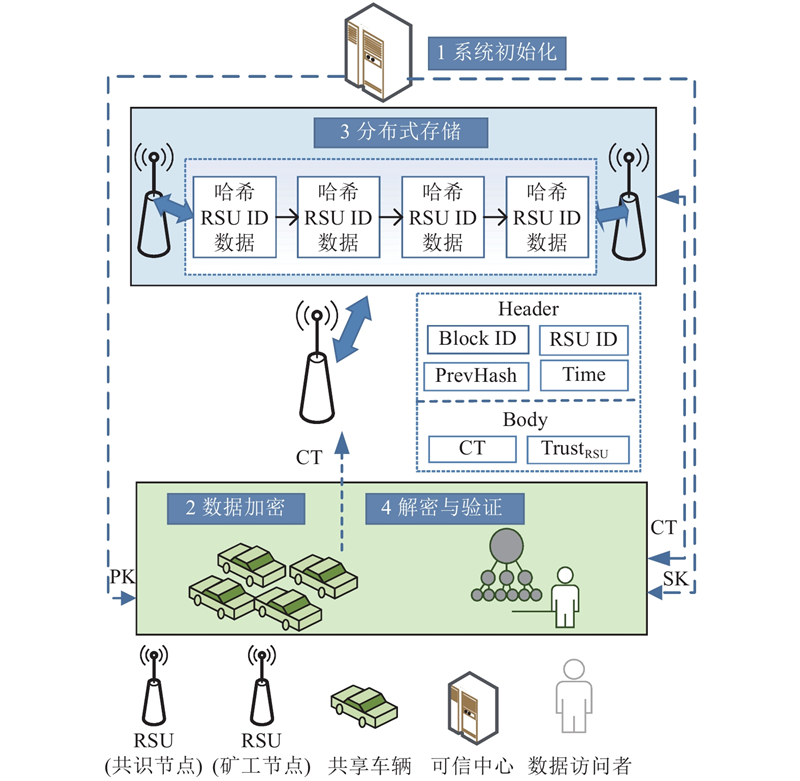

基于区块链实现去中心化的数据存储,针对车联网中的多实体访问需求,设计一对多的数据共享方案,如图2所示,主要分为4个阶段:系统初始化、数据加密、分布式存储、解密与验证.

图 2

3.1. 系统初始化

在初始化阶段,TC首先运行

TC根据数据访问者的所属实体、部门、职位等属性为其分配一组带权属性,并通过

式中:

3.2. 数据加密

当车辆感知到特定事件时(如交通事故),首先会验证事件的状态,然后生成共享数据

算法1 Build Policy

1:Input

2:Output T

3: For 每一个属性

4: //按照实体、部门将属性分类,得到

5:

6: End

7: //按照访问权限对属性排序,若同类属性的访问权限存在包含关系,即

8: For

9: For

10:

11: End

12: End

13://用带权属性表示属性集合中访问权限存在连续包含关系的同类属性

14: For

15: If

16:

17: End

18://用OR连接不同实体、用AND连接同一实体下的不同部门和职级属性

19:

20:Final

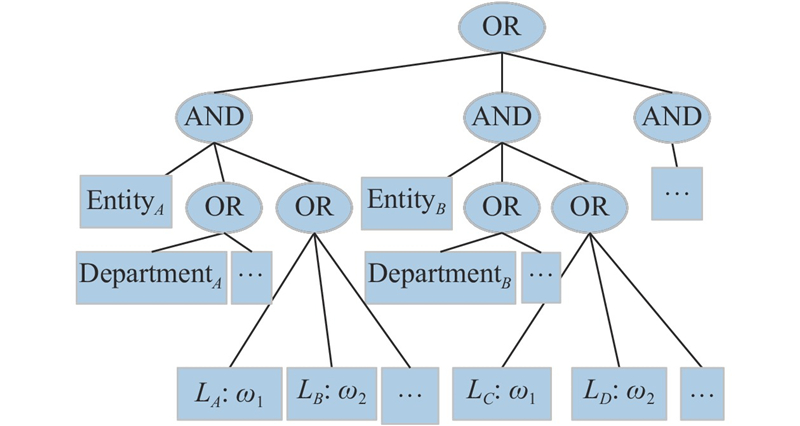

该算法输入按照不同实体、部门、职级定义的属性集合,输出由这些属性构成的访问控制策略. 首先根据实体、部门将属性分为不同的属性类

图 3

为了实现数据的机密性和有效的访问控制,在数据共享之前,车辆采用对称加密标准(AES)加密数据内容并执行

3.3. 分布式存储

车辆向RSU提交数据共享请求

RSU通过区块链中存储的车辆信任值验证共享车辆的身份合法性,低于信任阈值P的车辆所上传的数据将被拒绝,否则将来自合法车辆的共享数据存储到交易池中. 采用陈蔚等[25]的方法计算和更新信任值.

在分布式车联网场景中,没有固定的中心节点管理区块链,因此,从RSU中选择节点打包数据. 为了避免恶意的RSU成为矿工,根据节点行为计算其信任值:

式中:Trust为一定时间段内RSU的信任值,初始值为1,若矿工获得记账权但不打包数据其信任值会降低;

在RSU中选择信任值最高的节点成为矿工. 当矿工获取记账权后,打包交易池中的事务记录到新生成的区块中,并将区块向节点网络广播,包括区块头和区块体. 区块头为基本信息,如ID、RSUID、时间;区块体中是以Merkle树形式存储的密文.

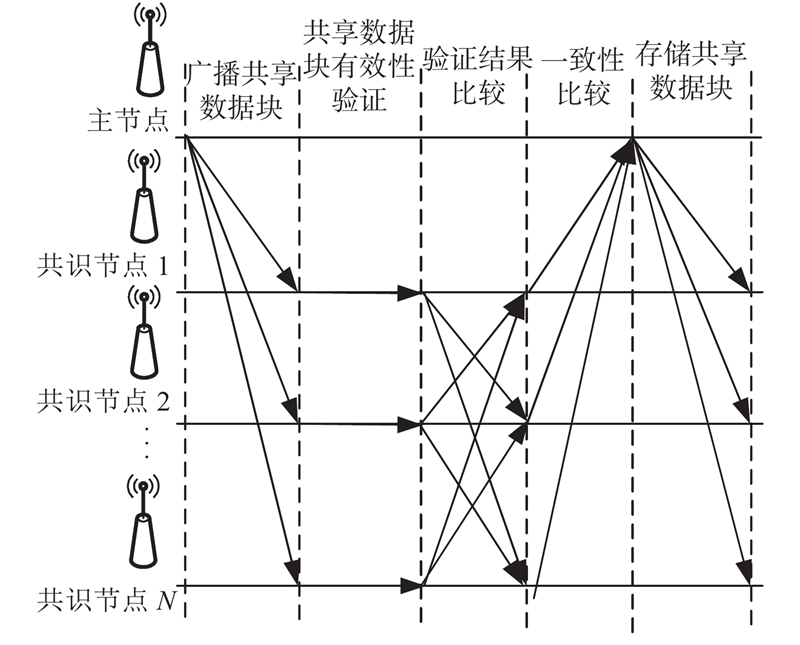

采用拜占庭容错(practical Byzantine fault tolerance,PBFT)共识机制进行区块共识. 如图4所示,共识过程如下:一旦接收到矿工

图 4

在每轮共识结束后,车辆在区块链中下载并验证数据共享记录. 如果数据是正确的,将更新他们对矿工

3.4. 解密与验证

数据访问者通过执行

当

当

式中:k=index(x),Sx′={index (z): z∈Sx}.

用CK解密获得明文

式中:DCK为用对称密钥CK的解密操作,ECK为M用CK进行加密后的密文.

数据访问者通过

4. 实验与分析

4.1. 车联网数据共享模型比较分析

如表1所示,从5个方面与现有的车联网数据共享模型进行比较. 可以看出,相较于Kanumalli等[26-27]集中式的存储方式,本研究基于区块链实现分布式数据存储,能够有效解决集中式服务器的单点故障缺陷;相较于Singh等[7,9]采用动态移动车辆作为区块链主节点,固定位置的RSU能够在其通信范围内接收车辆上传的数据,且具有更好的计算与存储能力[24],因此更适合作为区块链主节点进行区块的生成、验证与存储;此外,本研究采用混合加密机制,使用AES对称加密方法加密数据,通过CP-ABE加密对称密钥,保证了数据的机密性以及数据的可控共享,相较于Oham等[9]事先按照组织、机构划分固定共享区域的方式,本研究方案在每次数据共享时,共享者可以根据需要制定灵活的访问控制策略;相较于Kanumalli等[26]基于身份的访问控制方式,本研究方案无须事先确定数据访问者的身份,能够通过一次加密,达到对多个数据访问者的数据安全共享效果,因此本研究方案更高效,适应于多实体、多角色的车联网数据共享场景.

表 1 与其他车联网数据共享模型的比较

Tab.1

4.2. 方案安全性分析

4.2.1. 数据存储安全

车联网数据经过AES加密并存储在RSU中,对传统安全攻击具有较好的抵御能力,对称密钥经过CP-ABE加密,该算法具有随机预言模型下可证明的CPA安全性[20]. 通过在数据中加入时间戳,抵御重放攻击;在通信的过程中,车辆使用数字签名技术抵御攻击者的虚假信息攻击.

与传统的中心化存储方式不同,本研究采用分布式数据存储方法来保证车联网数据的安全存储,避免中心节点易遭受集中式恶意攻击的问题. 这种去中心化的存储方案具有较好的可扩展性和可靠性. 对于普通车辆而言,即使某一车辆串通攻击者来伪造数据存储部分数据,这些数据也会被其他RSU在分布式共识过程中发现. RSU节点间采用PBFT共识机制,设每个RSU独立维护一份共享密文数据块的记录,假设全网存在n个RSU,RSU篡改数据的概率为1/2,须同时存在n/3个恶意RSU才能成功发起数据篡改攻击. 因此,恶意的RSU篡改数据的成功率仅为1/2n/3.

4.2.2. 数据访问安全

当数据访问者进行数据访问时,由于车辆通过定义访问策略限制数据访问者的访问权限,只有当其属性满足车辆定义的访问策略时,才能解密出对称密钥CK并获得数据M.

4.3. 方案性能分析

4.3.1. 实验环境

图 5

表 2 数据共享场景模拟仿真参数

Tab.2

| 参数 | 数值 |

| 车速 | 60 km/h |

| RSU内车辆密度 | [10,50] |

| DSRC通信范围 | 0~500 m |

| 数据传输速率 | 250 kb/s |

| OBU配置 | 1.5 GHz,4 core CPU |

| RSU配置 | 1.8 GHz,4 core CPU,237 G hard disk |

在车联网场景中,车辆A感知到前方路段发生了事故,生成共享数据M. 然后调用算法1,输入共享对象的属性集合:{(交通管理局,余杭交警大队,警督),(交通管理局,余杭交警大队,警监),(保险公司,业务部,副经理),(保险公司,业务部,经理)},输出访问控制策略

4.3.2. 实验结果分析

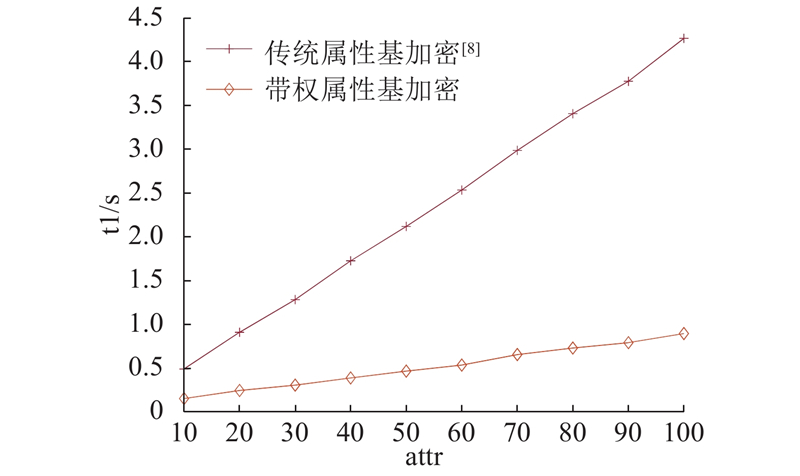

1)计算开销. 在实验中采用JAVA的配对密码库(JPBC)实现带权CP-ABE和传统CP-ABE. 由于在传统的CP-ABE方案中,解密时间和密文大小都取决于密文中的访问控制策略的复杂性. 为了阐述这个事实,定义复杂策略,即属性的个数从1依次递增至100,策略

图 6

在100个属性加密时,传统CP-ABE需要约4.26 s,而本研究方案中加密时间减小至约0.90 s. 通过引入权重构建访问控制策略,

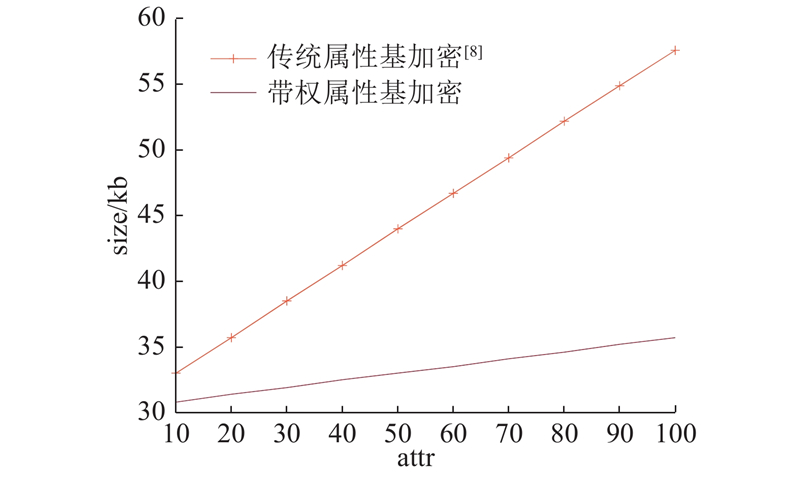

2)通信开销. 如图7所示为2种算法的密文大小随属性数量的变化趋势.图中,size为密文传输大小.

图 7

在100个属性加密时,传统CP-ABE密文大小为57.5 kb,而本研究方案中密文大小为33 kb. 通过引入权重构建访问控制策略,

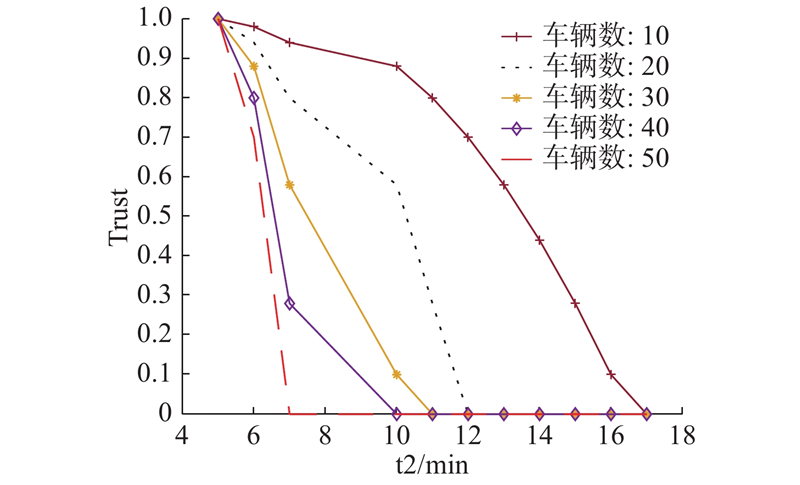

3)共识效率. 为了验证本研究中共识机制的有效性,将与恶意节点交互的车辆数分别设置为10、20、30、40、50. 如图8所示为信任值随时间变化的趋势. 图中,t2为时间,Trust为节点的信任值.

图 8

当与恶意节点交互的车辆达到40个时,其信任值降低为0的速度仅10 min,与恶意节点交互的车辆越多,反馈该节点恶意行为的次数越多,其信任值下降越快. 本研究方案基于信任值选择主节点,能够有效降低拜占庭节点成为主节点的概率.

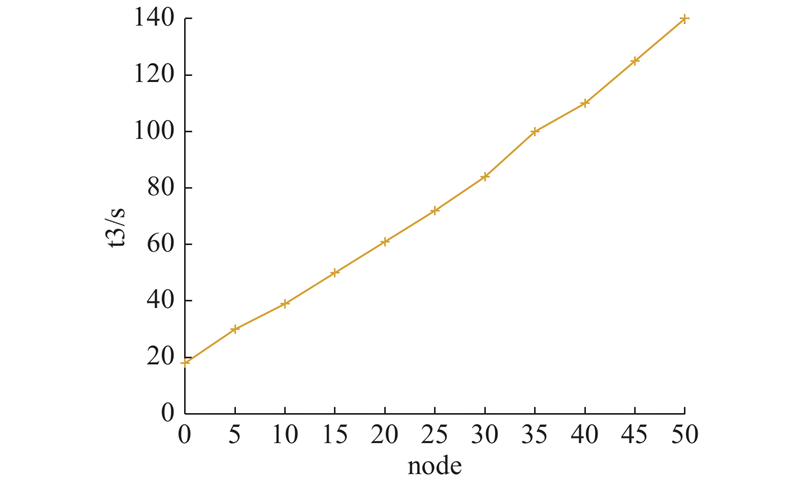

为了测试共识效率,在Hyperledger Fabric平台上测试区块达成一致的时间. 如图9所示为共识时间随节点数量变化的趋势. 图中,node为参与共识节点的个数,t3为共识的时间消耗.

图 9

当节点数量达到20个时,共识时间近60 s,且共识时间随节点个数呈线性增加. 由于本研究方案的共识过程只在RSU节点上执行,而不是在所有网络节点上执行,节点验证的速度更快,共识效率更高.

5. 结 语

针对传统车联网数据存储中面临着数据易篡改、易泄露的问题,设计去中心化的数据安全存储与访问控制方案,能够为事故取证、交通数据分析提供可靠数据源,并引入属性基加密实现对链上数据灵活的访问控制. 面向多实体、多角色的共享需求,通过挖掘各角色间属性权限的关联关系,构造层级访问控制策略. 实验表明,本研究方案在车联网数据共享场景中的计算开销、传输开销以及共识效率方面有优势.

在下一步研究中,将对链上数据的策略更新与属性撤销进行研究,在保证安全性和有效性的前提下,进一步提高车联网数据共享效率.

参考文献

A tutorial survey on vehicular ad hoc networks

[J].DOI:10.1109/MCOM.2008.4539481 [本文引用: 2]

Software defined cooperative data sharing in edge computing assisted 5G-VANET

[J].DOI:10.1109/TMC.2019.2953163 [本文引用: 1]

Vehicular networking: a survey and tutorial on requirements, architectures, challenges, standards and solutions

[J].DOI:10.1109/SURV.2011.061411.00019 [本文引用: 1]

Block4forensic: an integrated lightweight blockchain framework for forensics applications of connected vehicles

[J].DOI:10.1109/MCOM.2018.1800137 [本文引用: 2]

A tiered blockchain framework for vehicular forensics

[J].DOI:10.5121/ijnsa.2018.10503 [本文引用: 1]

A secure and verifiable data sharing scheme based on blockchain in vehicular social networks

[J].DOI:10.1109/TVT.2020.2968094 [本文引用: 1]

Creditcoin: a privacy-preserving blockchain-based incentive announcement network for communications of smart vehicles

[J].DOI:10.1109/TITS.2017.2777990 [本文引用: 1]

IoT security: review, blockchain solutions, and open challenges

[J].DOI:10.1016/j.future.2017.11.022 [本文引用: 1]

Healthcare data gateways: found healthcare intelligence on blockchain with novel privacy risk control

[J].DOI:10.1007/s10916-016-0574-6 [本文引用: 1]

Blockchain-based decentralized trust management in vehicular networks

[J].

A secure key management scheme for heterogeneous secure vehicular communication systems

[J].

Efficient and privacy-preserving carpooling using blockchain-assisted vehicular fog computing

[J].

支持直接撤销的密文策略属性基加密方案

[J].DOI:10.11959/j.issn.1000-436x.2016091 [本文引用: 1]

Ciphertext policy attribute-based encryption scheme

[J].DOI:10.11959/j.issn.1000-436x.2016091 [本文引用: 1]

高效且可验证的多授权机构属性基加密方案

[J].

Efficient and verifiable muti-authority attribute based encryption scheme

[J].

SEMD: secure and efficient message dissemination with policy enforcement in VANET

[J].DOI:10.1016/j.jcss.2016.05.006 [本文引用: 1]

Attribute-based data sharing scheme revisited in cloud computing

[J].DOI:10.1109/TIFS.2016.2549004 [本文引用: 1]

在线/离线的可追责属性加密方案

[J].DOI:10.7544/issn1000-1239.2018.20160799 [本文引用: 1]

Online/offline traceable attribute-based encryption

[J].DOI:10.7544/issn1000-1239.2018.20160799 [本文引用: 1]

Enhancing the security of vehicle to road side unit (RSU) communication with key generation and advanced encryption procedure in vehicular ad-hoc network (VANET)

[J].

基于层次分析法的车联网多因素信誉评价模型

[J].

Multi-factor reputation evaluation model based on analytic hierarchy process in VANETs

[J].

Secure V2V communication in IOV using IBE and PKI based hybrid approach

[J].

Secure data sharing scheme for VANETs based on edge computing

[J].DOI:10.1186/s13638-018-1318-8 [本文引用: 2]