在社交网络中,攻击者通常模拟正常用户行为与受害者进行互动. 源于人为因素的复杂性,即便受害者隐私信息已经泄露,受害者也难以发觉[5]. 因此,大量文献[6-10]对社会工程学攻击中人为因素的复杂性进行深入的探讨与研究. 康海燕等[6]通过利用社会工程学突破现实生活中的安全漏洞,详解利用社会工程学窃取社交网络用户财产的过程;Algarni 等[7]基于Facebook平台上的社会工程学攻击,提出影响用户判断攻击者的维度特征,并认证这些维度特征带来的社会工程学危害;Bakhshi[8]通过模拟钓鱼攻击的方式,研究目标企业用户遭受社会工程学攻击的易感性水平,该研究抽象地描述了社会工程学攻击造成的隐私威胁,但缺乏应用性;Abramov等[9]基于贝叶斯网络模型分析目标用户心理特征、脆弱性、攻击行为和社会工程学成功率之间的关系,但没有对社会工程学威胁进行定量评估;Gupta等[10]针对钓鱼攻击进行深入分析并提出不同的检测方法;Beckers等[11]基于传统网络脆弱性以及社会工程学攻击构建攻击图,但对于社交网络背景下隐私威胁问题并没有提出具体的安全风险评估模型;Jaafor等[12]针对社交网络异常账号基于攻击者攻击行为提出多层图模型的社会工程学威胁评估方法,构建社会工程学攻击图,但没有针对具体的社会工程学威胁进行建模评估.

本研究通过总结社交网络中社会工程学攻击模式,针对典型的钓鱼攻击、跨站身份克隆攻击建立攻击图,基于提出的脆弱性可利用概率量化方法,采用贝叶斯网络对每种攻击路径造成的社会工程学威胁进行量化评估,得到社交网络中个人账号的隐私威胁风险.

1. 相关理论

1.1. 攻击图

攻击图是采用“图”的方式对网络攻击进行描述,通过研究网络中各节点相互关系来判断网络安全性. 攻击图可以分为2类:状态攻击图和属性攻击图. 本研究重点介绍属性攻击图. 属性攻击图具有2类节点:原子攻击节点和属性节点. 原子攻击节点表示攻击者利用单一脆弱性进行的攻击行为;属性节点表示这些原子攻击的利用前提或后果. 属性攻击图为

如图1所示为属性攻击图. 图中,T1、T2、T3为攻击节点;

图 1

1.2. 属性攻击图生成算法

参考文献[13],属性攻击图生成算法如下所示.

BG(AG,EP,q)//构建攻击图递归函数BG

输入:新增属性节点v以及实例化攻击模式集合 EP

输出:攻击图

//算法每使用一个攻击实例后,会将该攻击实例 从EP中删除,最终将成为空集

if EP = Ø then

return

for each

if

//创建攻击节点

for each

for each

if

for each

return

算法首先判断是否有可用的攻击实例,如果有,则在可用的攻击实例集EP中搜索是否有以v为前提,且该攻击实例的其他前提已全部被满足的攻击实例(此时,该攻击实例可以被攻击者执行),生成攻击节点加入T中,并建立该攻击节点到前提属性节点的边加入E中. 若攻击产生的后果属性节点不在A中,则将其加入A及临时集合S中. 将该攻击点到后果属性节点的边加入E中. 从EP中删除该攻击实例,对S中存放的每个属性节点递归调用

1.3. 贝叶斯网络

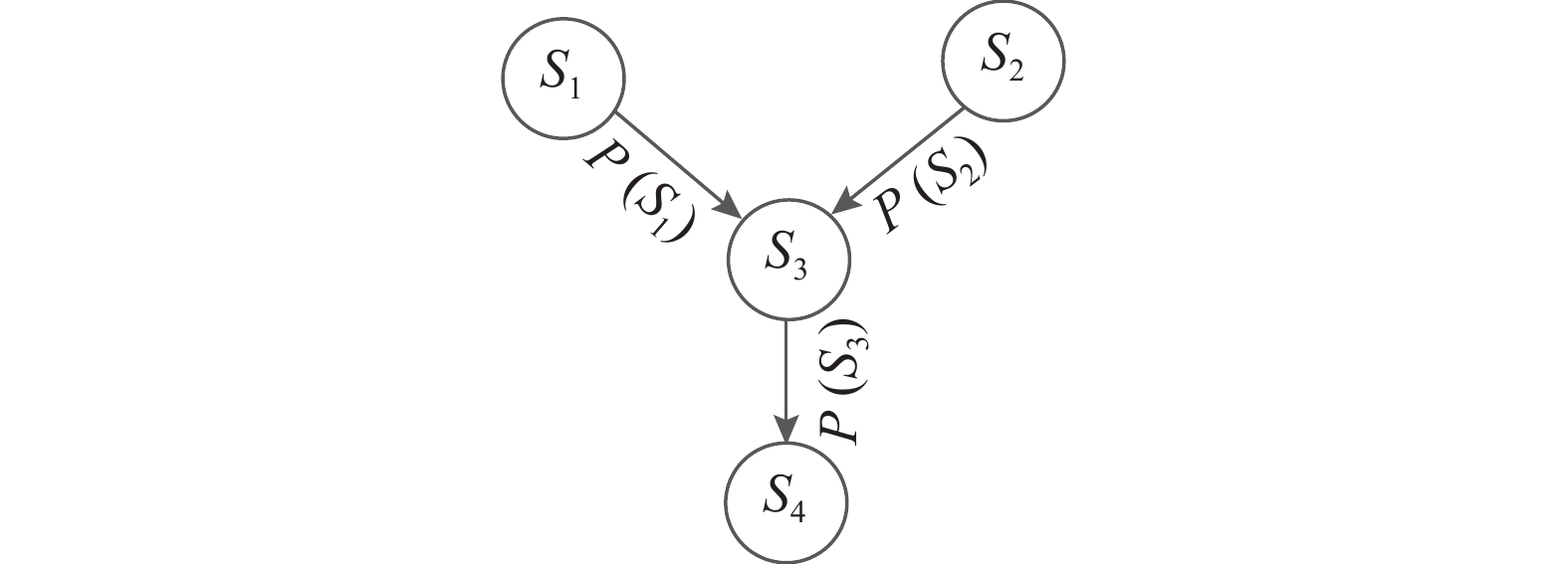

在攻击图中,攻击目标的实现是多个攻击节点联合合作的结果,这些攻击节点并不孤立存在,相互间存在一定依赖关系,因此在计算目标的发生概率时要考虑联合概率,从而采用贝叶斯网络进行定量评估. 贝叶斯网络是基于概率推理的图形化网络,是一系列随机变量的联合概率分布的图形表示. 贝叶斯网络如图2所示,假设

图 2

式中:S1、S2、S3、S4表示不同的攻击场景.

2. 基于属性攻击图和贝叶斯网络的社会工程学威胁评估

2.1. 社会工程学攻击过程

表 1 社会工程学攻击过程

Tab.1

2.2. 社会工程学攻击图相关语义

2.2.1. 可利用的脆弱性语义

根据社交网络中社会工程学攻击模式,可利用的脆弱性语义定义如表2所示.

表 2 可利用脆弱性语义

Tab.2

| 节点编号 | 节点语义 |

| C1 | 目标用户账号属性信息公开度 |

| C2 | 目标用户好友列表信息公开度 |

| C3 | 目标用户好友账号属性信息公开度 |

| C4 | 目标用户好友的好友列表信息公开度 |

| C5 | 目标用户接受好友申请的脆弱性 |

| C6 | 目标用户好友接受好友申请的脆弱性 |

| C7 | 目标用户与好友交互行为脆弱性 |

脆弱性可利用概率计算如下.

1)

2)

表 3 C5或C6的可利用概率

Tab.3

| 接受添加好友请求情况 | 脆弱性等级 | 可利用概率 |

| 不接受或忽视所有添加好友请求Q1 | 1 | 0.35 |

| 只接受好友的好友的添加好友请求Q2 | 2 | 0.61 |

| 接受任何人的添加好友请求Q3 | 3 | 0.71 |

4)

式中:c1为目标用户与好友之间的关系,c2为好友和攻击者之间的关系.

2.2.2. 攻击节点语义

根据社会工程学攻击过程,攻击节点语义定义如表4所示.

表 4 攻击节点语义

Tab.4

| 节点编号 | 节点语义 |

| T1 | 收集目标用户账号属性信息 |

| T2 | 利用目标用户好友列表信息跨站创建虚假账号 |

| T3 | 收集目标用户好友列表信息 |

| T4 | 为了引起目标用户兴趣,创建恶意账号 |

| T5 | 收集目标用户好友账号属性信息 |

| T6 | 添加目标用户为好友 |

| T7 | 请求访问目标用户隐私信息 |

| T8 | 添加目标用户好友为好友 |

| T9 | 请求访问目标用户好友隐私信息 |

2.3. 基于属性攻击图和贝叶斯网络的社会工程学威胁评估算法

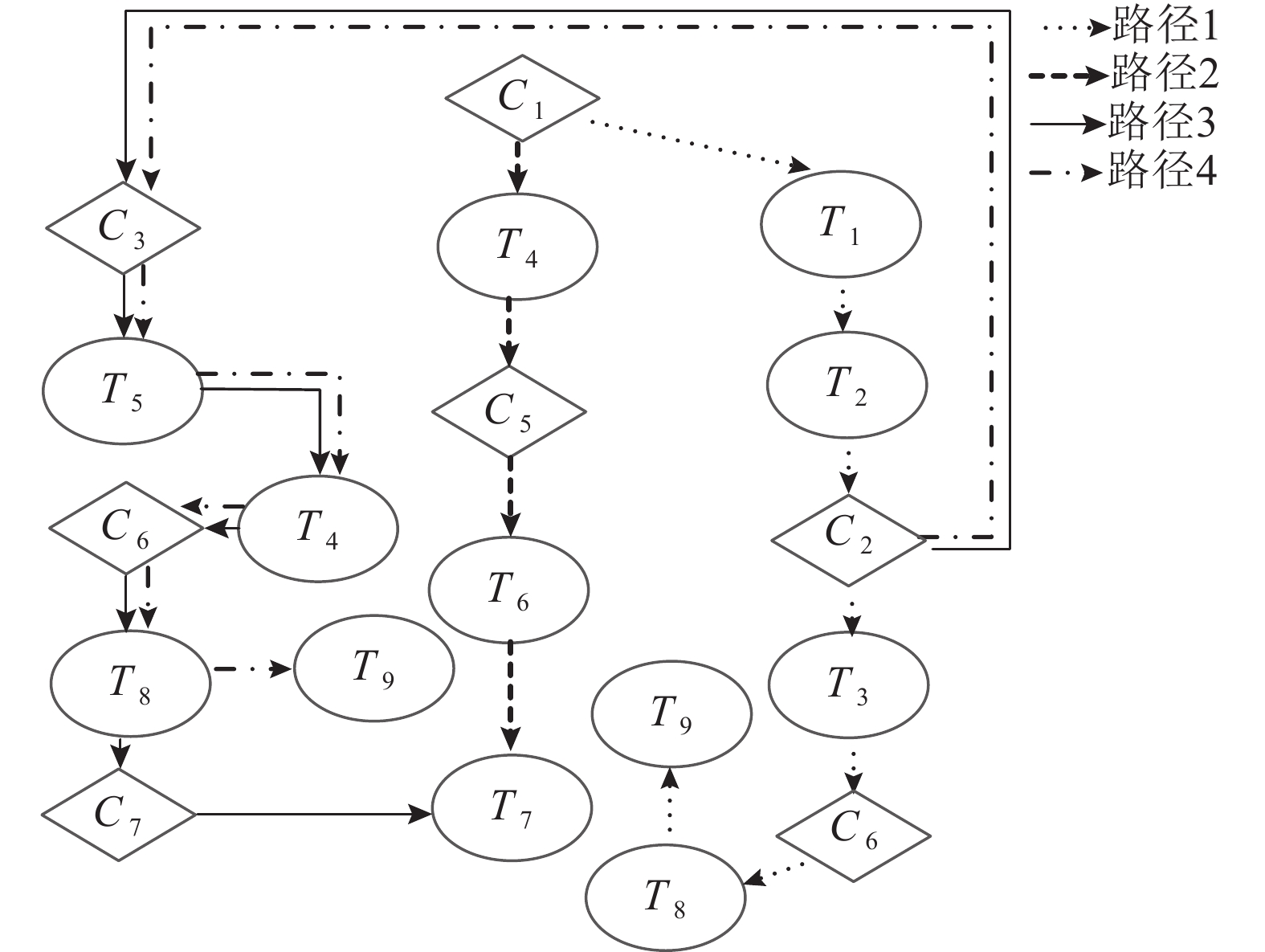

根据属性攻击图生成算法构建社会工程学属性攻击图,如图3所示. 图中攻击图模拟钓鱼攻击和跨站身份克隆攻击. 4条攻击路径(路径1~4)分别为C1→T1→T2→C2→T3→C6→T8→T9、C1→T4→C5→T6→T7、C2→C3→T5→T4→T8→T9、C2→C3→T5→T4→C6→T8→C7→T7. 路径1表示跨站身份克隆攻击,攻击者利用目标用户

图 3

由图3可知,路径2、4最终攻击节点语义为请求访问目标用户隐私信息,从而成功窃取目标用户隐私信息. 路径1、3最终攻击节点语义为请求访问目标用户好友的隐私信息,从而成功窃取目标用户好友的隐私信息. 以路径2为例,T4可成功执行的前提是脆弱性C1可利用,T6可成功执行的前提是C1、C5可利用,在T6成功执行后,T7通过访问目标用户主页获取用户个人信息. 因此当路径2上C1、C5同时可利用时,该攻击成功. 同理,当路径4上C2、C3、C6、C7可利用时,该攻击成功. 针对目标用户,采用社会工程学攻击窃取其隐私信息,从而造成的威胁表达式为

式中:t为社会工程学攻击;P(T4)为攻击方式T4成功的概率;

3. 实验及结果

实验数据来自Facebook通过在线发放问卷调查以及在线搜索的方式,从Facebook中获取的1 704个用户的账号属性隐私设置以及交互行为(转发、评论、点赞)数据. 跨站身份克隆攻击需要2个或以上社交网络用户信息,因此本实验仅基于Facebook网站模拟钓鱼攻击.

恶意账号通过添加目标用户或其好友为好友来发动钓鱼攻击,从而直接或间接地访问目标用户的隐私信息. 首先在Facebook上通过使用虚假头像和账号信息新建4个异常账号

模拟钓鱼攻击过程:1)随机选取10个目标用户T;2)用

图 4

图 4 社交网络用户关系拓扑图

Fig.4 Topological graph of relationship between social network users

表 5 钓鱼攻击反馈表

Tab.5

| 用户编号 | 满足Q1人数 | 满足Q2人数 | 满足Q3人数 |

| 1 | 15 | 3 | 8 |

| 2 | 17 | 4 | 13 |

| 3 | 15 | 23 | 4 |

| 4 | 32 | 13 | 7 |

| 5 | 10 | 6 | 25 |

| 6 | 17 | 8 | 23 |

| 7 | 5 | 4 | 11 |

| 8 | 17 | 6 | 2 |

| 9 | 23 | 6 | 29 |

| 10 | 16 | 15 | 26 |

| 总计 | 167 | 88 | 148 |

表 6 脆弱性可利用概率表

Tab.6

| 用户编号 | P(C1) | P(C2) | P(C3) | P(C5) | P(C6) | P(C7) | R4 |

| 1 | 0.75 | 0.90 | 0.65 | 0.61 | 0.61 | 0.32 | 0.58 |

| 2 | 0.68 | 0.90 | 0.48 | 0.61 | 0.61 | 0.27 | 0.49 |

| 3 | 0.65 | 0.90 | 0.38 | 0.61 | 0.71 | 0.34 | 0.49 |

| 4 | 0.83 | 0.90 | 0.43 | 0.71 | 0.61 | 0.25 | 0.65 |

| 5 | 0.57 | 0.90 | 0.56 | 0.61 | 0.61 | 0.47 | 0.49 |

| 6 | 0.78 | 0.90 | 0.45 | 0.61 | 0.61 | 0.52 | 0.60 |

| 7 | 0.73 | 0.90 | 0.68 | 0.61 | 0.71 | 0.32 | 0.60 |

| 8 | 0.33 | 0.90 | 0.73 | 0.61 | 0.61 | 0.44 | 0.38 |

| 9 | 0.45 | 0.90 | 0.47 | 0.71 | 0.61 | 0.62 | 0.48 |

| 10 | 0.50 | 0.90 | 0.28 | 0.71 | 0.71 | 0.25 | 0.41 |

由表6可以看出,社会工程学威胁最大的是编号为4的用户,分析可知,其P(C1)最大,即个人信息公开度最大,且P(C5)最大,即该用户最易接受恶意账号的添加好友请求,因此该用户的隐私信息更容易被攻击者窃取,具有更大的隐私泄露风险. 相反,编号为8的目标用户的P(C1)、P(C5)均为最小,尽管其P(C3)较大,也即目标用户好友账号属性信息公开度较大,但是和目标用户自身账号信息公开造成的影响相比较弱,因此其社会工程学威胁最小,面临的隐私泄露风险最小.

4. 结 语

基于社交网络中存在的社会工程学威胁,通过大量文献总结出社交网络中社会工程学的主要攻击模式;基于账号隐私设置以及隐私泄露风险因子提出相关脆弱性语义定义以及相应的脆弱性可利用概率计算方法;根据社会工程学攻击模式构建攻击图;根据贝叶斯网络,计算每条攻击路径的威胁,从而得到目标用户的社会工程学威胁. 通过实验验证了本研究提出的评估方法的有效性. 本研究模拟的社会工程学方法有限,未来可模拟更复杂的社会工程学攻击,并提出更加科学有效的量化方法,加强社会工程学威胁评估方法的普适性.

参考文献

Panning for gold: automatically analysing online social engineering attack surfaces

[J].

基于社会工程学的漏洞分析与渗透攻击研究

[J].

Research on vulnerability analysis and penetration attack based on social engineering

[J].

An empirical study on the susceptibility to social engineering in social networking sites: the case of Facebook

[J].DOI:10.1057/s41303-017-0057-y [本文引用: 1]

Getting phished on social media

[J].DOI:10.1016/j.dss.2017.09.004 [本文引用: 1]