1. 系统模型

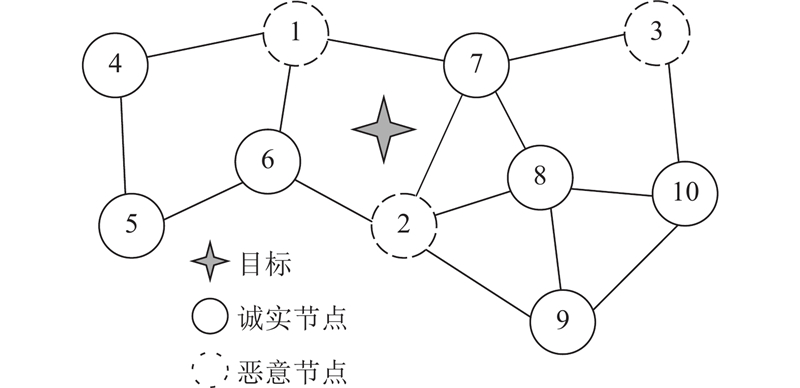

分布式检测系统是由多个传感器节点和1个目标组成,如图1所示. 分布式检测通过感知、信息融合和判决3个步骤实现目标检测. 节点观测目标获得测量数据后,相邻节点间交换信息并更新状态,不断迭代直到所有节点达成共识,最终各节点根据最终检验统计量与预设门限比较判断目标存在

图 1

1.1. 网络模型

假设网络拓扑结构固定,网络部分连通且不存在孤立节点,节点间链路是对称的. 无向图

为了描述网络拓扑结构,采用度矩阵D表示网络中各节点的连通度,

1.2. 感知阶段

在感知阶段,网络中的各传感器节点对目标发出的信号s(t)进行独立测量. 考虑到传感器节点的计算能力和供能受限,采用无需先验信息、复杂度低且易于实现的能量检测法. 假设目标与节点间的感知信道是加性高斯白噪声信道,ni(t)为t时刻节点i的噪声量,即

式中:1≤i≤N,hi为目标与节点i间的感知信道的信道增益. 经过M次采样后,感知信号的能量值为

式中:“E”和“Var”分别表示取均值和取方差,ηi为节点i感知信号的平均信噪比,且

1.3. 感知数据错误化攻击模型

为了降低系统检测性能,诱使系统作出错误判决,攻击者会捕获部分网络中的传感器节点使其成为恶意节点,恶意节点会故意篡改局部数据. 分布式网络中的恶意节点往往会在感知阶段或数据融合阶段发起攻击. 发生在感知阶段的概率型错误数据注入攻击具有较好的隐蔽性. 攻击模型描述如下:假设恶意节点i以概率pi发起攻击. 当恶意节点发起攻击时,首先进行本地判决,若本地判决结果为

式中:Q(x)是互补累积分布函数,且

若给定虚警概率值为

上述概率型感知数据错误化攻击模型可以表示为

式中:“w.p.”表示事件发生的概率. 由于

1.4. 融合阶段

在数据融合阶段,每个节点与相距1跳的邻节点交换信息,并更新节点状态,信息交换不断发生直到网络中所有节点达成共识,状态收敛. 在前阶段各节点已经获取检测量信息,假设节点间能无差错地交换数据,令节点i数据融合前初始状态为

式中:ε为迭代步长,wi为节点i的权重系数.

上述更新过程可以看作:各节点的更新结果为前一时刻节点本地状态信息与前一时刻邻居节点状态信息的加权平均,也可写成矩阵的形式(式(12)). 确保该算法收敛的首要条件是式(10)中各节点的相对加权系数非负(式(12)中的权重矩阵W非负). 当i = j时,节点本身的相对加权系数为

权重系数的值取决于节点的连通度、感知信道状况等因素. 从节点连通度考虑,常见的融合准则有平均准则、Metropolis准则、最大度准则等[20]. 在平均准则中,权重矩阵元素设置如下:当

1.5. 判决阶段

在判决阶段,将各节点达到的一致性收敛结果x*作为最终检验统计量,与设定本地门限λi进行比较,独立判断目标存在与否. 节点i的判决过程可以表示为

如果算法不收敛或不满足收敛条件,可以设定迭代次数或迭代时间上限,当执行次数或时间达到这一上限时,停止执行一致性算法,将当前轮次或时刻节点的状态值作为检验统计量,与本地门限比较,判断目标是否存在.

综上所述,攻击者发起感知数据错误化攻击,致使最终检验统计量有偏差,导致判决失误. 因此,下文将研究感知数据错误化攻击对分布式检测性能的影响,以及采用不同攻击策略与攻击参数对性能的影响程度.

2. 性能分析

从攻击者的角度分析感知数据错误化攻击对分布式检测系统稳态性能和瞬态性能的影响,以及采取何种攻击策略可使检测机制无效化. 采用偏移系数、检测概率和虚警概率衡量系统检测性能.

2.1. 稳态性能分析

假设网络中有N1个恶意节点,其余为正常节点. 令x*表示xi(k)的稳态值,按照一致性算法进行足够多次迭代运算后,所有传感器节点的检验统计量会达到全局统一的收敛值,网络达到稳定状态. 方便起见,采用矩阵形式表示式(10)的更新过程,即

式中:节点状态向量

由权重矩阵W的定义式,可得W 1=1,

根据正态分布的性质,多个相互独立的正态随机变量的线性组合仍服从正态分布,则最终检验统计量x*服从高斯分布,其均值和方差分别为

式中:m∈{0,1}. 各个节点比较收敛值和本地门限的大小完成最终判决. 若先验概率

其中,λi为节点i预设的判决门限值. 利用Neyman-Pearson准则,当节点i的虚警概率

2.2. 盲化条件

对于分布式检测系统,也可以采用偏移系数表征达到稳定状态时网络检测性能,偏移系数越大意味着系统检测性能越好,其定义如下:

为了恶化网络检测性能达到攻击目标,攻击者会使偏移系数尽可能小. 当偏移系数为0时,检测机制被彻底破坏,此时网络检测的结果与随机猜测无异,网络完全盲化,无法根据测量与收集的数据正确判断目标是否存在. 网络盲化时恶意节点占总节点数的最小比例称为盲化比例,记为αblind. 当D(x*)=0时,即当

假设各节点配置相同,

若p是给定的,盲化比例为

2.3. 瞬态性能分析

以迭代k次后的状态作为检验统计量,分析感知数据错误化攻击下各个传感器节点在迭代到第k次时的瞬态检测性能,并以检测概率和虚警概率作为性能指标. 设k次迭代后的数据为

根据概率密度函数推导不同节点虚警概率和检测概率的表达式,节点i在k次迭代后的瞬态虚警概率和检测概率表达式为

3. 性能仿真与分析

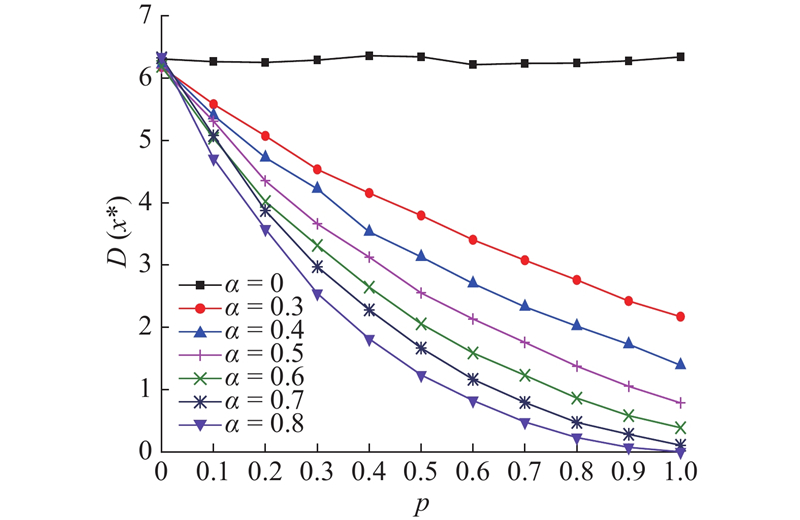

假设网络中共有10个节点,存在若干恶意节点,先验概率

图 2

图 2 不同攻击参数对偏移系数的影响

Fig.2 Impact of different attack parameters on deflection coefficient

图 3

图 3 不同攻击参数对错误概率的影响

Fig.3 Impact of different attack parameters on error probability

图 4

图 4 不同攻击参数下的受试者工作特性(ROC)曲线

Fig.4 Receiver operating characteristic (ROC) curves with different attack parameters

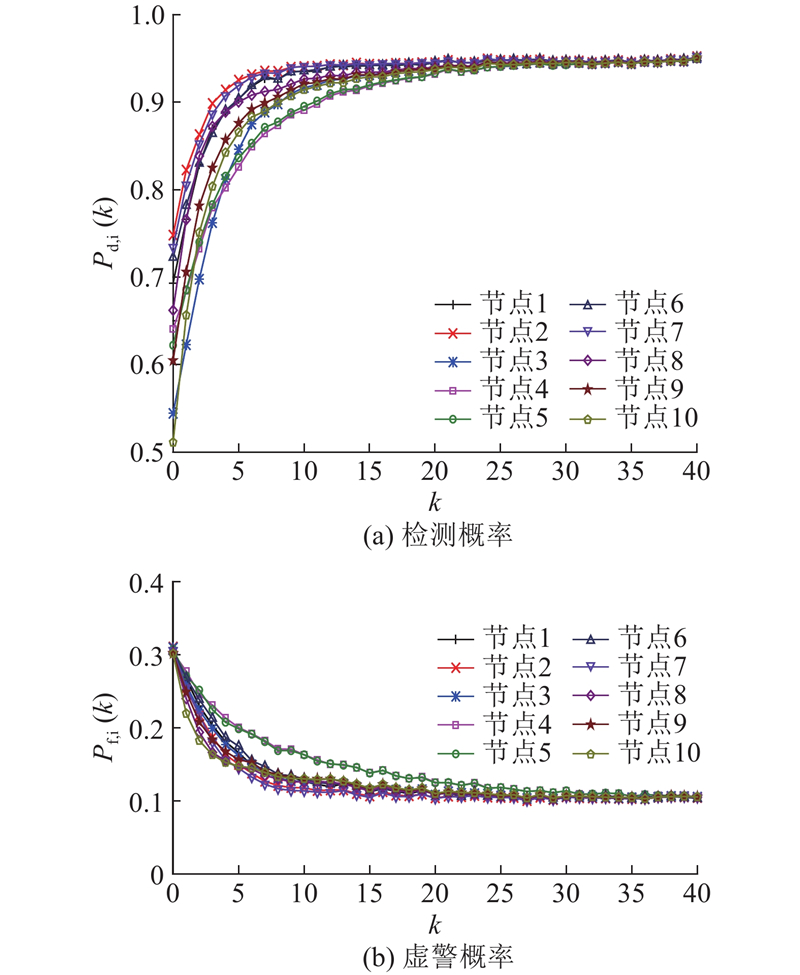

考虑攻击对瞬态性能的影响,仿真各个节点的检测概率和虚警概率随一致性迭代次数增加时的变化情况. 假设网络中编号1~3的节点是恶意节点,攻击概率p=0.5. 图5和6比较了有无攻击时各节点的检测概率和虚警概率随迭代次数增加时的变化关系. 如图5和6所示,随着一致性迭代次数增加,各节点的检测概率逐渐增大且最终达到收敛,虚警概率不断减小最终也达到收敛. 当网络没有遭致攻击时,大约迭代25次后,各节点的检测概率收敛于95%左右,虚警概率收敛速度慢于检测概率,最终收敛于10%左右;当网络存在攻击时,收敛需要的迭代次数略有增加. 当迭代次数约为30次时,各节点检测概率大致收敛于92%,之后虚警概率大致收敛于25%. 可见概率型感知数据错误化攻击的确会恶化系统性能,使检测概率减小,虚警概率增大,收敛时间加长,导致系统整体性能变差.

图 5

图 5 无攻击时检测概率和虚警概率随迭代次数变化关系

Fig.5 Probability of detection and probability of false alarm as functions of iteration steps without attack

图 6

图 6 有攻击时检测概率和虚警概率随迭代次数变化关系

Fig.6 Probability of detection and probability of false alarm as functions of iteration steps with attack

4. 结 语

针对没有融合中心的分布式检测,从感知数据错误化攻击影响检测性能的角度展开研究工作. 分布式检测采用一致性算法,各节点将局部测量数据线性融合后获得全局检验统计量,对目标是否存在作出判决. 本文定义了一种概率型感知数据错误化攻击模型,以偏移系数、虚警概率、检测概率为分布式检测性能指标,分析了感知数据错误化攻击对系统检测性能的影响以及不同攻击方式对系统检测性能造成影响的程度. 同时,利用偏移系数为性能指标,推导了感知数据错误化攻击使分布式检测失效需要满足的条件. 下一阶段将对状态数据错误化攻击及防御策略展开研究.

参考文献

Distributed Bayesian detection in the presence of Byzantine Data

[J].DOI:10.1109/TSP.2015.2450191 [本文引用: 1]

Distributed change detection based on a consensus algorithm

[J].

A distributed consensus-based cooperative spectrum-sensing scheme in cognitive radios

[J].DOI:10.1109/TVT.2009.2031181 [本文引用: 1]

Secrecy constrained distributed detection in sensor networks

[J].DOI:10.1109/TSIPN.2017.2705479

Distributed consensus-based weight design for cooperative spectrum sensing

[J].

Distributed graph-based statistical approach for intrusion detection in cyber-physical systems

[J].DOI:10.1109/TSIPN.2017.2749976 [本文引用: 1]

Data falsification attacks on consensus-based detection systems

[J].DOI:10.1109/TSIPN.2016.2607119 [本文引用: 1]

Trust-aware consensus-inspired distributed cooperative spectrum sensing for cognitive radio ad hoc networks

[J].

Data injection attacks in randomized gossiping

[J].

Resilient consensus with mobile detectors against malicious attacks

[J].DOI:10.1109/TSIPN.2017.2742859

Distributed outlier detection algorithm based on credibility feedback in wireless sensor networks

[J].DOI:10.1049/iet-com.2016.0986 [本文引用: 1]