2. 齐齐哈尔大学 通信学院,黑龙江 齐齐哈尔 161006;

3. 桂林理工大学 旅游与风景园林学院,广西 桂林 541004

2. College of Communication and Electronic Engineering, Qiqihar University, Qiqihar 161006, China;

3. College of Tourism, Guilin University of Technology, Guilin 541004, China

随着无线传感网技术的不断成熟,其应用越来越广泛[1]. 不同的应用环境对网络的安全需求不同[2],网络安全的核心问题是密钥管理[3],而密钥管理中最基础、最广泛的研究内容是密钥预分配(key pre-distribution,KPD)问题[4-11]. 密钥预分配为传感网提供了安全的初始化环境,为无线传感网其他安全服务如身份认证[12-13]提供了基本保障.

Camtepe等[14]将组合设计中的对称平衡不完全区组设计(symmetric balanced incomplete block design,sBIBD)映射到密钥预分配中,实现了第一个确定性密钥预分配方案,从此以后,组合设计作为确定性密钥管理中的重要研究方向,引起了广大学者的关注[15-20]. Bechkit等[10]利用unital设计理论,将unital映射到密钥预分配方案中,使得网络可扩展性和密钥共享概率不低于

密钥连通性是衡量无线传感网KPD方案的一个重要性能指标. 从区组设计的可行性和KPD方案的高密钥连通性出发,结合簇头节点和簇节点的异构性,构造适用于异构传感网的区组设计KPD方案. 本文首先定义区组设计w-BIBD,构造简单、可行的w-BIBD,将其映射到无线传感网的KPD方案中,该方案具有强密钥连通性且部署简单可行. 为了进一步提高抗毁性,对w-BIBD进行扩展,提出EX-w-BIBD的KPD方案;该方案能够支持更大的网络规模,在保证一定密钥连通性的同时,提高了网络的抗毁性.

1 区组设计相关知识 1.1 区组设计定义1[21] 设基集

定义2[17] 设

当素数幂q ≥ 2时,存在一个区组设计sBIBD(q2 + q + 1,q + 1,q),Comtepe等[14]利用该区组设计,完成了确定性KPD方案. 文献[11]中,sBIBD(q2 + q + 1,q + 1,q)映射到KPD方案中,有如下对应关系:基集V中的元素对应密钥池里的密钥(ID),则密钥池中密钥个数为q2 + q + 1;B中的区组对应密钥环,则密钥环个数为q2 + q + 1;区组长度代表密钥环中密钥的个数,则每个节点预分配的密钥个数为q + 1;在该区组设计中,任意一对区组均共享1个元素,映射到KPD方案中,即任意一对节点间有1个共享密钥. 由此保证了该KPD方案的连通性为1.

当q较大时,该区组设计的构造是一个困难问题,限制了它所映射的KPD的传感网规模,即当q较大时,基于该区组设计的KPD方案仅仅在理论上可行.

1.2 w-平衡不完全区组设计将不同类型的区组设计对应到KPD方案中,会产生不同的网络性能. 提出区组设计的概念.

定义3 设基集

定理1.1 若w-BIBD存在,则有如下关系:

定理1.2 若w-BIBD存在,则任意2个区组的公共元素个数为 λ1,

例 1 设集合V={1, 2,

该区组设计B中所有区组的长度均为6,V中每一个点均出现在B的6个区组中,因此B具有均匀性和正则性,v = b = 15,r = k = 6,λ1 = 1,λ2 = 2,λ3 = 3,w = 3. 该区组设计为3-sBIBD,可以表示为3-sB(15,6,1: 2: 3).

2 基于w-BIBD的KPD方案基于组合设计的KPD方案是将组合设计中的区组作为密钥环分配给所有的传感器节点,区组中的元素不是密钥,而是密钥的ID,即区组之间一旦具有共享元素,就由该共享元素对应的密钥来生成会话密钥. 由1.2节的w-BIBD定义,分别在二维空间和三维空间上构造w-BIBD区组. 将这2种区组映射到KPD方案的传感器节点密钥环构造中,这2种区组的性质反映了KPD方案的性能.

2.1 一个w-平衡区组设计(w-BIBD)的构造由于组合设计清晰的结构特征,将组合设计映射到KPD方案中,可以方便地刻画出传感网中KPD方案的性能. 构造w-平衡区组设计w-sB(v,k,λ1:

集合V中的点用二维向量[a,b]表示,其中

V:{(1,1),(1,2),

(2,1),(2,2),

(q,1),(q,2),

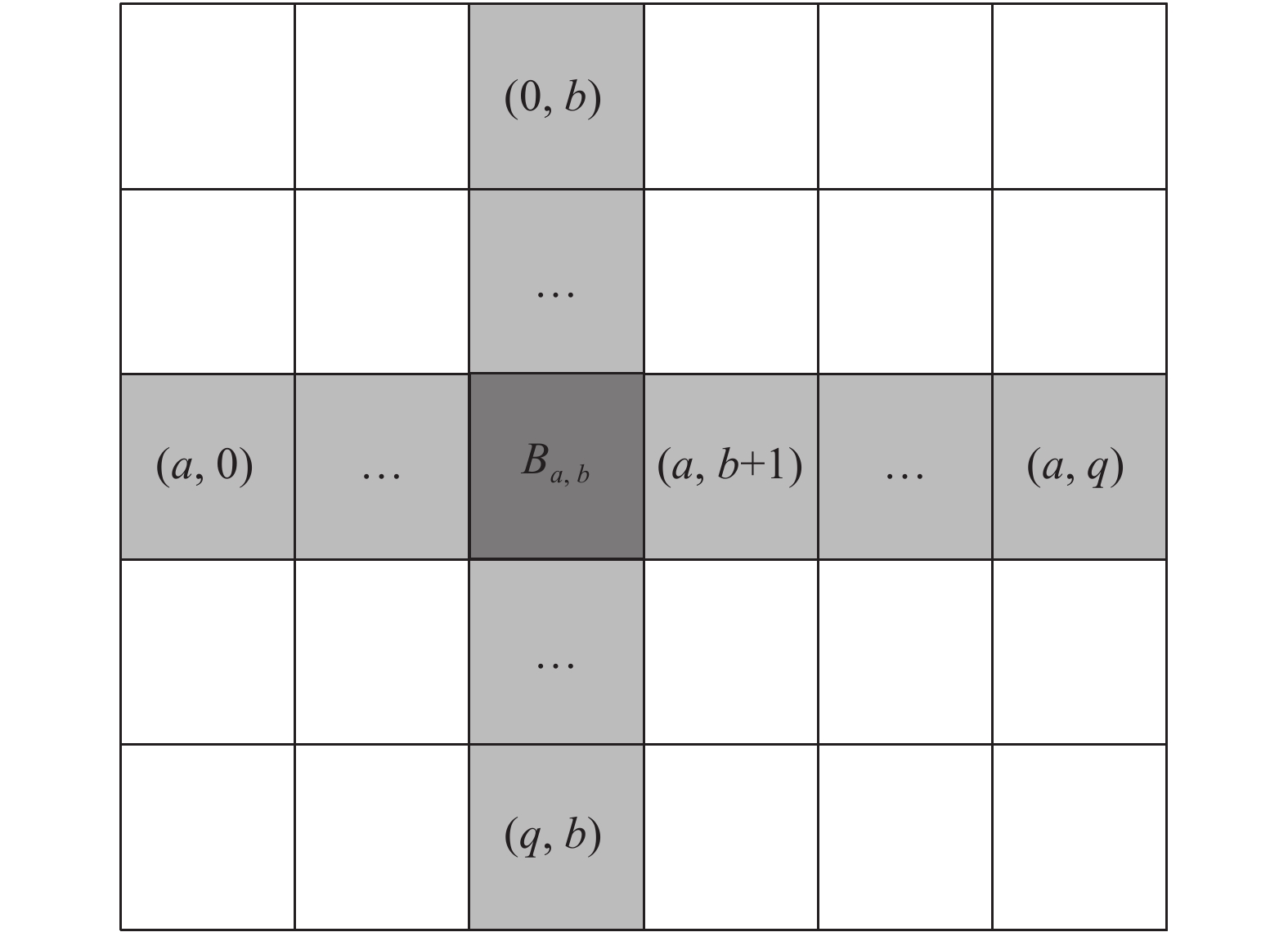

区组的下标用一个二维向量表示,区组的构造形式为Ba, b = {(a,y),(x,b)| 1≤ x ≤ q,x ≠ a;1 ≤ y ≤ q,y ≠ b},则w-BIBD可以表示为B = {Ba, b:(a,b)∈Zq × Zq}. 为了更好地理解区组中的元素组成,区组与区组元素的对应关系如图1所示. 当区组的下标为(a,b)时,区组中的元素是由V中行下标为a的除(a,b)之外的所有元素和V中列下标为b的除(a,b)之外的所有元素组成.

|

图 1 区组与区组元素的对应关系图 Fig. 1 Relation between block and elements of block |

该区组设计满足如下定理.

定理2.1 在该w-BIBD中,集合V中的元素个数为q × q,区组设计B中的区组个数为q × q,区组长度为2q − 2.

证:由该区组设计的构造过程可知,V是q × q的二维向量的集合,因此V中元素个数为q × q;B中的各个区组

定理2.2 在该w-BIBD中,V中每个元素出现在2q − 2个区组中.

证:由区组的构造形式可知,V中的元素(a,b)应出现在区组

定理2.3 在该w-BIBD中,V中的任意不同两点(a1,b1)和(a2,b2)同时出现在区组中的个数

证:当任意两点行向量值a相同,即两点同行,则这两点同时出现在该行除了这两点外的其他元素表示的区组中,即λ = q − 2个区组中;同理,当任意两点列向量 b相同,即两点同列时,λ = q − 2;当两点行列值不同时,则这两点同时出现在

通过区组设计的3个定理可知,该区组设计w-BIBD是对称的,可以表示为2 - sB(q × q,2q − 2,2:q – 2).

2.2 w-平衡区组设计到KPD的映射由定理2、3可知,当q > 3时,w-BIBD中任意2个区组之间至少有2个共享元素;因此,在区组设计到KPD的映射中,为了节省节点存储空间耗费,同时提高网络的扩展性,将一个密钥平均分成两部分,则实际的密钥池中的密钥和密钥环中的密钥都是半密玥. 具体过程如下. 利用某种密钥生成算法产生q × q个密钥,将q × q个密钥分成2q × 2q个半密钥放到密钥池(key pool)中,则2q × 2q个元素(1,1),

密钥预分配阶段如下:将区组Ba, b中的 2(2q-1)个元素pa, b(半密钥)作为密钥环分配给某个传感器节点,w-BIBD与KPD的基本映射关系如表1所示. 表中各参数的定义与1节中的定义一致.

| 表 1 w-BIBD与KPD的基本映射关系 Table 1 Mapping from w-BIBD to KPD |

共享密钥发现阶段如下:当某个传感器节点需要传输数据时,该节点广播密钥环中的密钥ID,在该节点通信范围内的节点一旦有相同的密钥ID,则与该密钥ID所对应的半密钥是这2个节点的共享半密钥. 由定理2. 3可知,两节点间共享密钥的个数有2种可能性:2和2q-2,即任意两节点间至少有2个半密钥.

会话密钥建立阶段如下:当两节点间发现多个共享半密钥时,任意2个半密钥根据顺序不同可以合成2个密钥,则共享的2q-2个半密钥可以合成

基于w-BIBD的密钥预分配方案具有以下优点:w-BIBD构造简单,映射到KPD中实现容易;具有强连通性,2个节点间有2个或者多个共享密钥,保证了网络中任意节点间的密钥直接连通.

2.3 方案性能分析基于组合设计的KPD方案的性能分析主要是从密钥存储、密钥性通性、网络可扩展性和面对节点妥协的抗毁性这5个方面讨论[15, 17, 22-23].

1)存储耗费(storage overhead).

将w-BIBD映射到KPD方案中,密钥池中半密钥的个数为2q×2q,每一个节点预分配一个密钥环,密钥环中的半密钥个数即区组中元素的个数,为2(2q-1). 节点存储密钥所需的空间为l ×(2q-1),其中l表示密钥的大小.

2)网络可扩展性(network scalability).

可扩展性是指无线传感网中KPD所支持的最大网络规模. 在基于组合设计的KPD方案中,组合设计中的区组对应节点的密钥环,因此区组个数代表了传感网的节点数量,即传感网网络规模.

在w-BIBD中,区组个数为2q×2q,区组大小为2(2q-1),映射到KPD方案中,在密钥环中密钥个数为M = 2q-1的情况下,方案所支持的最大网络规模T1=(M + 1)2.

3)密钥连通性.

密钥连通性是衡量无线传感网KPD方案性能的重要指标之一. 良好的连通性既能节省无线传感网的通信开销,又能保证传感网的安全性[3].

在w-sBIBD中,将基集V中的元素表示成2q×2q二维向量形式,则任意两点出现在2或者2q-2个相同的区组中. 将该定理映射到KPD模型中,则表示节点之间的共享密钥个数有2种可能性:当两节点密钥ID的行向量相同或列向量相同时,两节点共享2q-2个半密钥;当两节点密钥ID的行、列向量均不相同时,两节点间共享2个半密钥. 无论哪种情况,两节点之间至少有2个共享半密钥. w-sBIBD映射下的KPD方案中,节点间的密钥连通率T2 = 1.

4)网络抗毁性

抗毁性是衡量传感网性能的重要指标,指当传感网面对节点捕获攻击(node capture)时,妥协节点对剩余节点安全性的影响,即当x个随机节点被捕获后,2个确定的节点(未妥协)间通信被破解的概率[12, 15],用 res(x)来表示,res(x)越小,抗毁性越强.

在w-sBIBD的KPD方案中,两节点之间的共享半密钥个数是2或2q-2个. 下面对方案的抗毁性进行分析.

a)两节点间的共享半密钥个数为2.

设节点N1和N2的区组下标分别为(a1, b1)和(a2, b2),分配给N1和N2的密钥环对应的区组为

| $|{{{G}}_{(a_1,{\rm{ }}b_2)}}|{\rm{ = }}|{{{G}}_{(a_2,{\rm{ }}b_1)}}|{\rm{ = }}2(2q - 1),$ |

| $ |{{{G}}_{(a_1,{\rm{ }}b_2)}} \cap {{{G}}_{(a_2,{\rm{ }}b_1)}}| = 2, $ |

则

与(a1,b2)无关的x个节点选取方法有

同样地,与(a2,b1)无关的x个节点选取方法为

在与

若x个节点妥协,则2个给定节点间的通信被破解的概率为

| $\begin{split} r_1(x) = & 1 - \frac{{2\left( \begin{array}{c} 4{q^2} - 4q + 2\\ x \end{array} \right) - \left( \begin{array}{c} 4{q^2} - 8q + 6\\ x \end{array} \right)}}{{\left( \begin{array}{c} 4{q^2} - 2\\ x \end{array} \right)}} = \\ & 1 - 2{\left( {1 - \frac{{4{{q}} - 4}}{{4{q^2} - 2}}} \right)^x} + {\left( {1 - \frac{{8{{q}} - 8}}{{4{q^2} - 2}}} \right)^x}. \end{split}$ |

b)两节点间的共享半密钥个数为2q – 2.

当映射到节点N1和N2的密钥环上的区组表示同行(或同列)时,两节点共享2q − 2个半密钥. 当妥协节点个数为 x时,在3种情况下N1和N2会被破解:(1)在妥协的x个节点中,至少有2个节点的密钥环对应的区组行(或列)下标与N1和N2的区组行(或列)下标相同;(2)在妥协的节点中,有一个节点的区组与N1和N2的区组同行(或列),另一个节点的区组列(或行)下标与该节点的区组列(或行)下标相同;(3)在妥协的x节点中,当所有节点的区组下标都与N1和N2的区组下标不同时,

情况I和II下的抗毁性为

| $r{\rm{_{2\_1}(}}x{\rm{) = }}1 - \frac{{\left( \begin{array}{c} 4{q^2} - 2q \\ x \\ \end{array} \right) + \left( \begin{array}{c} 2q - 2 \\ 1 \\ \end{array} \right)\left( \begin{array}{c} 4{q^2} - 2q \\ x - 1 \\ \end{array} \right)}}{{\left( \begin{array}{c} 4{q^2} - 2 \\ x \\ \end{array} \right)}}.$ |

在情况III下,x个妥协节点中应保证除N1和N2的区组之外,其余区组列至少有一个妥协节点,则此时妥协节点的选取方式为

| $\begin{split} s{\rm{_{2\_2}(}}x{\rm{) = }}&\left( \begin{array}{c} 2q(2q - 1)\\ x \end{array} \right) - \\ & \left( \begin{array}{c} 2q - 2\\ 1 \end{array} \right)\left( \begin{array}{c} (2q - 1)(2q - 1)\\ x \end{array} \right){\rm{ + }}\\ & \left( \begin{array}{c} 2q - 2\\ 2 \end{array} \right)\left( \begin{array}{c} (2q - 1)(2q - 2)\\ x \end{array} \right){\rm{ + }} \cdots {\rm{ + }}\\ & {{\rm{( - 1)}}^\theta }\left( \begin{array}{c} 2q - 2\\ \theta \end{array} \right)\left( \begin{array}{c} (2q - 1)(2q - \theta )\\ x \end{array} \right) + \cdots . \end{split}$ |

其中,

| $r{\rm{_{2\_2}(}}x{\rm{) = }}\frac{{s{\rm{_{2\_2}}}(x)}}{{\left( \begin{array}{c} 2q(2q - 1) \\ x \\ \end{array} \right)}}. $ |

当两节点共享密钥个数为2q − 2时,抗毁性为

| $r_2(x){\rm{ = }}r_{2\_1}(x) + r_{2\_2}(x). $ |

由w-sBIBD结构可知,两节点共享2q − 2个半密钥的概率为

| $p_2 = \frac{{4q - 2}}{{4{q^2} - 1}} = \frac{2}{{2q + 1}}. $ |

节点共享2个密钥的概率为

| $p_1 = 1 - p_2 = \frac{{2q - 1}}{{2q + 1}}. $ |

因此,基于w-sBIBD的KPD方案的抗毁性为

| $ \begin{aligned} & {\rm res}\;(x) = p_1 r_1(x) + p_2 r_2(x){\rm{ = }}\\ & \frac{{2q{\rm{ - 1}}}}{{2q{\rm{ + 1}}}}\left[ {1 - 2{{\left( {1 - \frac{{4q - 4}}{{4{q^2} - 2}}} \right)}^x} + {{\left( {1 - \frac{{8q - 8}}{{4{q^2} - 2}}} \right)}^x}} \right]{\rm{ + }}\\ & \frac{2}{{2q + 1}}\left[ {1 - \frac{{\left( \begin{array}{c} 4{q^2} - 2q + 2\\ x\end{array} \right) + \left( \begin{array}{c} 2q - 2\\ 1 \end{array} \right)\left( \begin{array}{c} 4{q^2} - 4q{\rm{ + }}3\\ x - 1 \end{array} \right)}}{{\left( \begin{array}{c} 4{q^2} - 2\\ x \end{array} \right)}}} \right.{\rm{ + }}\\ & \left. {\frac{{{S_{{\rm{2}}\_{\rm{2}}}}}}{{\left( \begin{array}{c} 2q(2q - 1)\\ x \end{array} \right)}}} \right]. \end{aligned} $ |

方案的密钥强连通性必然会降低网络抗毁性. 为了提高网络抗毁性,同时保证密钥的连通性,对2.1节的w-BIBD进行扩展,构造EX-w-BIBD,并映射到无线传感网的KPD中.

3 扩展的w-BIBD的KPD方案 3.1 EX-w-BIBD到KPD方案的映射与基于BIBD的KPD方案相比,w-BIBD方案所支持的网络规模较小,可扩展性不足. 将2. 1节中二维向量的区组构造扩展到三维向量,w-BIBD由二维平面扩展到三维空间,构造三维空间的w-BIBD,称为EX-w-BIBD. 扩展过程如下.

集合V中的点用三维向量[a,b,c] 表示,其中a,b,c∈{1,···,q},基集V中的元素可以表示为

| $V = \left\{ {(1,1,1), \cdots ,(i,j,l), \cdots ,(q,q,q)} \right\}. $ |

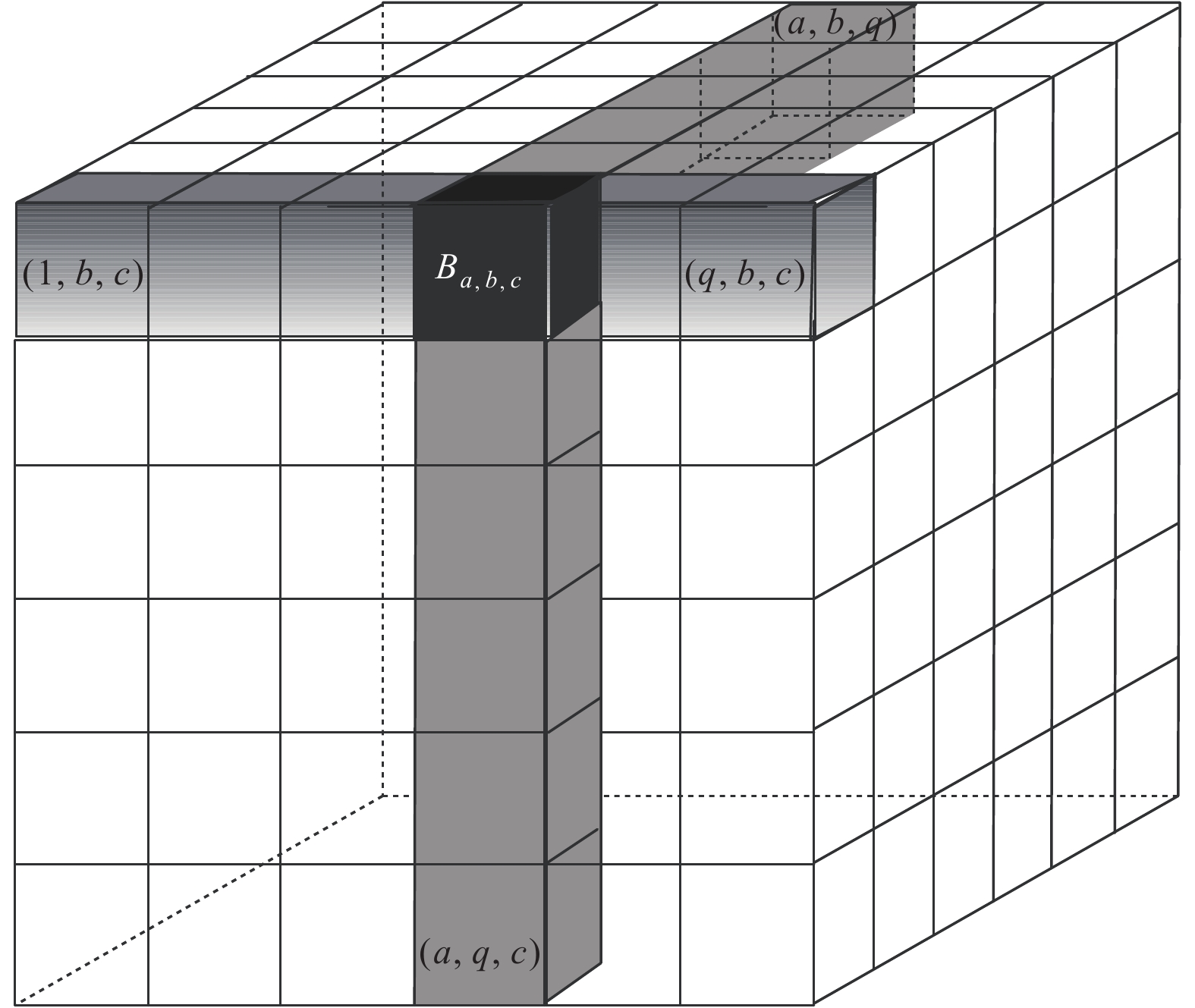

构造该基集V下的区组设计,其中区组个数为q × q × q,区组大小为3(q− 1).

| $ \begin{aligned} {B_{a,b,c}} = & \{ (x,b,c),(a,y,c),(a,b,z)|1 \leqslant x \leqslant q,{\rm{ }}x \ne a;\\& 1 \leqslant y \leqslant q,{\rm{ }}y \ne b;1 \leqslant z \leqslant q,{\rm{ }}z \ne c\} , \end{aligned} $ |

则

|

图 2 区组的三维空间表示 Fig. 2 Depiction of three-dimention of block |

与2.2节中的区组设计KPD方案相同,将每一个密钥分成2个半密钥,实际KPD方案中的密钥池和密钥环中存储的都是半密钥. 扩展的w-BIBD区组设计(EX-w-BIBD)的KPD是指用基集V中的点作为半密钥ID,分配给密钥池中的2q × 2q × 2q个半密钥,每一个区组

1)存储耗费.

将EX-w-BIBD映射到KPD方案中,密钥池密钥的个数为2q × 2q × 2q,每一个节点预分配一个密钥环,密钥环的个数即区组中元素的个数,为6q-3. 节点存储密钥所需的空间为

2)网络可扩展性.

在EX-w-BIBD中,区组个数为2q × 2q × 2q,区组大小为6q-3,则在该区组设计的KPD方案中,密钥环中的密钥个数为

3)密钥连通性.

在EX-w-sBIBD方案中,由于基集V中的元素(半密钥ID)是由三维向量表示,设分配给2个节点的区组分别为

a)当a1 ≠ a2且b1 ≠ b2,c1 ≠ c2时,2个区组无共同元素.

b)在 a1 和a2、b1 和b2、c1 和c2中,任意一对相等,其余两对不等时,2个区组有2个共同元素.

c)在a1 和a2、b1 和b2、c1 和c2中,任意两对相等,剩余一对不等时,2个区组有2q-2个共同元素.

由此,在EX-w-sBIBD方案中,与某一节点有共享密钥的节点个数为6q(2q – 1)个,传感网中节点个数为(2q)3 − 1. WSNs的直接连通性为

| $T_2 = \frac{{6q(2q - 1)}}{{{{(2q)}^3} - 1}} = \frac{{6q}}{{4{q^2} + 2q + 1}}. $ |

4)网络抗毁性.

EX-w-BIBD下的KPD方案中,两节点之间的共享密钥有0、2或2q-2个. 下面对方案的抗毁性进行分析,分析过程与w-BIBD相似.

a)两节点间有2个共享密钥.

当两节点对应的区组下标在同一平面上的不同行列时,有2个共享密钥. 设半密钥ID为(a1, b1, c1)和(a2, b2, c2),

| $ |{{{G}}_{(a_1,b_1,c_1)}}| = |{{{G}}_{(a_2,b_2,c_2)}}| = 6q - 3, $ |

| $ |{{{G}}_{(a_1,b_1,c_1)}} \cap {{{G}}_{(a_2,b_2,c_2)}}| = 2, $ |

则

| $|{{{G}}_{(a_1,b_1,c_1)}} \cup {{{G}}_{(a_2,b_2,c_2)}}| = 2(6q - 3) - 2 = 12q - 8. $ |

若要保证N1和N2这2个节点之间的通信安全,则(a1, b1, c1)或(a2, b2, c2)不应该出现在x个妥协节点的密钥环(区组)中.

与(a1, b1, c1)和(a2, b2, c2)无关的x个节点(区组)选取方法有

因此,如果 x个节点妥协,那么2个给定节点间的通信被破解的概率为

| $\begin{aligned} r_{_1}'(x) = & 1 - \frac{{2\left( \begin{array}{c} 8{q^3} - 6q + 3\\ x\end{array} \right) - \left( \begin{array}{c} 8{q^3} - 12q + 8\\ x\end{array} \right)}}{{\left( \begin{array}{c} 8{q^3} - 2\\ x\end{array} \right)}} = \\ & 1 - 2{\left( {1 - \frac{{6q - 5}}{{8{q^3} - 2}}} \right)^x} + {\left( {1 - \frac{{12q - 10}}{{8{q^3} - 2}}} \right)^x}. \end{aligned}$ |

b)两节点间的共享密钥为2q – 2.

当区组下标表示位于同一平面的同行(或同列)时,两节点共享2q − 2个密钥,当妥协节点的区组与这两节点的区组有相同的行(列)下标时,节点抗毁性分析应与二维区组设计相同,此时的抗毁性为

| $r_{_{{\rm{2\_1}}}}'{\rm{(}}x{\rm{) = }}1 - \frac{{\left( \begin{array}{c} 8{q^2} - 4q \\ x \\ \end{array} \right) + \left( \begin{array}{c} 2q - 2 \\ 1 \\ \end{array} \right)\left( \begin{array}{c} 8{q^2} - 4q \\ x - 1 \\ \end{array} \right)}}{{\left( \begin{array}{c} 8{q^3} - 2 \\ x \\ \end{array} \right)}}. $ |

妥协节点的选取方式有

| $\begin{aligned} s_{_{{\rm{2\_2}}}}'{\rm{(}}x{\rm{) = }} & \left( \begin{array}{c} 4q(2q - 1)\\ x\end{array} \right) - \\ & \left( \begin{array}{c} 2q - 2\\ 1\end{array} \right)\left( \begin{array}{c} 2(2q - 1)(2q - 1)\\ x\end{array} \right){\rm{ + }}\\ & \left( \begin{array}{c} 2q - 2\\ 2\end{array} \right)\left( \begin{array}{c} 2(2q - 1)(2q - 2)\\ x\end{array} \right){\rm{ + }} \cdots {\rm{ + }}\\ & {{\rm{( - 1)}}^\theta }\left( \begin{array}{c} 2q - 2\\ \theta \end{array} \right)\left( \begin{array}{c} 2(2q - 1)(2q - \theta )\\ x\end{array} \right){\rm{ + }} \cdots . \end{aligned}$ |

式中:

当两节点共享半密钥个数为2q − 2时,抗毁性为

| $r_{_{{\rm{2\_2}}}}'{\rm{(}}x{\rm{) = }}\frac{{s_{_{{\rm{2}}\_{\rm{2}}}}'(x)}}{{\left( \begin{array}{c} 4q(2q - 1) \\ x \\ \end{array} \right)}}. $ |

两节点共享2 q − 2个半密钥的概率为

| $p_{_2}' = \frac{{6q - 3}}{{8{q^3} - 1}} = \frac{3}{{4{q^2} + 2q + 1}}. $ |

两节点共享2个半密钥的概率为

| $p_{_1}' = \frac{{6q - 3}}{{4{q^2} + 2q + 1}}. $ |

EX-w-sBIBD的KPD方案的抗毁性为

| $\begin{array}{*{20}{l}} {{\rm{re}}{{\rm{s}}^\prime }(x) = {p_{\rm{1}}}^\prime {{{r}}_{\rm{1}}}^\prime ({{x}}){\rm{ + }}{{{p}}_2}^\prime{r_2}^\prime({{x}}){\rm{ = }}}\\ {\displaystyle\frac{{{{6q - 3}}}}{{{\rm{4}}{{{q}}^{\rm{2}}}{{ + 2q + 1}}}}\left[ {{\rm{1 - 2}}{{\left( {{\rm{1 - }}\frac{{{{6q - 5}}}}{{{\rm{8}}{{{q}}^{\rm{3}}}{\rm{ - 2}}}}} \right)}^{{x}}}{\rm{ + }}{{\left( {{\rm{1 - }}\frac{{{{12q - 10}}}}{{{\rm{8}}{{{q}}^{\rm{3}}}{\rm{ - 2}}}}} \right)}^{{x}}}} \right]{\rm{ + }}}\\ \begin{array}{l} \\[-5pt] \displaystyle\frac{{\rm{3}}}{{{\rm{4}}{{{q}}^{\rm{2}}}{{ + 2q + 1}}}}\left[ {{\rm{1 - }}\frac{{\left( {\begin{array}{*{20}{c}} {{\rm{8}}{{{q}}^{\rm{2}}}{{ - 4q}}}\\ {{x}} \end{array}} \right){\rm{ + }}\left( {\begin{array}{*{20}{c}} {{{2q - 2}}}\\ {\rm{1}} \end{array}} \right)\left( {\begin{array}{*{20}{c}} {{\rm{8}}{{{q}}^{\rm{2}}}{{ - 4q}}}\\ {{{x - 1}}} \end{array}} \right)}}{{\left( {\begin{array}{*{20}{c}} {{\rm{8}}{{{q}}^{\rm{3}}}{\rm{ - 2}}}\\ {{x}} \end{array}} \right)}}} \right.{\rm{ + }} \end{array} \end{array} $ |

| $\left. {\frac{{S{^{\prime} _{2\_2}}}}{{\left( {\begin{array}{*{20}{c}} {{{4q}}({{2q - 1}})}\\ {{x}} \end{array}} \right)}}} \right]. $ |

将w-BIBD和EX-w-BIBD的KPD方案与UD方案[12]和RD方案[17]的性能进行对比分析,4种方案的对应参数如表2所示. 表中参数对应区组设计中的参数,v为基集V中的元素个数,该方案是指密钥池中的半密钥个数;b为区组个数,即密钥环个数;r为半密钥出现在密钥环的个数;k为密钥环大小;

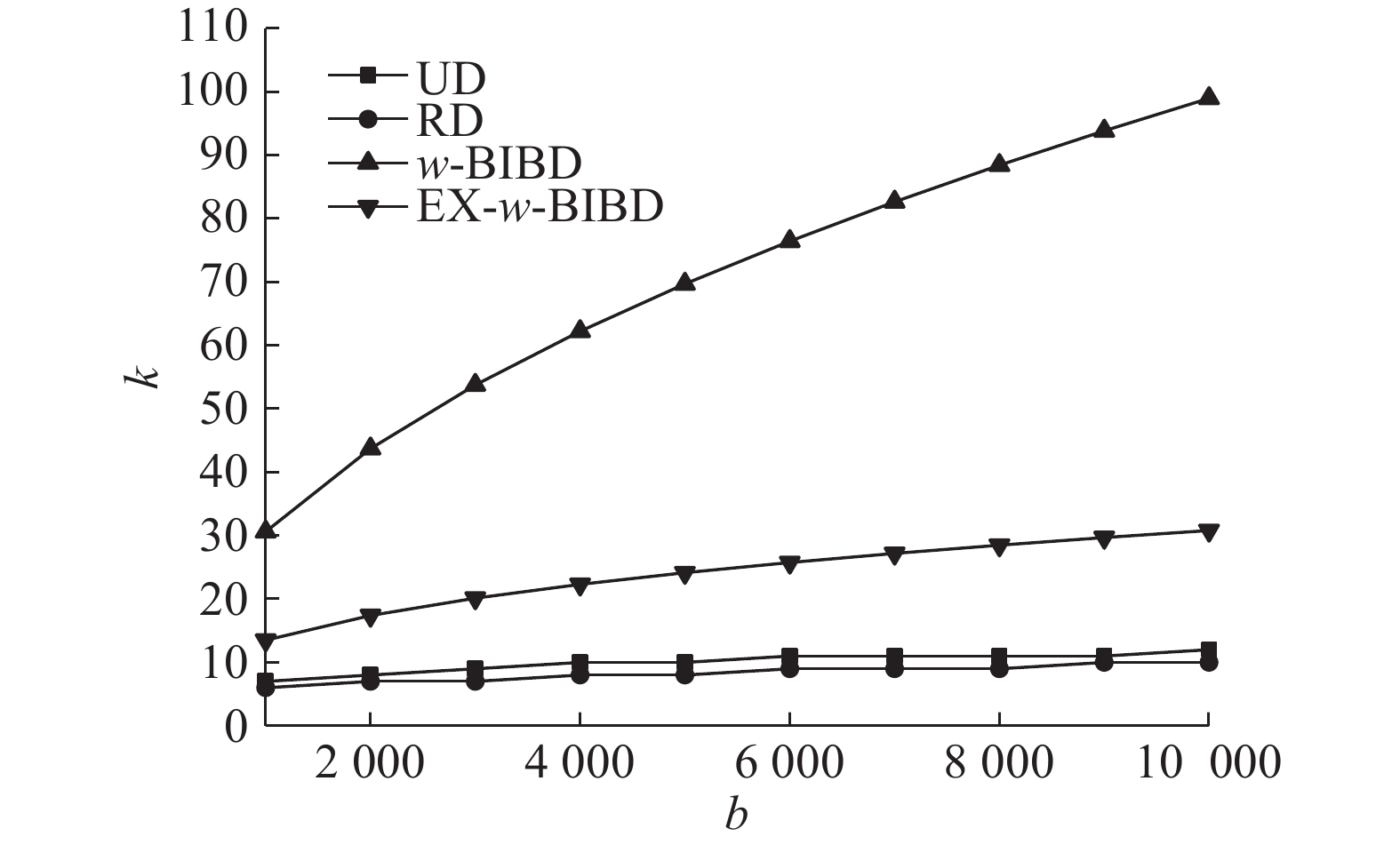

对比相同网络规模下这4种方案的存储耗费,在b相同的情况下,密钥环存储耗费(为了简化起见,用k表示)的对应关系如图3所示.

|

图 3 密钥存储耗费对比 Fig. 3 Comparison of key storage |

从图3可以看出,在节点个数由1 000到10 000递增的过程中,w-BIBD方案的存储耗费上升很快,其他3个方案的存储耗费上升缓慢,这说明当网络规模巨大时,w-BIBD方案需要大量的空间来存储密钥,因此该方案不适合规模巨大的无线传感网. EX-w-BIBD方案相比w-BIBD方案,存储耗费得到了极大的节省. 当网络中节点个数为5 000时,w-BIBD、EX-w-BIBD、UD和RD方案节点密钥环大小分别为70、24、10和8,其中w-BIBD方案和EX-w-BIBD方案中,2个半密钥和1个密钥所占的存储空间是一样的,因此这2个方案用2个半密钥个数代替密钥个数来表示存储耗费. 当网络中节点个数为10 000时,这3个方案中密钥环大小分别至少为99、31、12和10个. 假设该方案采用128位的AES密钥,传感网为10 000个传感器节点,则在EX-w-BIBD方案中,节点密钥环所占用的存储空间为31×128 bit ≈ 0.5 kB. 与UD和RD方案相比,EX-w-BIBD方案所占密钥存储空间略大. 从实际的无线传感网网络规模及传感器节点性能来看,在基于EX-w-BIBD的KPD方案中,节点中密钥占用的存储空间可以满足现有的网络规模.

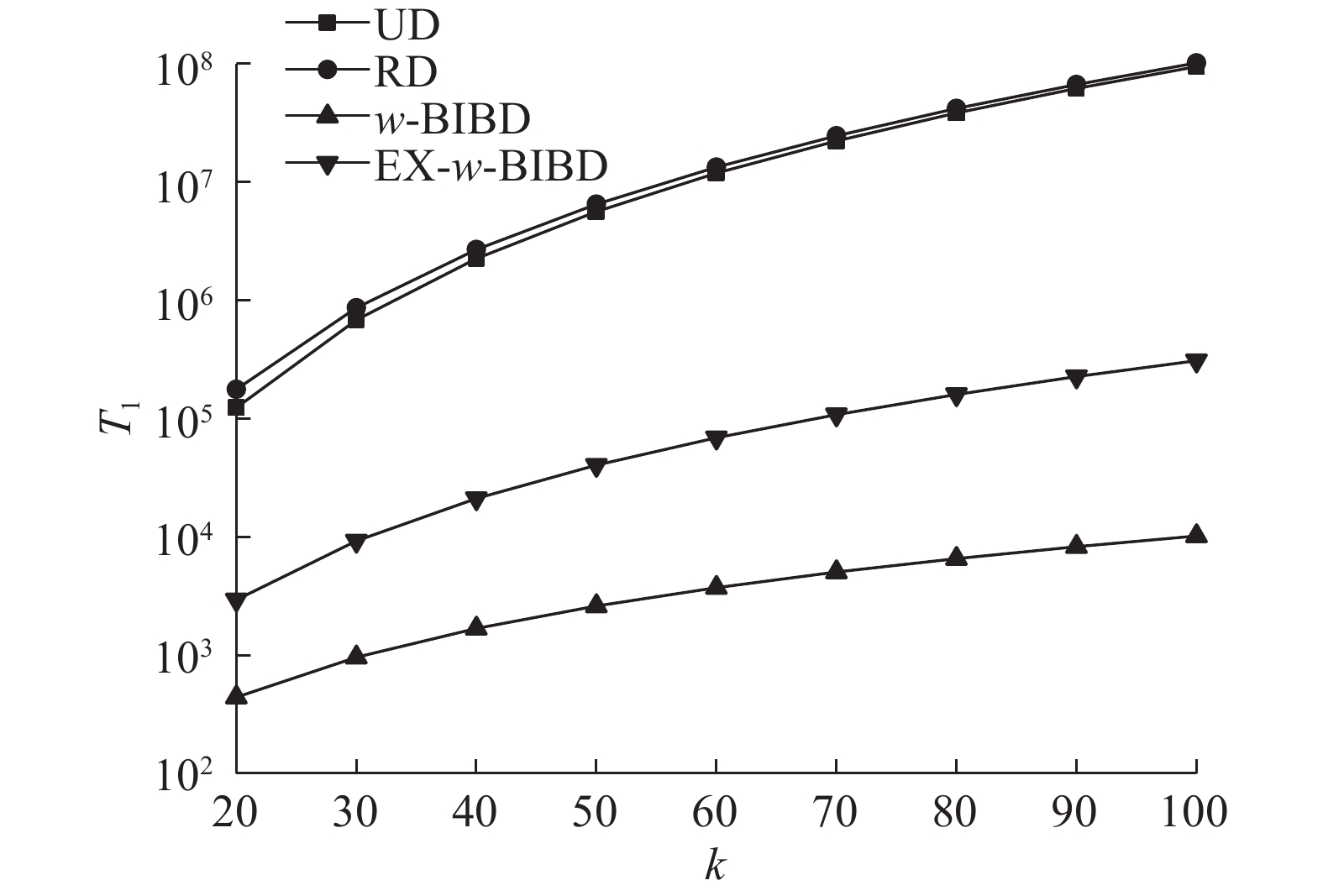

4.2 网络扩展性对比网络扩展性与存储耗费的关系是互逆的,即网络扩展性强,则存储耗费高. 扩展性受k的影响. 在传感器节点的密钥环大小相同的情况下,网络扩展性的对比结果如图4所示. 可知,这4种方案在相同的密钥环大小下,EX-w-BIBD的扩展性明显优于w-BIBD,但低于UD方案和RD方案. 由表2可知,在组合设计的参数映射KPD方案中,相同密钥环大小的情况下,UD方案和RD方案的网络扩展性为

|

图 4 网络可扩展性对比 Fig. 4 Comparison of network scalability |

| 表 2 UD、RD、w-BIBD和EX-w-BIBD的基本参数对照表 Table 2 Parameters of UD, RD, w-BIBD and EX-w-BIBD |

在UD方案中,两节点共享密钥的概率为

在RD方案中,密钥的连通率可以表示为

| $\frac{{{q^2}}}{{{q^2} + q}}{\rm QSC} + \frac{{(q - 1)({q^2} + 1) + {q^2}\left( {{q^2} - q{\rm{ + }}1} \right)}}{{{{({q^2} + q)}^2}}}{\rm QDC}.$ |

式中:

| ${\rm QSC}{\rm{ = }}\frac{{\left( \begin{array}{c} {q^2} + q \\ 2 \\ \end{array} \right)}}{{\left( \begin{array}{c} ({q^2} + q)({q^2} + q + 1) \\ 2 \\ \end{array} \right)}},$ |

| ${\rm QDC}{\rm{ = }}\frac{{{{({q^2} + q)}^2}}}{{\left( \begin{array}{c} ({q^2} + q)({q^2} + q + 1) \\ 2 \\ \end{array} \right)}}. $ |

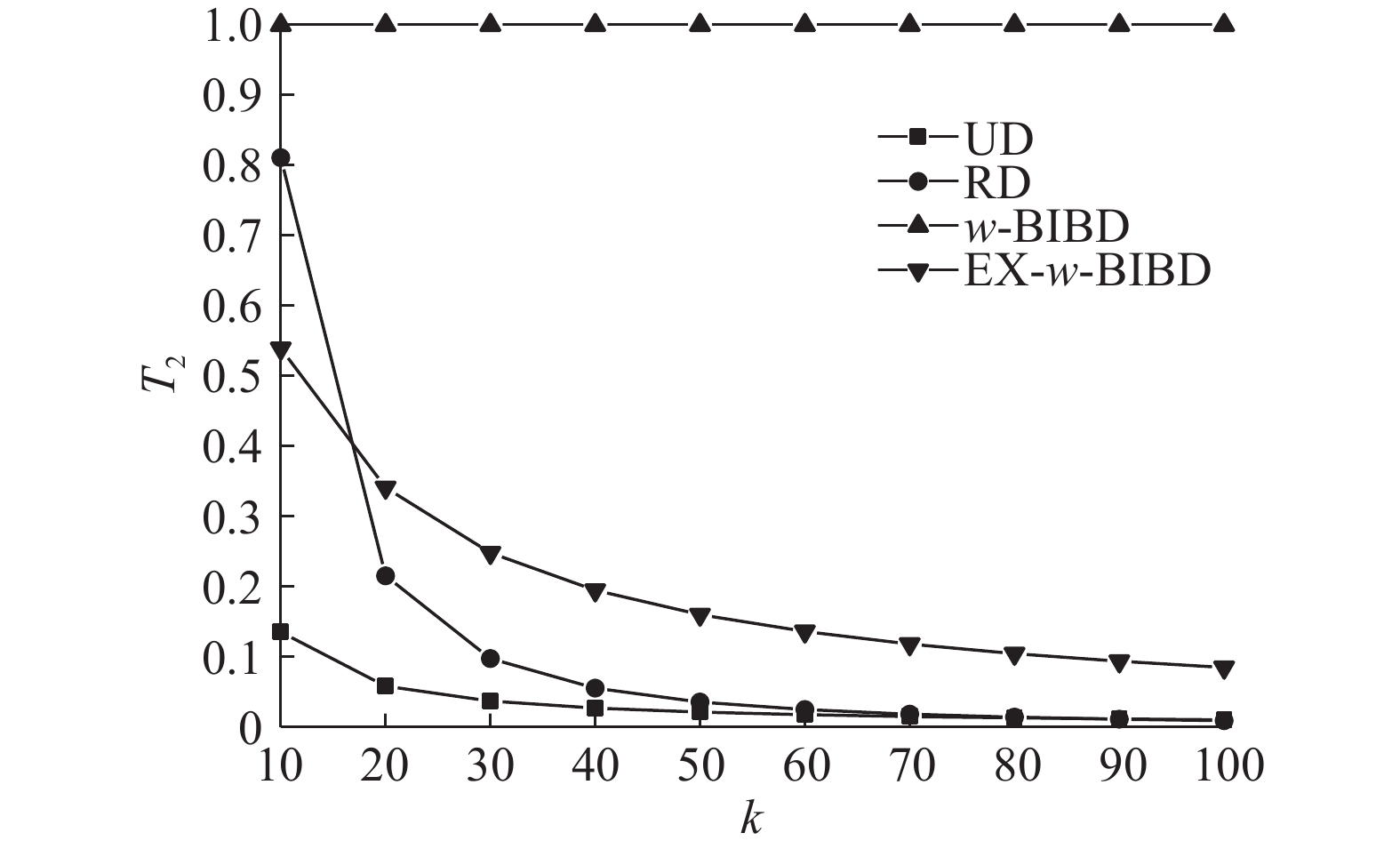

在传感器节点密钥环大小相同的情况下,这4种方案的密钥连通率对比结果如图5所示. 可知,w-BIBD具有强连通性,密钥连通率为1. 对w-BIBD方案进行扩展,从二维空间扩展到三维空间,设计了EX-w-BIBD方案. 扩展的同时连通性下降,由图5可知,尽管EX-w-BIBD方案的连通率下降,但明显优于UD方案和RD方案. 当k<17时,RD方案的连通性高于EX-w-sBIBD方案;在k超过17后,RD方案的连通率下降得更快,低于EX-w-sBIBD方案的连通率. 在这4个方案中,UD方案的连通性最弱.

|

图 5 密钥连通性对比 Fig. 5 Comparison of key connectivity |

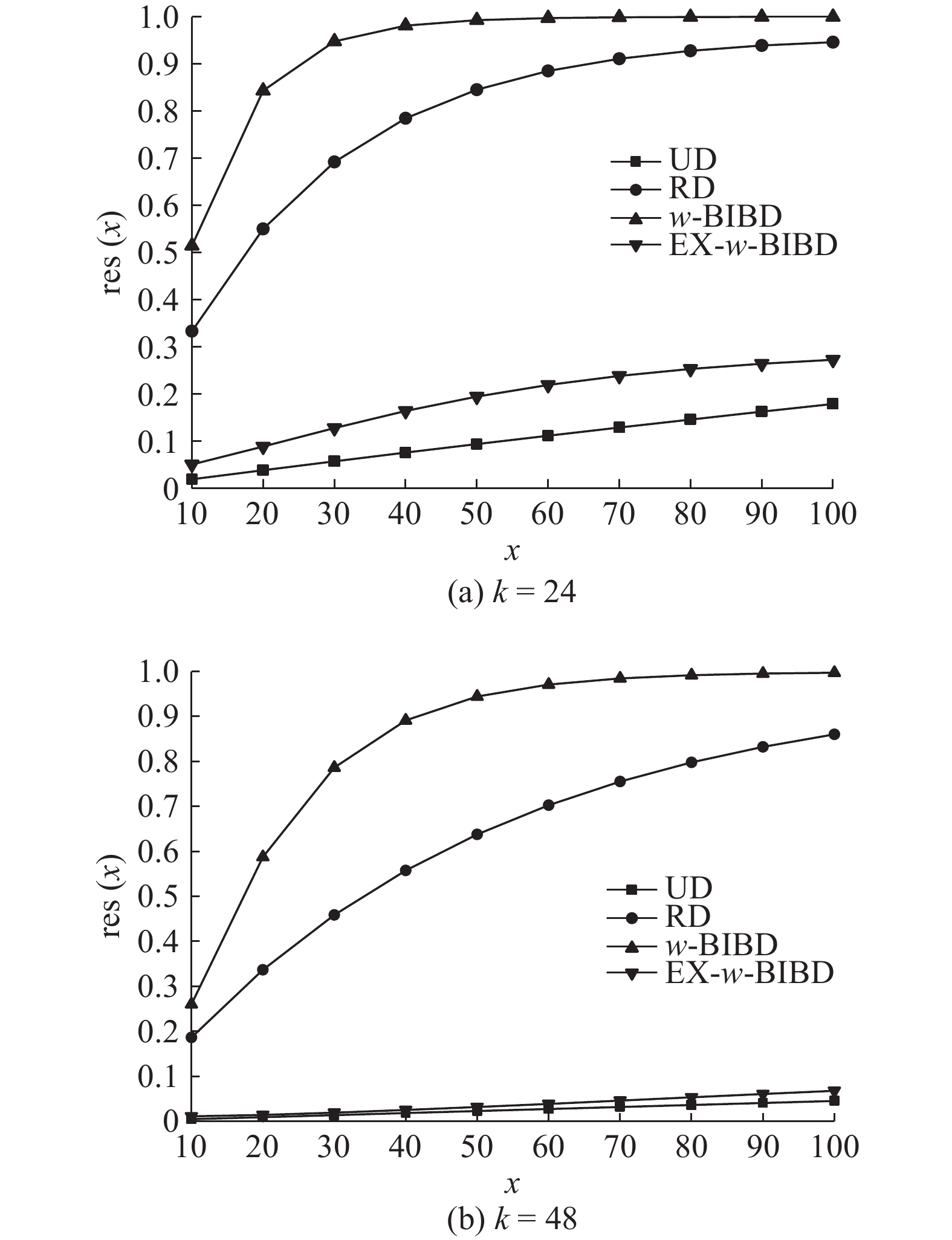

通过数据对比可知,UD方案、RD方案、w-BIBD方案和EX-w-BIBD方案这4种方案的抗毁性结果如图6所示. 图中,x为妥协节点个数. 所提方案的抗毁性参考2. 3节和3. 2节,RD方案[17]的网络抗毁性为

| $\begin{array}{l} {\rm{res}}\_{\rm{RD}}(x){\rm{ = }}\\ \\[-5pt] \displaystyle\sum\limits_{j = 1}^{{q^2} + q + 1} \frac{{\left( {\begin{array}{*{20}{c}} {q(q + 1)}\\ 2 \end{array}} \right)}}{{\left( {\begin{array}{*{20}{c}} {({q^2} + q + 1)(q + 1)}\\ 2 \end{array}} \right)}}\left( {1 - \frac{{\left( {\begin{array}{*{20}{c}} {(q + 1)({q^2} + 1)}\\ x \end{array}} \right)}}{{\left( {\begin{array}{*{20}{c}} {({q^2} + q + 1)(q + 1)}\\ x \end{array}} \right)}}} \right) = \\ \\[-5pt] \displaystyle\frac{{{q^2} + q - 1}}{{{q^2} + 2q + 2}}\left[ {1 - {{\left( {1 - \frac{q}{{{q^2} + q + 1}}} \right)}^x}} \right]. \end{array}$ |

在UD[12]方案中,网络抗毁性表示为

| ${\rm res}{\rm{\_UD}}(x) = 1 - \frac{{\left( \begin{array}{c} {q^3}(q - 1) \\ x \\ \end{array} \right)}}{{\left( \begin{array}{c} {q^2}({q^2} - q + 1) \\ x \\ \end{array} \right)}}. $ |

EX-w-BIBD方案的抗毁性相比w-BIBD方案得到了极大的提高,这是由于w-BIBD的强连通性,导致映射的KPD方案的抗毁性较差;EX-w-BIBD方案平衡了连通性和抗毁性的关系,在保证密钥连通性的同时,极大地提高了网络的抗毁性. 可以看出,k越大,抗毁性越高. 由于组合设计中k和v的对应关系,在KPD方案中,密钥环中密钥个数增加,意味着相应的网络规模增大,网络中节点个数增多,网络的抗毁性提高. 分别对传感器节点的密钥环大小为24和48两种情况下,4种方案的网络抗毁性进行对比. 如图6(a)、(b)所示为当k =24和48时,在妥协节点个数x相同的情况下,4种方案的抗毁性对比. 可以看出,EX-w-BIBD方案的抗毁性明显优于其他3种方案.

|

图 6 不同k下的网络抗毁性对比 Fig. 6 Comparison of network resilience for different values of of k |

通过4.4节方案的性能对比可以看出,w-BIBD方案具有强密钥连通性,但同时导致了存储性、网络扩展性及网络抗毁性较差. 为了平衡各个性能,设计EX-w-BIBD方案. 该方案通过降低密钥连通性,获得了较好的网络扩展性和抗毁性. 如表3所示,对节点密钥环大小k = 12、24、36、48这4种情况下w-BIBD和EX-w-BIBD的扩展性及抗毁性进行数据对比. 表3中,T1表示k所支持的网络规模. 在具体的异构网部署中,可以依据表3进行权衡,以适应不同的网络需求.

| 表 3 w-BIBD方案和EX-w-BIBD方案的扩展性和抗毁性对比 Table 3 Comparison of scalability and resiliency of w-BIBD and EX-w-BIBD for values of k and T2 fixed |

层簇式异构传感网是由sink节点、簇头节点和簇节点组成的3层拓扑结构,网络通信包括簇内通信和簇间通信. 异构传感网中的密钥预分配方案主要考虑如何为簇节点和簇头节点预分配密钥. 在异构传感网中,高性能的簇头节点数量少,因此应尽量保证簇头之间的有效安全通信. 簇头节点具有较大的存储空间且一般都具有抗捕获装置,即当簇头节点妥协时,存储内容不会被敌方获取. 根据这些特性可知,在设计对簇头节点进行密钥预分配时,可以考虑利用w-BIBD方案. 该方案的强连通性可以保证簇头之间彼此具有共享密钥,簇头中具有抗捕获装置,因此可以忽略该方案的弱抗毁性. 由于低性能的簇节点个数多,存储空间小且没有抗捕获装置,对簇节点进行密钥预分配可以利用EX-w-BIBD方案. 该方案较好的扩展性和抗毁性使其适用于大规模的低性能传感器,可以有效地保证簇节点之间的安全通信.

5 结 语由于现有的区组设计构造相对复杂,导致区组设计的KPD方案应用在较大规模的传感网时,算法复杂度较高. 为了降低算法复杂度,在sBIBD设计的基础上提出w-平衡不完全区组设计的定义,构造w-BIBD,将该区组设计映射到KPD方案中. 基于w-BIBD的KPD实现简单,保证了全网的连通性,但方案扩展性和抗毁性较差. 为了提高方案的抗毁性,对w-BIBD方案进行扩展,将w-BIBD中区组对应的密钥环由二维向量空间扩展到三维向量空间,提出基于EX-w-BIBD的KPD方案. EX-w-BIBD方案在保证网络连通性的同时,提高了方案的扩展性. 与UD方案和RD方案相比,在有效的网络扩展性基础上,获得了密钥连通性和抗毁性之间的平衡.

| [1] |

CHOI J, BANG J, KIM L H, et al. Location-based key management strong against insider threats in wireless sensor networks[J]. IEEE Systems Journal, 2017, 11(2): 494-502. DOI:10.1109/JSYST.2015.2422736 |

| [2] |

WANG D, WANG P. Understanding security failures of two-factor authentication schemes for real-time applications in hierarchical wireless sensor networks[J]. Ad Hoc Net-works, 2014, 20(2): 1-15. |

| [3] |

ZHAN F, YAO N, GAO Z, et al. A novel key genera- tion method for wireless sensor networks based on system of equations[J]. Journal of Network and Computer Applications, 2017, 82(C): 114-127. |

| [4] |

RUJ S, ROY B. Key predistribution using combinatorial designs for grid-group deployment scheme in wireless sensor networks[J]. ACM Transactions on Sensor Networks, 2010, 6(1): 1-28. |

| [5] |

KENDALLl M, MARTIN K M. Graph-theoretic design and analysis of key predistribution schemes[J]. Designs Codes and Cryptography, 2016, 81(1): 11-34. DOI:10.1007/s10623-015-0124-0 |

| [6] |

GANDINO F, FERRERO R, REBAUDENGO M. A key distribution scheme for mobile wireless sensor networks: q-s-composite[J]. IEEE Transcations on Information Forensics and Security, 2016, 12(1): 34-47. |

| [7] |

GANDINO F, FERRERO R, MONTRUCCHIO B, et al. Fast hierarchical key management scheme with transitory master key for wireless sensor networks[J]. IEEE Internet of Things Journal, 2016, 3(6): 1334-1345. DOI:10.1109/JIOT.2016.2599641 |

| [8] |

MESSAI M L, SEBA H. A survey of key management schemes in multi-phase wireless sensor networks[J]. Computer Networks, 2016, 105(8): 60-74. |

| [9] |

RUJ S, NAYAK A, STOJMENOVIC I. Fully secure pairwise and triple key distribution in wireless sensor networks using combinatorial designs [C] // 2011 Proceedings of IEEE International Conference on Computer Communications. Shanghai: IEEE, 2011: 326–330.

|

| [10] |

BECHKIT W, CHALLAL Y, BOUABDAL- LAH A, et al. A highly scalable Key pre-distribution scheme for wireless sensor networks[J]. IEEE Transactions on Wireless Communications, 2013, 12(2): 948-959. DOI:10.1109/TWC.2012.010413.120732 |

| [11] |

章红艳, 许力, 林丽美. 无线传感器网络中基于超立方体的对密钥建立方案研究[J]. 信息网络安全, 2017, 2017(12): 1-5. ZHANG Hong-yan, XU Li, LIN Li-mei. Research on pairwise key establishment scheme based on hypercube in wireless sensor network[J]. Network Information Security, 2017, 2017(12): 1-5. DOI:10.3969/j.issn.1671-1122.2017.12.001 |

| [12] |

WANG D, WANG P. On the anonymity of two-factor authentication schemes for wireless sensor networks: attacks, principle and solutions[J]. Computer Networks, 2014, 73(C): 41-57. |

| [13] |

汪定, 李文婷, 王平. 对三个多服务器环境下匿名身份认证协议的安全行分析[J]. 软件学报, 2018, 29(7): 1-17. WANG Ding, LI Wen-ting, WANG Ping. Crytanalysis of three anonymous authentication schemes for multi-server environment[J]. Journal of Software, 2018, 29(7): 1-17. |

| [14] |

ÇAMTEPE S A, YENER B. Combinatorial design of key distribution mechanisms for wireless sensor networks [C] // Proceedings of the 9th European Symposium on Research in Computer Security. Berlin: Springer, 2004: 293–308.

|

| [15] |

LEE J, STINSON D R. On the construction of practical key predistribution schemes for distributed sensor Networks using combinatorial designs[J]. ACM Transactions on Information and Systems Security, 2008, 11(2): 1-35. |

| [16] |

夏戈明, 黄遵国, 王志英. 基于对称平衡不完全区组设计的无线传感器网络密钥预分配方案[J]. 计算机研究与发展, 2008, 45(1): 154-164. XIA Ge-ming, HUANG Zun-guo, WANG Zhi-ying. A key pre-distribution scheme for wireless sensor networks based on the symmetric balanced incomplete block design[J]. Journal of Computer Research and Development, 2008, 45(1): 154-164. |

| [17] |

MODIRI V, JAVADI H H S, ANZANI M. A novel scalable key pre-distribution scheme for wireless sensor networks based on residual design[J]. Wireless Personal Communications, 2017, 96(2): 2821-2841. DOI:10.1007/s11277-017-4326-9 |

| [18] |

马春光, 张秉政, 孙原, 等. 基于按对平衡设计的异构无线传感器网络密钥预分配方案[J]. 通信学报, 2010, 31(1): 37-43. MA Chun-guang, ZHANG Bing-zheng, SUN Yuan, et al. Base on pair-wise balanced design key pre-distribution scheme for heterogeneous wireless sensor networks[J]. Journal of Communications, 2010, 31(1): 37-43. DOI:10.3969/j.issn.1000-436X.2010.01.006 |

| [19] |

JAVANBAKHT M, ERFANI H, JAVADI H H S, et al. Key predistribution scheme for clustered hierarchical wireless sensor networks based on combinatorial designs[J]. Security and Communication Networks, 2015, 7(11): 2003-2014. |

| [20] |

GAO Q, MA W, LUO W. A combinatorial key pre distribution scheme for two-layer hierarchical wireless sensor networks[J]. Wireless Personal Communications, 2017, 96(2): 2179-2204. DOI:10.1007/s11277-017-4292-2 |

| [21] |

沈灏. 组合设计理论[M]. 2版. 上海: 上海交通大学出版社, 2008: 1–7.

|

| [22] |

ZHANG J, WANG X, LI J. An efficient key predistribution protocol for wireless sensor networks via combinatorial design[J]. International Journal of Security and its Applications, 2015, 9(6): 135-146. DOI:10.14257/ijsia |

| [23] |

ANZANI M, JAVADI H H S, MODIRIR V. Key- management scheme for wireless sensor networks based on merging blocks of symmetric design[J]. Wireless Networks, 2017, 24(2): 1-13. |